Boletines de seguridad de Febrero

Por Angela Gunn / Computación Confiable.

El día de hoy, como parte de nuestro ciclo de actualizaciones de seguridad mensuales, presentamos 12 actualizaciones que resuelven 22 vulnerabilidades en Microsoft Windows, Office, Internet Explorer, e IIS (Internet Information Services). Tres de las actualizaciones están clasificadas como Críticas, por lo cual recomendamos se dé prioridad a su instalación:

o MS11-003. Esta actualización resuelve tres vulnerabilidades de nivel crítico y moderado que afectan a todas las versiones de Internet Explorer. Debido a las soluciones existentes, esta actualización está clasificada como moderada para todas las versiones de Windows Server, tiene clasificación de 1 en el Índice de Explotación, y sustituye a la actualización SecurityAdvisory 2488013.

o MS11-006. Esta actualización resuelve una vulnerabilidad de nivel crítico que afecta a Windows XP, Vista, Server 2003, y Server 2008. Las versiones más nuevas de nuestro sistema operativo no se ven afectadas. La vulnerabilidad consiste en Windows Shell Graphics y, de ser explotada, podría ocasionar la ejecución remota de código. Está clasificada con 1 en el Índice de Explotación y sustituye a la actualización Security Advisory 2490606 que presentamos el 4 de enero, fecha desde la cual no se han registrado ataques en contra de la vulnerabilidad.

o MS11-007. Esta actualización resuelve una vulnerabilidad reportada privadamente que afecta a todas las versiones soportadas de Windows y que consiste en el OpenType Compact Font Driver. Está clasificada como Crítica para Windows Vista, Windows 7, Server 2008 y Server 2008 R2, y como Importante para Windows XP y Server 2003. La vulnerabilidad tiene una clasificación de 2 en el Índice de Explotación.

Como siempre, Microsoft recomienda que los clientes descarguen e instalen todas las actualizaciones de seguridad lo antes posible. A continuación se muestra nuestra guía de instalaciones prioritarias para ayudar a los clientes a planear sus instalaciones (pulse sobre la imagen para ampliarla).

Nuestra gráfica sobre riesgo e impacto muestra una vista adicional de la Severidad y del Índice de Explotación de este mes (pulse sobre la imagen para ampliarla).

Para más información sobre las actualizaciones de seguridad de este mes, visite la página web de Microsoft Security Bulletin.

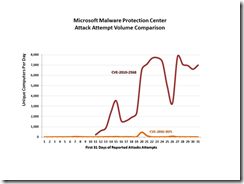

Tal y como lo hemos mencionado, estamos analizando la actualización Security Advisory 2488013 como parte de nuestra habitual actualización acumulativa para Internet Explorer. Esta actualización y la explotación Zero-Day para la cual se desarrolló han provocado un debate en la comunidad de seguridad, y algunos analistas pensaron que quizá nos viéramos obligados a presentar una actualización extemporánea para proteger a los clientes. Sin embargo, las actualizaciones extemporáneas interrumpen a los clientes, por lo que intentamos evitarlas siempre que nos es posible. Gracias a nuestra capacidad de monitorear de cerca el panorama de las amenazas, pudimos determinar que los intentos de ataque a esta vulnerabilidad fueron muy pocos. Con base en esa información, pudimos evaluar exhaustivamente una actualización que formaría parte de nuestro ciclo habitual de actualizaciones. El blog del Centro de Protección contra Malware de Microsoft (MMPC) ofrece detalles acerca de la telemetría que utilizamos como guía. El proceso consistió en comparar este problema con la telemetría de una actualización extemporánea que presentamos el año pasado para demostrar por qué no se necesitaba una para esta vulnerabilidad.

Este mes también estamos actualizado el Security Advisory 967940, "Actualización para Windows Autorun", con el fin de cambiar la manera en que las versiones anteriores de Windows manejan la seguridad cuando leen medios de almacenamiento "no brillantes" (los medios de almacenamiento "brillantes" se componen de CD-ROMs y DVDs.) Windows 7 desactiva el Autorun para dispositivos como unidades USB, lo que evita que el malware se introduzca en ellas para instalarse en las computadoras sin la intervención del usuario. Con la modificación a la actualización, las versiones anteriores de Windows que reciben sus actualizaciones automáticamente por medio de Windows Update "AutoUpdate" ahora obtendrán funciones de seguridad. Consideramos que éste es un gran paso para combatir uno de los vectores de infección más utilizados por el malware, tales como Conficker.

Por último, nos entusiasma anunciar que pronto se aplicarán cambios al sistema que utilizamos para publicar nuestras actualizaciones de seguridad —cambios que brindarán una mejor integración con el extenso contenido de Technet y una experiencia más completa a los clientes—. Los cambios se activarán alrededor de junio de 2011. El impacto principal para los clientes será el cambio de URL de microsoft.com/technet/security a technet.microsoft.com/security. Tanto el sitio nuevo como el antiguo estarán disponibles simultáneamente durante un tiempo, y proporcionaremos más detalles en marzo.

Lo invitamos a unirse a la transmisión web técnica de cada mes con los presentadores Jerry Bryant y Jonathan Ness para conocer más acerca de las actualizaciones de seguridad de febrero de 2011. La transmisión web está programada para el miércoles, 9 de febrero de 2011, a las 11:00 a.m. hora estándar del Pacífico (hora universal UTC -8). El registro se puede realizar aquí.

Para obtener la información más reciente, siga al equipo de MSRC por Twitter: @MSFTSecResponse.