Почтовые бот-сети

Я не скрываю своего адреса электронной почты. Соответственно, о любом новом почтовом вирусе, фишинге или афере я узнаю моментально по содержимому своего почтового ящика. Как правило, такие письма легко отличить от обычных безобидных сообщений по безличному обращению, страдающей грамматике и изображениям низкого качества, с помощью которых отправители пытаются обхитрить фильтры нежелательных сообщений. И все же иногда поступают письма, которые можно классифицировать как нежелательную почту только по итогам более тщательного, чем обычно, изучения. Помимо прочего, мне интересны письма, авторы которых пытаются обвести вокруг пальца неопытных пользователей.

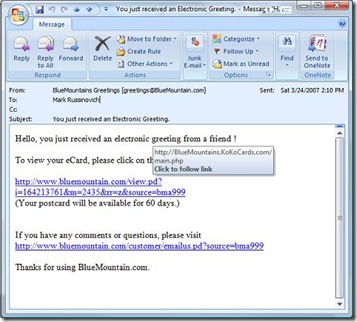

Наша семья пользуется службой поздравительных открыток BlueMountain, поэтому появление в моем почтовом ящике письма следующего содержания заставило меня рассмотреть его внимательно:

По некоторым признаком его можно без труда отнести к разряду подделок. К примеру, отправитель не обращается ко мне по имени, а между словом “friend” и восклицательным знаком имеется пробел. Достаточно навести курсор мыши на ссылку, чтобы увидеть, что за ней скрывается адрес на другом веб-узле. В то же время, названия BlueMountains и безобидного на первый взгляд доменного имени KoKoCards в составе адреса вполне достаточно, чтобы обычный сканер пропустил это сообщение.

Мне не терпелось узнать жульнические намерения авторов письма, так что я запустил виртуальную машину, изолированную от локальной сети, и перешел по ссылке. Вопреки моим ожиданиям, вместо открытия веб-узла на экране появилось диалоговое окно обозревателя Internet Explorer с предложением сохранить или запустить файл Postcard.jpg.exe. Думается, что большинство пользователей, добравшихся до этого этапа, поостерегутся запускать неизвестный исполняемый файл. Я же, потакая своему любопытству, открыл для отслеживания происходящего программу Process Monitor и разрешил запустить файл. То, что я обнаружил, не отличается особой сложностью, но тем не менее представляет интерес, поскольку этот почтовый вирус ныне получил широкое распространение.

Первым на экране появилось, а затем благополучно исчезло окно командной строки. Далее был выведен запрос брандмауэра.

Не стоило больших усилий понять, что защиту брандмауэра пытается преодолеть популярный IRC-клиент. Разблокировав его, я подождал несколько минут и принялся изучать данные, собранные программой Process Monitor. Я открыл в меню Tools (Сервис) дерево процессов, на котором указываются процессы, выступившие источниками активности в период трассировки, в том числе уже завершенные. Среди прочего обнаружились среды программы установки вируса (именно с ним было связано появление окна командной строки) и дочерний по отношению к командной строке процесс редактора реестра. В обоих случаях значки процессов были затенены, что означает, что к моменту завершения трассировки они завершили свою работу.

Параметры командной строки, указанные в дереве процессов, свидетельствуют о том, что она была вызвана для исполнения пакетного файла sup.bat. Этот файл находился в каталоге System32, и по его содержимому стало ясно, что он передает редактору реестра файл sup.reg, который создает два элемента автозагрузки:

REGEDIT4

[HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Run]

"taskmgr"="C:\\WINNT\\system32\\explorer.exe"

"IExplorer"="C:\\WINDOWS\\system32\\explorer.exe"

Эти записи, казалось бы, излишние, гарантируют автозапуск клиента mIRC во время загрузки системы из системных папок Winnt и Windows.

Исходя из показаний дерева процессов, к моменту завершения трассировки продолжал исполнение лишь один процесс – mIRC. Его маскировка под именем Explorer, очевидно, была предназначено для того, чтобы пользователь, просмотрев список программ в диспетчере задач, не заподозрил неладное. Естественно, программа Process Monitor демонстрирует истинное лицо этого «проводника» – достаточно взглянуть на значок mIRC, описание и наименование компании-производителя:

Свойства клиента mIRC, установленного в моей системе, ничем не отличались от свойств официальной версии клиента, которую можно загрузить с веб-узла mIRC. По-видимому, автор вредоносной программы не стал менять описание и компанию-производителя, поскольку в версиях диспетчера задач, бытовавших до появления ОС Windows Vista, эти свойства не выводились. При этом антивирусные программы попадают в сложное положение – им приходится решать, маркировать ли «законопослушную» программу как вредоносную, или нет.

Изучив дерево процессов, я обратился к окну трассировки программы Process Monitor. С помощью фильтра Category (Категория) я ограничил список операций теми из них, что относятся к категории Write (Запись), в результате чего в отчете остались только изменения, выполненные в ходе установки и первого прогона программы mIRC. Практически сразу я наткнулся на серию операций записи в INI-файлы, расположенные в каталоге \Windows\System32:

Хотя я раньше не сталкивался с программой mIRC вплотную, просмотр содержимого этих файлов позволил мне заключить, что они заставляют клиент mIRC автоматически подключаться к чат-каналам mp3-w4r3z и mp3-download на чат-сервере, случайным образом выбранном из списка серверов в файле Server.ini, которые все как один относятся к домену undernet.org. Наконец, центром всего действа оказывается файл script.ini, который, по всей видимости, реализует команды, доступные для исполнения удаленным пользователям – в частности, команду “run”.

Учитывая все вышесказанное, я пришел к выводу, что речь идет об элементарном клиенте бот-сети. Я оставил систему работать в зараженном состоянии на несколько часов, но развития событий не обнаружил. Удивившись, что система не превратилась в действующий бот, я вручную подключился к нескольким серверам из списка в файле Servers.ini, но ни на одном из них не оказалось каналов mp3-w4r3z и mp3-download – либо они были уже закрыты, либо еще не настроены.

Несколькими днями позже я получил аналогичное письмо, но на этот раз сервер блокировки нежелательных сообщений Майкрософт скрыл его содержимое и сообщил название ранее установленного вредоносного ПО – Trojan-Spy.HTML.Pcard.w. Впрочем, последующий поиск в Интернете по этому ключевому слову не принес сколько-нибудь осмысленных результатов.

Просто удивительно, как такие незамысловатые обманки позволяют организаторам бот-сетей завлекать пользователей. Ведь налицо масса признаков, свидетельствующих о том, что происходит нечто странное – от безличного обращения до запросов на исполнение программы и открытие порта брандмауэром (кроме того, в ОС Windows Vista система контроля учетных записей выводит запрос о повышении уровня прав для приложения Postcard.jpg.exe). То обстоятельство, что организатор сети не стал утруждаться более тщательной маскировкой, наводит меня на мысль о том, что в этом попросту нет необходимости – людей, которые ведутся на такие уловки, до сих пор предостаточно.

Впрочем, со временем бдительность пользователей возрастет, и появятся более изощренные виды атак, перед которыми не устоят даже счастливые обладатели мании преследования. Уже сейчас авторы отдельных нежелательных сообщений и почтовых вирусов, которые поступают на мой электронный ящик, обращаются ко мне по имени. По всей видимости, о том, как меня зовут, они узнали из моего старого адреса mark@sysinternals.com, но существуют и другие способы угадать или выяснить имя адресата – в частности, сбор адресов электронной почты. Эксплойты нулевого дня и неисправленные уязвимости открывают путь для установки вредоносного ПО вообще без взаимодействия с пользователем. Что же касается предупреждений брандмауэра, то их не так уж сложно избежать, воспользовавшись прокси-серверами, трафиком по протоколу HTTP, двунаправленными соединениями, инициируемыми второй стороной, и другими методами установления связи.

Система контроля учетных записей и защищенный режим обозревателя Internet Explorer, реализованные в ОС Windows Vista, снижают вероятность атак, но даже эти технологии не закрывают все пути проникновения вредоносного ПО. Специалисты корпорации Майкрософт активно работают над способами нейтрализации такого рода угроз, но, увы, универсального решения проблемы не существует. Время идет, а борьба с вредоносными программами продолжается.

![clip_image001[8]](https://msdntnarchive.blob.core.windows.net/media/TNBlogsFS/BlogFileStorage/blogs_technet/mark_russinovich/WindowsLiveWriter/da44cb51990c_1336F/clip_image001%5B8%5D_thumb.jpg)

![clip_image001[10]](https://msdntnarchive.blob.core.windows.net/media/TNBlogsFS/BlogFileStorage/blogs_technet/mark_russinovich/WindowsLiveWriter/da44cb51990c_1336F/clip_image001%5B10%5D_thumb.jpg)

![clip_image001[12]](https://msdntnarchive.blob.core.windows.net/media/TNBlogsFS/BlogFileStorage/blogs_technet/mark_russinovich/WindowsLiveWriter/da44cb51990c_1336F/clip_image001%5B12%5D_thumb.jpg)

![clip_image001[14]](https://msdntnarchive.blob.core.windows.net/media/TNBlogsFS/BlogFileStorage/blogs_technet/mark_russinovich/WindowsLiveWriter/da44cb51990c_1336F/clip_image001%5B14%5D_thumb.jpg)

![clip_image001[16]](https://msdntnarchive.blob.core.windows.net/media/TNBlogsFS/BlogFileStorage/blogs_technet/mark_russinovich/WindowsLiveWriter/da44cb51990c_1336F/clip_image001%5B16%5D_thumb.jpg)