Como autenticar múltiplos SSID’s em um único servidor NPS

Author: Carlos Eduardo Gnochi de Oliveira, Revisor Técnico: Daniel Mauser

Introdução

Você possui um servidor de NPS configurado corretamente, com as Networks Policies e Connection Request Policies definidas. Possui dois ou mais Access Points, e quando os usuários pertencentes a um ou mais grupos ao acessar um SSID estão se autenticando na primeira regra que não corresponde ao SSID conectado. Isso é o esperado quando as regras do NPS não estão configuradas de acordo para ter este tipo de funcionamento.

Cenário

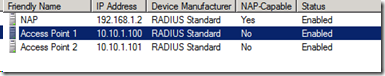

Suponhamos dois Access Point (RADIUS Clients) de diferentes fornecedores (ex: Cisco, 3Com, D-link)

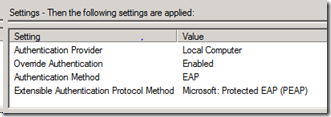

Assim como a Connection Request Policies com as condições e configurações abaixo:

- As políticas configuradas nas quais permitem ou negam a autenticação dos usuários baseada nas Condições selecionadas. Neste exemplo temos 03 regras, SSID’s e grupos:

Rule 1 802.1X-Wireless [SSID-01]

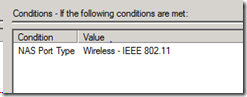

- NAS Port Type = Wireless - Other OR Wireless - IEE 802.11

- Windows Groups = CONTOSO\802.1X-WIRELESS

Rule 2 802.1X-Wireless-MOBILES [SSID-02]

- NAS Port Type = Wireless - Other OR Wireless - IEE 802.11

- Windows Groups = CONTOSO\802.1X-WIRELESS-MOBILE

Rule 3 802.1X-Wireless-Tablets [SSID-03]

- NAS Port Type = Wireless - Other OR Wireless - IEE 802.11

- Windows Groups = CONTOSO\802.1X-WIRELESS-Tablets

Como o NPS trata as Condições de regras para permissionar ou negar a autenticação das requisições?

Cada regra tem um conjunto de condições e configurações. O NPS compara as condições da regra com as propriedades das solicitações de conexão. Se houver correspondência entre a regra e a solicitação de conexão, as configurações definidas na regra serão aplicadas à conexão.

Quando várias diretivas de rede são configuradas no NPS, elas são um conjunto ordenado de regras. O NPS compara cada solicitação de conexão com a primeira regra da lista, depois com a segunda, e assim por diante, até encontrar uma correspondência.

Cada diretiva de rede tem uma configuração de Estado da Diretiva, que permite habilitar ou desabilitar a diretiva. Quando você desabilita uma diretiva de rede, o NPS não avalia essa diretiva na autorização das solicitações de conexão.

Condições

Essas propriedades permitem especificar as condições que a solicitação de conexão deve apresentar para corresponder à diretiva de rede; se as condições configuradas na diretiva corresponderem à solicitação de conexão, o NPS aplicará à conexão as configurações designadas na diretiva de rede. Por exemplo, se você especificar o endereço IPv4 de NAS como uma condição da diretiva de rede e o NPS receber uma solicitação de conexão de um NAS com o endereço IP especificado, a condição da diretiva corresponderá à solicitação de conexão.

No exemplo acima tratado, o usuário pertencendo a dois ou mais grupos, vai corresponder com a primeira condição na política que está no topo e autenticando a requisição. Este não é o propósito, pois a regra não vai diferenciar de qual SSID o usuário esteja conectado.

Para implementar a solução para esta questão, temos o seguinte plano:

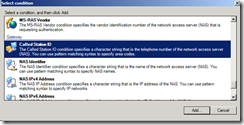

1) Precisamos adicionar para cada regra criada, uma condição chamada “Called Station ID” conforme ilustra a imagem abaixo:

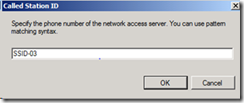

2) Após adicionar a Condição, insira o SSID correspondente a regra criada para o acesso Wireless (no ex. Abaixo utilizamos o SSID-03)

Como faço para saber se realmente as regras de autenticação correspondem com o SSID acessado?

Podemos visualizar este funcionamento através dos logs de Segurança, mais precisamente o evento abaixo:

Event Details

Product: Windows Operating System

ID: 6278

Source: Microsoft-Windows-Security-Auditing

Version: 6.0

Symbolic Name: SE_AUDITID_ETW_NPS_RESPONSE_FULL_ACCESS

Message: Network Policy Server granted full access to a user because the host met the defined health policy.

User:

%tSecurity ID:%t%t%t%1

%tAccount Name:%t%t%t%2

%tAccount Domain:%t%t%t%3

%tFully Qualified Account Name:%t%4

Client Machine:

%tSecurity ID:%t%t%t%5

%tAccount Name:%t%t%t%6

%tFully Qualified Account Name:%t%7

%tOS-Version:%t%t%t%8

%tCalled Station Identifier:%t%t%9

%tCalling Station Identifier:%t%t%10

NAS:

%tNAS IPv4 Address:%t%t%11

%tNAS IPv6 Address:%t%t%12

%tNAS Identifier:%t%t%t%13

%tNAS Port-Type:%t%t%t%14

%tNAS Port:%t%t%t%15

RADIUS Client:

%tClient Friendly Name:%t%t%16

%tClient IP Address:%t%t%t%17

Authentication Details:

%tProxy Policy Name:%t%t%18

%tNetwork Policy Name:%t%t%19

%tAuthentication Provider:%t%t%20

%tAuthentication Server:%t%t%21

%tAuthentication Type:%t%t%22

%tEAP Type:%t%t%t%23

%tAccount Session Identifier:%t%t%24

Quarantine Information:

%tResult:%t%t%t%t%25

%tExtended-Result:%t%t%t%26

%tSession Identifier:%t%t%t%27

%tHelp URL:%t%t%t%28

%tSystem Health Validator Result(s):%t%29

- As informações acima em destaque irão mostrar em qual política o usuário foi autenticado e através de qual SSID. Após seguir os passos acima, ambas irão coincidir.

Conclusão

Para uma centralização e administração das requisições provenientes de usuários com seus respectivos dispositivos móveis através de múltiplos Access Point, é possível sim utilizar o NPS para garantir esta funcionalidade baseando-se na regra e o SSID pelo qual é utilizado durante o acesso.