Cuidados ao usar Domain Local groups para dar permissões a objetos no Active Directory

By: Josué Chin Yen

Introdução

Essa semana eu trabalhei em um chamado onde me perguntaram: Posso usar o AGDLP para dar ou negar permissão em um objeto do AD? Para responder a essa pergunta precisei reviver algumas lembranças da minha memória, algumas informações do meu primeiro curso para certificações Microsoft no começo desse século.

Grupos do Active Directory

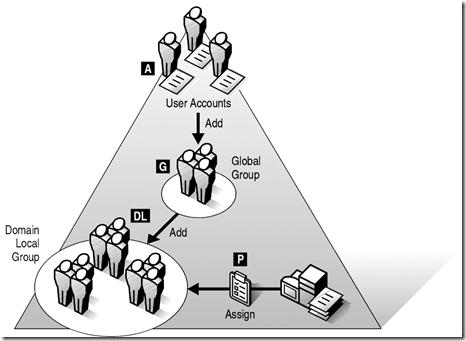

Bom, o AGDLP consiste em uma recomendação da Microsoft para dar permissão a recursos da rede como Pastas, impressoras, arquivos, etc. usando grupos aninhados adicionando Contas (Accounts) em um grupo Global, que é membro de um grupo Domain Local com Permissão no recurso. Essa recomendação tem o objetivo de organizar e tornar a administração das permissões mais fáceis.

Mas qual a diferença entre o escopo dos grupos?

Os grupos no Active Directory podem ter três escopos (a partir do nível de Floresta Nativo do Windows 2000) e a diferença entre eles é onde eles podem ser colocados e quem pode ser membro deles.

Domain Local: Podem ser usados para dar permissão diretamente em um recurso que está dentro do domínio onde o grupo faz parte e os seus membros podem ser Contas de qualquer outro domínio, Global Groups de qualquer outro domínio, Universal Groups de qualquer outro domínio ou Domain Local Groups do mesmo domínio em que o grupo faz parte.

Global: Podem ser usados para dar permissão em recursos de qualquer domínio da Floresta e os seus membros podem ser Contas do mesmo domínio em que o grupo faz parte ou Global Groups do mesmo domínio em que o grupo faz parte.

Universal: Podem ser usados para dar permissão em recursos de qualquer domínio ou Floresta e pode ter como membros: contas de qualquer domínio da floresta em que o grupo Universal faz parte, Grupos Globais de qualquer domínio na floresta em que o grupo Universal reside e Grupos Universais de qualquer domínio na floresta em que o grupo faz parte.

Qual o problema ao usar um grupo com escopo Domain Local em um objeto do AD?

Em um ambiente onde temos apenas um domínio o grupo Domain Local pode ser usado sem nenhum problema para dar permissão a objetos do AD. O problema está quando temos mais de um domínio na floresta.

No Active Directory temos uma função que pode ser dada os Domain Controllers chamada Global Catalog (GC). Basicamente ele guarda uma partição somente leitura, contendo os atributos considerados mais importantes de todos os objetos de todos os domínios dentro da Floresta e essa partição é replicada para todos os Global Catalogs do domínio.

Como grupos com escopo Domain Local não podem ser verificadas em outros domínios, restrições de acesso, por exemplo, em um objeto no domínio onde o Domain Local group faz parte não terá efeito em pesquisas feitas em um Global Catalog de outro domínio dentro da floresta. Por esse motivo, se o seu ambiente tem mais de um domínio na mesma floresta, use um grupo Global para dar permissões a objetos do Active Directory.

Conclusão

Neste artigo vimos que a regra AGDLP não é recomendada como forma de assinalar permissões no Active Directory, pois grupos com escopo Domain Local não são replicados para outros domínios na floresta. Assim, a recomendação é o uso de grupos Globais.

Referências: