Auditando una zona DNS

Auditando una zona DNS

Por: Yuri Diógenes

Traducción al español por: Cristhian Uribe

1. Introducción

Con las nuevas metodologías de seguridad que se presentan cada vez con más frecuencia en pequeñas, medianas y principalmente grandes empresas, la auditoría se ha convertido en un componente fundamental para el seguimiento de las directrices implantadas. De ésta forma, son cada vez más los escenarios en que los administradores de red están empleando el recurso de auditoría. Aunque para auditar algunas actividades es algo muy simple (como por el auditar archivos modificados de una carpeta por ejemplo), pero para otras no es tan intuitivo, como lo es el caso de auditoría de zonas de un servidor DNS.

Este artículo va a mostrar precisamente, como activar auditoría en una zona DNS que esté integrada a Active Directory.

2. Escenario

Para poder hacernos una idea de la necesidad de esto en la vida real, necesitamos encontrar un motivo por el cual deberíamos hacerlo. En alguna ocasión, me fue expuesto el siguiente tema: “tengo un servidor DNS que tiene diversas zonas, en una zona determinada veo en ocasiones que algunos registros que fueron creados manualmente, desaparecen después de cierto tiempo (el cual por supuesto es aleatorio) y el registro es simplemente borrado.”.

Para este ejemplo vamos a utilizar un escenario ficticio en el cual tenemos una zona integrada con AD llamada ctest.com y queremos saber quien está haciendo modificaciones a esta zona.

3. Preparando el Ambiente

Para obtener tal información necesitamos realizar las siguientes tareas:

· Verificar si la auditoría de acceso al directorio está habilitada;

· Habilitar la auditoria en la zona DNS que se desea monitorear;

· Usar el visor de sucesos de seguridad para verificar que algo está siendo registrado con referencia a esta zona.

3.1. Auditoria de Acceso al Directorio

La primera cosa a verificar, es si la auditoría de directorio está activada para la política de los controladores de dominio, para ello debemos de:

1) Abrir la herramienta Active Directory Users and Computers;

2) Hacer clic con el botón derecho en la OU “Domain Controllers” y hacer clic en las propiedades;

3) Hacer clic en “Group Policy” y editar la política “Default Domain Controllers Policy”;

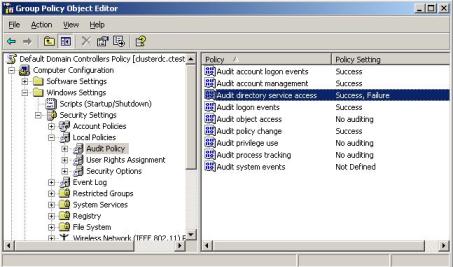

4) Navegar por el camino mostrado en la figura de abajo y verificar si la auditoría está marcada conforme a lo siguiente:

5) En caso de que ya esté seleccionado con success, failure, se puede simplemente cerrar estas ventanas.

3.2. Seleccionando la Zona DNS

Ahora necesitamos seleccionar una zona DNS que esté monitoreada:

1) Ejecutar la herramienta ADSIEDit.msc desde Start/Run;

2) En el caso de que se esté ejecutando esta herramienta por primera vez o de que no se haya hecho ninguna modificación de la vista por defecto, solamente apareceran las 3 particiones de AD (Domain, Configuration y Schema). Hacer clic con el botón derecho en la parte de hasta arriba que dice ADSI Edit y hacer clic en “Connect To...”

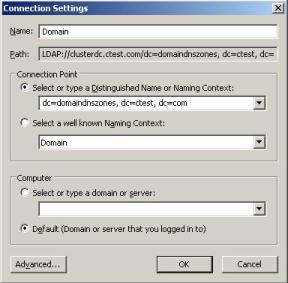

3) En la opción “Select or type a Distiguinshed Name or Naming Context”, escribir la ruta mostrada en la figura de abajo: (reemplazando el nombre de dominio por el del dominio en el cual está trabajando).

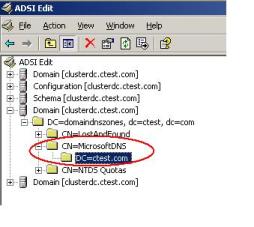

4) Después de escribirlo, hacer clic en OK, abrir el contenedor de Dominio y expandir los contenedores hasta llegar al nivel mostrado en la figura de abajo:

5) Hacer clic con el botón derecho en la zona y escoger propiedades. En seguida hacer clic en “Security” y después en “Advanced”;

6) En la carpeta de “Auditing” hacer clic en “Add” y agregar el grupo Everyone;

7) Escoger las opçiones:

· Write All Properties;

· Delete;

· Delete Subtree

8) En caso que se desee monitorear otras opciones; marcar la caja correspondiente. Hacer clic en OK hasta cerrar las tres ventanas.

4. El problema volvió a suceder!!! Qué hago?

Digamos que el registro fue borrado, lo que se necesita hacer ahora es ir al visor de sucesos y buscar por el evento con el identificador 566. Éste es un ejemplo de este evento:

Event Type: Success Audit

Event Source: Security

Event Category: Directory Service Access

Event ID: 566

Date: 9/7/2006

Time: 8:31:41 AM

User: CTEST\Administrator

Computer: CLUSTERDC

Description:

Object Operation:

Object Server: DS

Operation Type: Object Access

Object Type: dnsNode

Object Name: DC=www,DC=ctest.com,CN=MicrosoftDNS,DC=DomainDnsZones,DC=ctest,DC=com

Handle ID: -

Primary User Name: CLUSTERDC$

Primary Domain: CTEST

Primary Logon ID: (0x0,0x3E7)

Client User Name: Administrator

Client Domain: CTEST

Client Logon ID: (0x0,0x29A96)

Accesses: Write Property

Properties:

Write Property

Default property set

dnsRecord

dNSTombstoned

dnsNode

Additional Info:

Additional Info2:

Access Mask: 0x20

Notar que los elementos marcados en rojo son los elementos en los cuales tenemos que poner mayor atención, ya que en ellos es posible identificar el usuario que hizo la operación del registro que fue accesado (en este caso www). Con estos datos entonces es posible llevar a cabo una investigación para saber por qué este usuario hizo uso de este tipo de acceso.

5. Conclusión

El mensaje principal de este artículo es mostrar las acciones simples para activar la auditoría de zona de DNS, que nos permita recolectar y registrar las acciones que son realizadas en las zonas integradas a DNS.

A continuación se presentan algunas referencias relacionadas a este tema:

314955 HOW TO: Audit Active Directory Objects in Windows 2000

https://support.microsoft.com/default.aspx?scid=kb;EN-US;314955

DNS-Tombstoned

https://windowssdk.msdn.microsoft.com/en-us/library/ms675530.aspx