Estrutura de Anti-Spam no Exchange Server 2003 Service Pack 2 – Parte II

Estrutura de Anti-Spam no Exchange Server 2003 Service Pack 2 – Parte II

Por: Viviane Lopes

Neste artigo, vamos conhecer um pouco mais sobre o filtro de protocolo do Exchange 2003 Service Pack 2.

Filtro de Protocolo

Depois que a mensagem passa pelo filtro de conexão, a próxima camada de defesa é o filtro de protocolo SMTP. A conversa SMTP entre os servidores é analisada para verificar se o remetente e destinatário são permitidos, e para determinar o domínio SMTP do servidor remetente.

O filtro de protocolo pode ser configurado de duas formas:

1.1 Bloqueio do destinatário e remetente

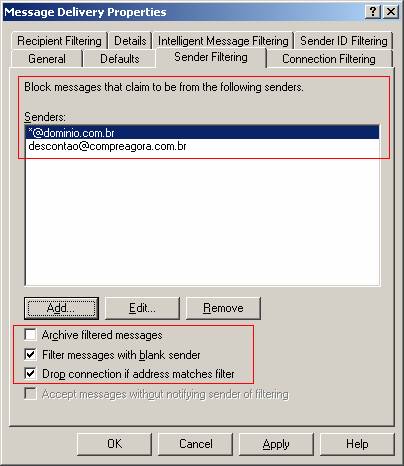

Uma das formas de reduzir o número de mensagens de spam é definir remetentes ou domínios individuais dos quais você deseja recusar mensagens. O bloqueio de remetente permite que você especifique um endereço de e-mail individual ou domínios inteiros. Adicionalmente você pode configurar o filtro para recusar mensagens com remetente em branco.

O filtro de destinatário permite que você bloqueie mensagens enviadas para um destinatário em particular, ou que você filtre mensagens para usuários que não estão listados no Active Directory.

Uma ressalva ao filtrar mensagens para usuários que não estejam listados no Active Directory é que a sua organização pode se tornar vulnerável a um ataque SMTP denominado ‘directory harvest attack (DHA)’ . Neste tipo de situação, as respostas ao comando RCPT TO: do servidor Exchange são pesquisadas para determinar se o endereço de e-mail de um usuário é válido ou não.

- Se o recipiente for válido, o Exchange irá responder 250. 2.1.5.

- Se o recipiente for inválido, o Exchange irá responder 550 5.1.1 User Unknown.

Desta forma, um ‘spammer’ pode escrever um script com um dicionário de nomes para construir endereços de e-mail de um domínio em particular. O script irá informar todos os endereços de e-mail que retornaram 250. 2.1.5 (o usuário existe e é válido) para o comando RCPT TO: e descartar todos os endereços de e-mail cuja resposta foi 550 5.1.1 User unknown (usuário inexistente).

A fonte geradora de mensagens do tipo spam então utiliza os endereços adquiridos através do ataque explicado anteriormente para enviar mensagens aos usuários.

Este tipo de ataque pode ser mitigado através de um método conhecido como ‘Tarpitting’. O SMTP do Windows 2003 Service Pack 1 possui uma forma de inserir um atraso nas respostas aos comandos SMTP. O servidor que está realizado o ataque não espera muito tempo pela resposta e a conexão é encerrada.

Mais informações sobre Tarpitting no Windows 2003:

SMTP tar pit feature for Microsoft Windows Server 2003

https://go.microsoft.com/fwlink/?LinkId=3052&kbid=842851

1.2 Sender ID

Sender ID é uma das grandes novidades do Exchange 2003 Service Pack 2. Sender ID é uma tecnologia que verifica se o servidor SMTP que está tentando enviar a mensagem é um servidor aprovado pelo domínio especificado no endereço SMTP do remetente.

Muitas mensagens de SPAM são falsificadas, de forma que a mensagem parece vir de um endereço SMTP legítimo. O usuário é “enganado”, pois ele pensa que a mensagem é de uma fonte legítima, como um banco, um prestador de serviço, etc, mas a mensagem na realidade é falsa, pois o endereço de e-mail foi plagiado. Este tipo de plágio é extremamente perigoso, pois o usuário pode informar dados importantes como conta bancária, endereço, etc,

Sender ID tenta basicamente eliminar ou reduzir este tipo de falsificação.

Para que o Sender ID funcione corretamente, é necessário a presença de duas partes.

01 – Um registro de DNS conhecido como “sender policy framework” ou SPF. O registro SPF define quais servidores estão autorizados a enviar mensagens de remetentes vindos do seu domínio SMTP.

02 – A segunda parte é um servidor SMTP, como o Exchange 2003 Service Pack 2, que suporta a tecnologia de Sender ID.

O registro SPF é adicionado a zona DNS para que outras organizações com o Sender ID possam verificar que mensagens de remetentes utilizando o seu domínio são realmente de servidores autorizados para tal.

O processo funciona da seguinte forma:

‘Spoofing’

1. Uma mensagem chega ao servidor Exchange, vinda do servidor SMTP fabrikam.com. O endereço de e-mail do remetente é susanf@nwtraders.com

2. O servidor Exchange faz uma query DNS para o registro SPF do domínio nwtraders.com.

3. Como nenhum registro SPF é encontrado, a mensagem passa pelo filtro do Sender ID.

Northwind Traders então adiciona um registro SPF na zona DNS nwtraders.com:

1. Uma mensagem chega ao servidor Exchange, vinda do servidor SMTP fabrikam.com. O endereço de e-mail do remetente é susanf@nwtraders.com

2. O servidor Exchange faz uma query DNS para o registro SPF do domínio nwtraders.com.

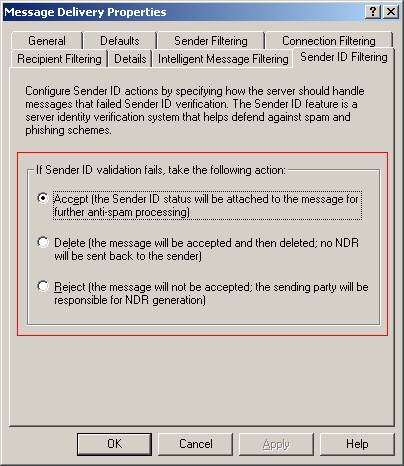

3. O endereço IP do servidor que está tentando enviar a mensagem (208.217.184.82) não está na lista de endereços IPs permitidos a enviar mensagens em nome de nwtraders.com. O registro SPF especifica que somente o servidor (131.107.76.156) pode fazer isso. Neste caso, a mensagem é recusada ou enviada a pasta de lixo eletrônico do usuário (depende da configuração do Sender ID).

Através da implementação do Sender ID você pode reduzir drasticamente o número de mensagens falsificadas (spoofed) de domínios que possuam o registro SPF.

Para habilitar o Sender ID, basta ir na guia “Sender ID” em propriedades de “Message Delivery”:

Na Microsoft, 59% das mensagens que possam do filtro de conexão são bloqueadas pelo filtro de protocolo.

Para ler a primeira parte deste artigo, clique aqui.

Fonte utilizada: https://www.microsoft.com/exchange/evaluation/features/antispam_framework.mspx