Microsoft Azure, Active Directory에 대해서… (1)

사내의 ID(Identity)에 대한 중앙 관리와 클라이언트/서버 환경의 중앙 관리(그룹 정책)을 제공하는 형태로 Windows Server의 Active Directory(AD)가 있습니다. Windows Server에서 제공하는 AD는 앞서 언급한 사항뿐만 아니라, Windows Platform에 대한 전반적인 환경 및 기술 사용에 기본적인 역할을 제공하고 있죠. Windows Server에서 제공하는 AD에 대해서, 궁금하신 분들께서는 아래의 포스팅내 동영상을 참고하시면 좋을 것 같습니다.

[동영상 세션] Active Directory(액티브 디렉터리)란 도대체 무엇인가?

Microsoft Azure에도 동일한 이름의 AD가 있습니다. 그냥 예상해보면, Windows Server의 AD가 Azure에서도 제공되는 것 아냐? 라고 생각하실 수 있습니다만, Microsoft Azure의 AD와 Windows Server의 AD는 약간 다른 형태를 취하면서도, 같은 부분들을 보여주고 있습니다.

일단 용어에 대한 통일부터 시작해야 합니다. 그냥 AD라고 부르는 것은 Windows Server의 AD(혹자들은 WSAD라고도..)를 의미하는 경우가 많고, Microsoft Azure내 AD는 줄여서 AAD라고 부르고 있습니다.

2014년 7월 현재, AAD는 WSAD의 ID 중앙 인증(SSO, Single Sign On)에 대한 부분을 제공하고 있습니다.(클라이언트/서버 환경 관리를 위한 그룹 정책 기술은 없음) WSAD의 경우는 커베로스(Kerberos) 기반의 인증과 LDAP 기반의 쿼리를 제공하고 있지만, AAD는 커베로스 프로토콜이 아닌, 페더레이션(Federation), OAuth 2.0, SAML 프로토콜 등을 지원하고 있습니다. (자세한 인증 관련 정보 링크)

AAD에 기반된 인증을 위해서는 이를 사용하는 형태로 별도의 개발이 필요합니다.

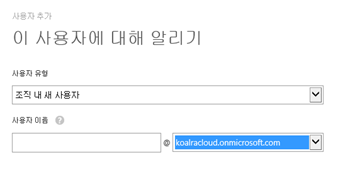

AAD도 WSAD와 마찬가지로 사용자를 중앙에서 생성하고, 이를 이용하여 인증 처리가 가능합니다. 기본적으로 AAD만을 사용할 경우, 하나의 디렉터리를 생성한 후, 사용자 생성을 통해서 사용이 가능하죠.

AAD를 통해 인증을 처리하는 응용 프로그램을 개발하는 방법은 Visual Studio를 활용하면 가장 쉽습니다.

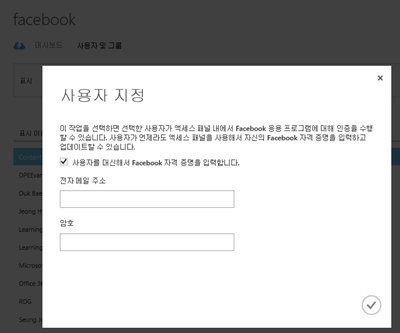

뿐만 아니라, Microsoft Azure 포탈의 AD 항목내 갤러리에서 사용 가능한 응용 프로그램을 제공하고 있는데, 여기에 해당되는 응용 프로그램이 있다면, 이를 활용할 수도 있습니다. (현재 2195개를 제공중) 해당 응용 프로그램들을 AAD 계정으로 로그인하여 바로 사용하는 형태도 있지만, 몇몇 서비스들은 AAD 계정과 해당 서비스의 계정을 관리자가 연결해주는 작업이 초기에 필요합니다. 다시 말해, 조직용으로 OneDrive나 SNS 서비스들을 사용할 경우, 원래는 해당 서비스의 계정과 암호를 알고 있어야 하지만, AAD내 응용 프로그램 추가를 활용하면, AAD 계정과 해당 서비스의 계정/암호를 관리자가 연결해놓았으므로, 본인의 계정으로 로그온하면, 서비스에도 연결된 계정으로 로그온되게 됩니다.

사용자가 퇴사나, 더이상 접근을 하지 않아야 하는 경우, 본인의 계정에 대해서만 처리를 해주면 되므로, 보안상으로 더 유리합니다. (다시 말해, 사용중인 서비스에 대해서 공용 계정/암호를 재설정할 필요가 없다는 의미입니다.)

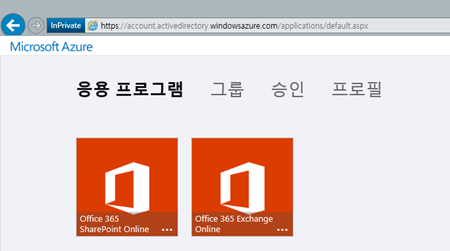

AAD에서 게시된 응용 프로그램은 https://myapps.microsoft.com (https://account.activedirectory.windowsazure.com/applications) 사이트에서 로그온 후, 사용할 수 있습니다.

사실 Office 365 및 Windows Intune, 그리고 Microsoft Azure와 같은 공용 클라우드(Public Cloud)의 ID 관리는 모두 AAD를 활용하고 있습니다. 이에 Office 365에 대한 테넌트와 Microsoft Azure의 테넌트를 같은 관리자 계정으로 사용하는 경우나 도메인이 연결된 경우에는 동일한 형태의 AAD 테넌트가 표시되죠.

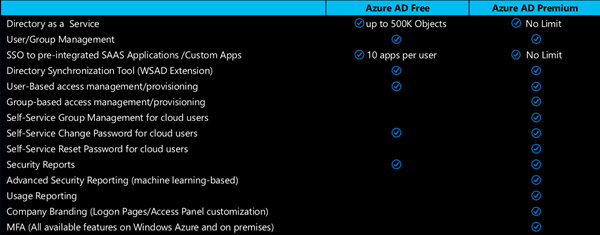

기본적으로 제공되는 AAD와 더 높은 레벨의 SLA(Service Level Agreement)와 추가 기술을 제공하는 AAD Premium(줄여서 AADP)가 있습니다.

AAD의 경우에는 최대 50만개의 개체(사용자 계정, 그룹)을 생성할 수 있고, 사용자당 최대 10개까지의 응용 프로그램 인증 연결이 가능합니다. 그러나 그룹 기반의 관리나 사용자 암호 재설정(리셋), 그리고 차후에 살펴볼 MFA(다단계 인증, Multi Factor Authentication)은 AADP에서만 사용이 가능하며, AADP는 별도의 추가 과금이 일어나게 됩니다.

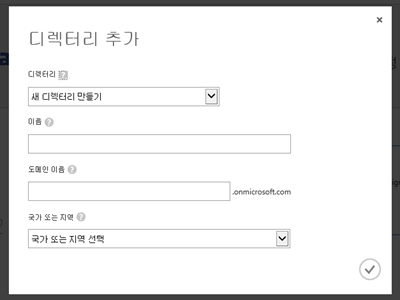

AAD는 초기 생성시, onmicrosoft.com이라는 도메인 접미사를 사용해야 합니다. 이 경우에 생성된 계정은 user@( ).onmicrosoft.com의 형태를 취하게 됩니다. 별도의 인증 시스템이 없는 경우나, 기본 형태의 주소를 그대로 사용할 경우라면, 어렵지 않게 바로 활용이 가능한 편리한 ID 디렉터리입니다.

그러나, 별도의 회사 도메인을 사용하고자 하는 경우, 혹은 사내에 Windows Server 기반의 AD가 이미 있는 경우, AAD와의 혼용을 고려해야 합니다.

사내 계정과 AAD의 계정.. 더불어 분리된 디렉터리의 관리가 필요해집니다. 오늘 포스팅에서는 기본적인 Microsoft Azure내 AD를 살펴보았습니다. 다음 포스팅에서는 WSAD와 AAD의 연계 방안에 대해서 살펴볼 예정입니다.