Microsoft Azure, 가상 네트워크 생성 및 VPN 관련 기본 구성 2편(멀티 사이트, VNet간 S2S VPN)

지난 포스팅인 Microsoft Azure, 가상 네트워크 생성 및 VPN 관련 기본 구성 1편(사이트간, 지점 및 사이트간)에 이어진 포스팅입니다.

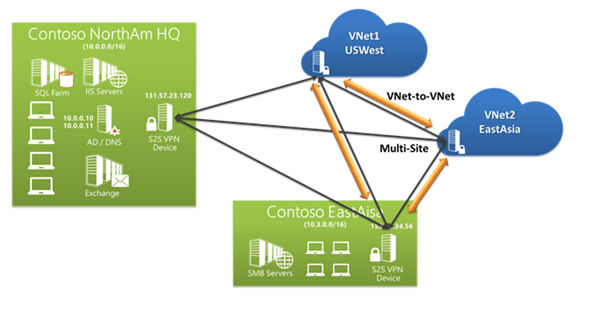

Microsoft Azure내 가상 네트워크는 로컬 네트워크와의 사이트간 VPN 연결(S2S VPN)을 통해서 네트워크의 확장이 가능하다고 살펴보았습니다. Microsoft Azure의 가상 네트워크는 지역간 분리된 가상 네트워크간, 또는 구독이 다른 테넌트들의 가상 네트워크간에도 S2S VPN을 제공하고 있습니다. 또한 1:1 형태의 S2S VPN 연결이 아닌 멀티 사이트간(가상 네트워크간 + 로컬 네트워크)까지도 지원을 하고 있습니다. S2S VPN 형태로 네트워크를 연결하게 되면, 지역간 교신에 대해서 별도의 오픈된 인터넷 네트워크를 사용하는 것이 아니라, IPSec 기반으로 안전하게 보호되는 형태의 내부 네트워크 연결을 제공할 수 있게 됩니다.

우선 가상 네트워크간 S2S VPN 연결에 대해서 살펴보도록 하죠. 가상 네트워크간 S2S VPN을 연결하기 위해서는 로컬 네트워크와의 연결과 동일한 형태의 설정을 가상 네트워크를 대상으로 처리하면 됩니다. 한가지 주의할 사항은 앞선 포스팅에서 게이트웨이 유형이 2가지가 있었는데, 동적 라우팅 게이트웨이만을 지원합니다.

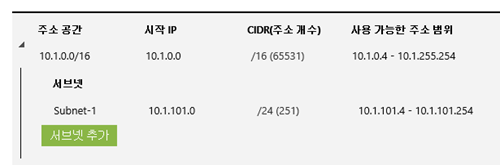

다른 지역의 가상 네트워크를 2개 생성합니다. 당연히 두개의 네트워크간에는 라우팅을 위해서 IP 주소 서브넷을 당연히 달라야 합니다.

KOALRA-USWEST : 10.1.0.0/16

KOALRA-JPEAST : 10.2.0.0/16

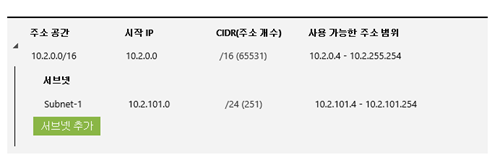

이 후, 앞서 언급한 바와 같이 가상 네트워크도 S2S VPN을 위해서는 로컬 네트워크와 동일한 형태로 구성되므로, 가상 네트워크 구성 페이지내 로컬 네트워크 페이지로 갑니다.

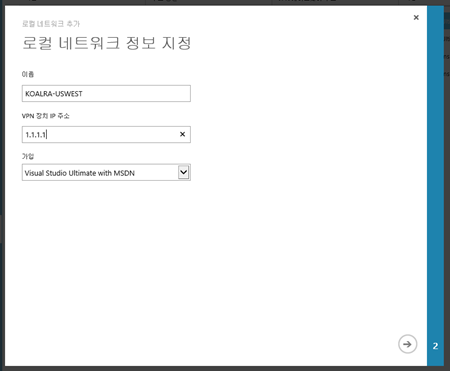

새로 만들기 메뉴를 이용하여, 신규 로컬 네트워크를 만듭니다.

당연히 연결할 상대방쪽에 대한 로컬 네트워크의 이름을 입력합니다. 그리고 아직 VPN 게이트웨이를 생성하지 않았으므로, 일단 임시 IP 주소를 입력합니다.

연결할 대상 네트워크의 IP 주소 서브넷을 CIDR 형태로 표기합니다.

로컬 네트워크에 대한 정보를 양단에 대해서 모두 설정한 후, 다시 가상 네트워크 페이지로 돌아갑니다. 가상 네트워크 페이지의 구성 항목에서 사이트간 연결 설정을 선택하고, 로컬 네트워크에 연결할 대상 가상 네트워크를 선택합니다.

당연한 사항이지만, 반대쪽도 동일하게 설정해야 합니다.

이제 상호 연결을 설정하였으니, VPN 게이트웨이를 만들어야 합니다. 이미 언급하였지만, 동적 라우팅 게이트웨이를 생성해야 합니다.

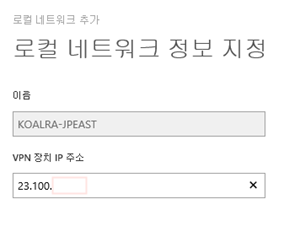

VPN 게이트웨이가 생성되면, 로컬 네트워크 항목으로 가서, 개별 네트워크 연결에 대한 VPN 장비 IP 주소를 업데이트해줍니다. (2개의 가상 네트워크에 대해서 모두)

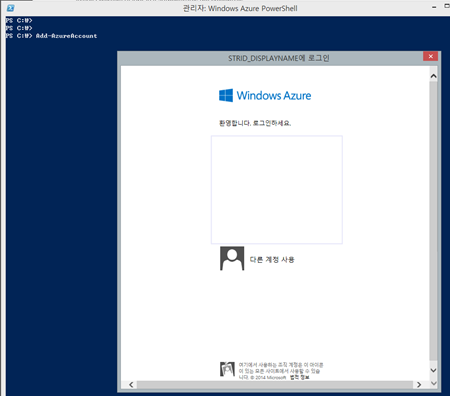

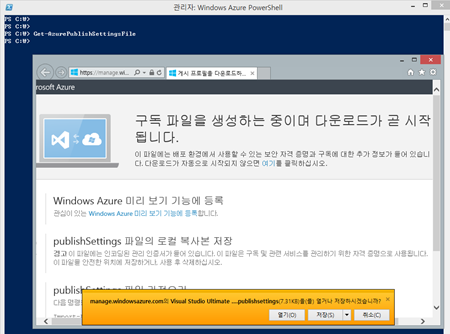

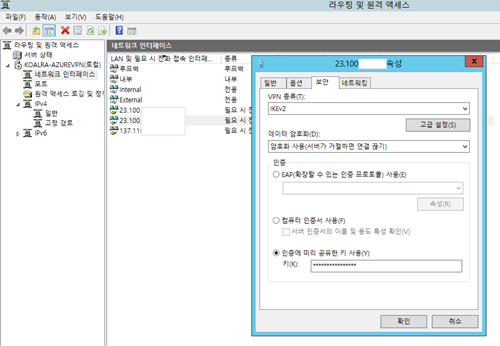

이제 무엇이 남았을지 앞선 포스팅을 보셨다면, 예상이 될 수 있습니다. 바로 IPSec에 대한 공유 키를 설정해야 합니다. 로컬 네트워크에 대한 S2S VPN 설정은 직접 키 정보를 사내 VPN 장비에 넣었습니다만, 이 경우에는 Microsoft Azure내 가상 네트워크에 설정해야 하므로, Windows Azure PowerShell을 이용해야 합니다. Windows Azure PowerShell은 여기를 통해서 다운로드할 수 있습니다. WIndows Azure PowerShell을 관리자 권한으로 실행한 후, 현재 구독중인 Microsoft Azure와 연결하는 방법은 2가지가 있습니다.

Azure AD 인증의 연결 : Add-AzureAccount 입력 후, Microsoft Azure 관리자 권한이 있는 계정 정보 입력, 일정 시간이 지나면 세션이 만료되어, 재 로그인이 필요합니다.

인증서 기반의 연결 : Get-AzurePublishSettingsFile 입력 후, 구독 파일을 다운로드받아, Import-AzurePublishSettingsFile을 이용하여 등록

로컬 컴퓨터에 인증서가 저장되므로, 공용 컴퓨터에서 사용은 권장하지 않습니다.

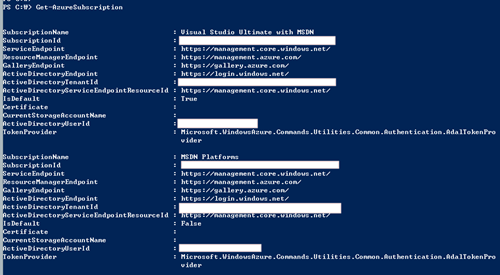

Microsoft Azure와 연결이 된 후, Get-AzureSubscription Cmdlet을 통해서, 사용 중인 구독이 정상적으로 표시되는지 확인하는 것이 좋습니다.

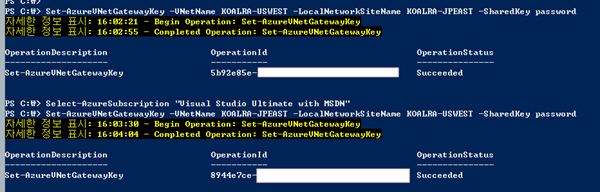

가상 네트워크내 VPN 게이트웨이 공유 키를 설정하는 Cmdlet은 Set-AzureVNetGatewayKey입니다. 두개의 가상 네트워크에 대한 공유 키를 동일하게 설정합니다. 더불어, 구독이 분리되어 있는 경우에는 Select-AzureSubscription Cmdlet을 통해서 구독을 선택한 후, 반영해야 합니다.

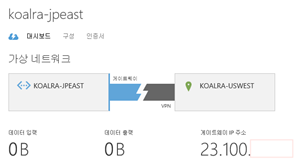

가상 네트워크의 페이지로 가서, 하단의 연결을 클릭합니다. 잠시 후, 두 가상 네트워크가 연결되었다는 표시가 나타납니다.

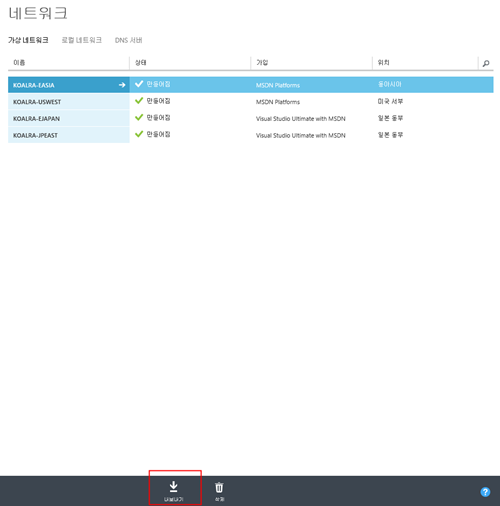

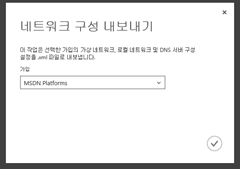

기존의 로컬 네트워크에 대한 S2S VPN과 매우 유사한 순서라는 것을 잘 알 수 있습니다. 이제 조금 더 들어가보죠. 만약, 가상 네트워크가 사설 클라우드의 네트워크와 Microsoft Azure내 다른 가상 네트워크, 즉 2개의 네트워크를 S2S VPN 형태로 연결해야 한다면 어떻게 해야 할까요? Microsoft Azure 관리 포탈에서는 하나의 로컬 네트워크에 대한 연결만을 지원할 뿐, 별도의 추가 네트워크 설정은 할 수 없었습니다. 차후 관리 포탈이 업데이트되어, 지원할 예정이지만, 현재는 네트워크 설정을 XML 형태로 수정해서 반영해야 합니다. 이를 위해서 가상 네트워크 페이지의 하단에 배치된 내보내기 버튼을 클릭합니다.

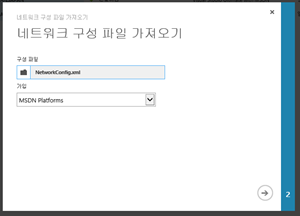

원하는 구독의 네트워크를 선택합니다.

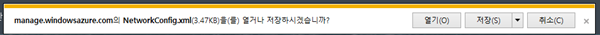

NetworkConfig.xml이 다운로드되고, 이를 메모장 등을 이용해서 열어봅니다.

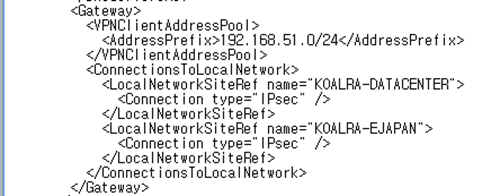

2개이상의 네트워크에 S2S VPN 형태로 연결하고자 하는 경우에 대한 항목이 Gateway내 ConnectionsToLocalNetwork라는 항목으로 있습니다. 여기에, 원하는 로컬 네트워크의 이름을 하나 더 적어넣습니다. (아래 예제는 KOALRA-DATACENTER라는 로컬 네트워크와 KOALRA-EJPAN이라는 가상 네트워크에 대한 S2S VPN 구성입니다.)

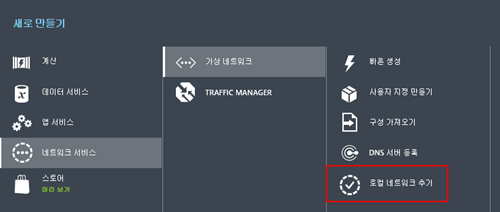

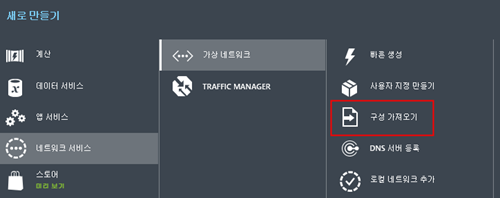

수정된 XML 파일을 다시, 업로드하려면 새로 만들기, 네트워크 서비스, 가상 네트워크, 구성 가져오기를 클릭하고, 수정된 XML 파일을 선택합니다.

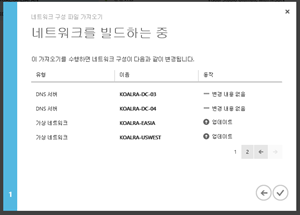

구성 파일에 대한 설정 오류를 검사한 후, 변경되는 사항이 무엇인지를 알려주게 됩니다.

이 후, Set-AzureVNetGatewayKey을 이용하여, IPSec 공유 키만을 맞춰주면 됩니다. (로컬 네트워크내 VPN 장비의 공유 키 설정도 동일하게 맞춰주어야 합니다.)

이후 Microsoft Azure 관리 포탈에는 그래픽 형태의 연결 화면이 아니라, 개별 네트워크에 대한 연결 정보가 표시됩니다. 상태에 연결됨이 표시되고 있습니다.

2개의 포스팅에 걸쳐, Microsoft Azure의 가상 네트워크에 대해서 IT 엔지니어가 알아야 할 사항을 살펴보았습니다. 다음 포스팅에서는 Microsoft Azure의 RemoteApp(현재 Preview) 서비스에 대해서 살펴보겠습니다.