IPSec를 이용한 우리 회사 네트워크 보안 강화

Windows 계열 환경을 사용하시는 많은 IT 관리자분들께서 여쭤보시는 내용중 많은 내용이 한가지 있습니다.

'액티브 디렉터리 환경에서 조직내 사용자만 인프라에 접근가능하게 할 수 없나요?'

'외부에서 사내로 방문한 사용자들이 접근 가능한 시스템을 제한하고 싶습니다.'

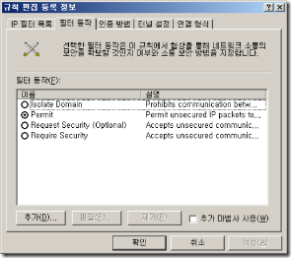

목적은 한가지입니다. 사내에 직원들만이 접근 가능한 시스템, 특정 인프라에 대한 접근 보안 강화... 간단하게 이러한 시나리오에 해답을 Microsoft에서는 제시하고 있습니다. 바로 IPSec 기술을 이용한 서버와 도메인 고립 모델입니다.

IPSEC를 사용하는 주목적은 크게 3가지가 있습니다. 인증, 무결성, 암호화에 대한 처리입니다.

· Safe from data modification while in transit (data integrity).

· Safe from being read and interpreted while in transit (data confidentiality).

· Safe from being spoofed by unauthenticated parties (data origin authentication).

· Safe from being resubmitted (replayed)to gain unauthorized access to protected resources (anti-replay or replay protection).

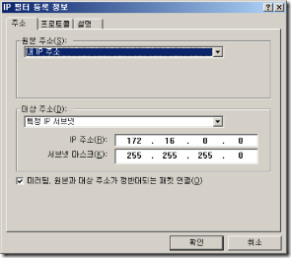

IT 관리자가 설정한 인증 모델을 사용하는 시스템 또는 사용자(Windows Vista, Windows Server Codename LongHorn의 경우)만 접근이 가능하도록 하며, 머신간에 주고 받는 데이터 전송 무결성, 전송되는 데이터에 대한 전송 레벨 암호화, 재전송 방지입니다. IPSec 기술은 TCP/IP 모델에서 네트워크 영역(Layer 3)에서 동작합니다. 그렇기 때문에, 응용 프로그램은 별도의 수정없이 TCP/IP 기술을 사용하면서 IPSec을 이용하여 보호받을수 있습니다.

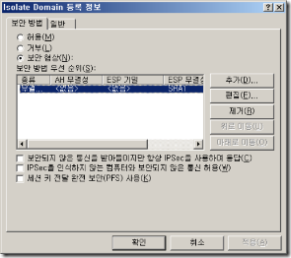

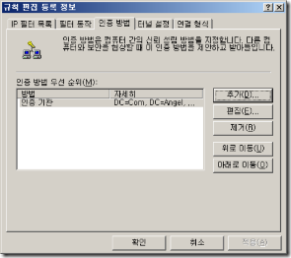

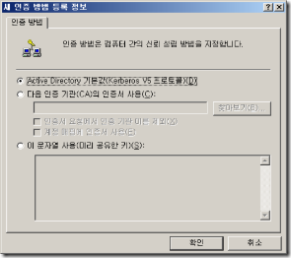

서버 및 도메인 고립 모델을 위해 IPSec을 이용하실 때, 가장 편리하게 제한을 둘 수 있는 방법이 바로 인증 레벨에서의 제한을 설정하는 것입니다. 액티브 디렉터리 도메인에 참가되어져 있는 컴퓨터라면 머신간 커베로스(Kerberos) 인증을 사용하게 됩니다. 바로 커베로스 인증을 IPSec의 기본 인증 방식으로 설정하시게 되면, 비도메인 참가 머신에서는 커베로스 인증을 받지 못하게 되고, IPSec의 인증에 실패하게 됩니다. 당연히 인증이 실패하였기 때문에, 접근은 할 수 없게 됩니다.

만약 사내 시스템에만 인증서(Certificate)를 배포해놓았다면 인증서를 이용하여 인증받게 설정할 수도 있습니다. 액티브 디렉터리도 없고, 인증서 환경도 구축이 안되었다면, 고정 키(PreShared Key)를 이용하시는 것도 한 방법입니다. :)

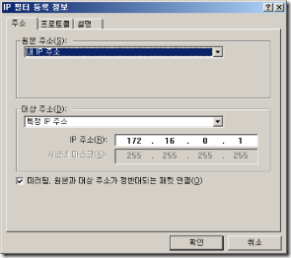

IPSec의 보호를 받지 않을 시스템에 대해서는 예외로 설정할 수도 있습니다.

해당 서버 및 도메인 고립 모델에 대해서 테스트해볼 수 있도록 가이드하는 문서가 존재합니다. 18페이지정도로 구성된 해당 워드 문서를 이용하여 테스트를 해보시면, IPSec 기술을 이용하여 사내 시스템의 보안을 한층 높이실 수 있습니다.