Настройка S/MIME cross-premise

С недавнего времени (после выхода SP1) в Office 365 стал доступным кросс-премис функционал шифрования и цифровой подписи S/MIME. Это значительный шаг вперёд с точки зрения безопасности. Описание функционала можно прочитать тут.

Давайте сегодня разберём, как же настроить возможность работы с S/MIME если часть пользователей у нас находится в локальном Exchange, а часть уже переехала в Exchange Online (EXO).

Если кратко, то алгоритм действий такой.

- Разверните инфраструктуру открытых ключей на локальном предприятии.

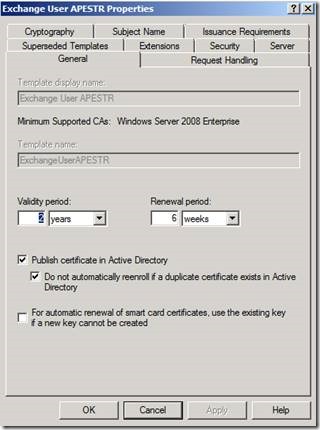

- Настройте подходящий шаблон сертификата (например, ExchangeUser, помеченный для использования для шифрования и цифровой подписи, и с включённой настройкой автопубликации в AD DS).

- Настройте автовыдачу сертификатов, основанных на этом шаблоне.

- Убедитесь, что используете правильную версию Dirsync: 6593.0012 или выше.

- Убедитесь, что на стороне Exchange Online версия 15.00.0847.032 или выше (командой Get-OrganizationConfig | fl admindisplayversion).

- На локальном Exchange: включите возможность использования S/MIME в OWA, и экспортируйте виртуальную коллекцию сертификатов (virtual certificate collection, SST).

- На стороне EXO: проимпортируйте виртуальную коллекцию сертификатов SST.

- На стороне EXO: включите возможность использования S/MIME в OWA.

Для целей шифрования и цифровой подписи, как я уже упоминал, можно использовать один и тот же шаблон, например “Exchange User”.

- Создайте новый шаблон на основе стандартного;

- пометьте “Publish in AD” ;

- ВАЖНО: выберите опцию “Do not automatically reenroll if a duplicate certificate exists in AD”, чтобы после выдачи одного сертификата другие уже не выдавались;

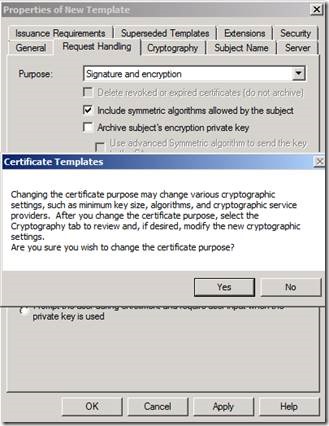

- выберите назначение сертификата “Signature and encryption”;

- выберите “Build from this AD information” и пометьте необходимые поля, как на скриншоте ниже;

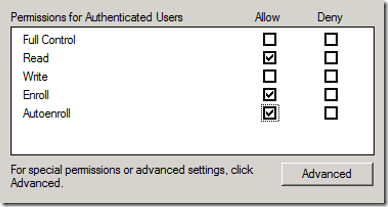

- настройте правильные разрешения для пользователей - “Read, Enroll, Autoenroll” для Authenticated Users.

Затем добавьте этот шаблон в Certificate Templates.

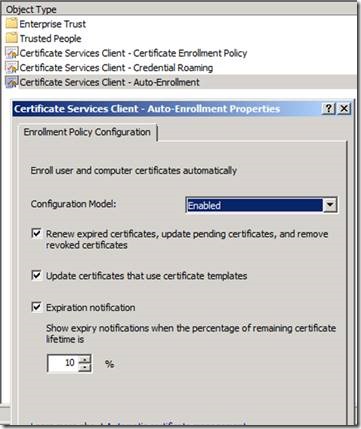

Далее создайте новую (или обновите старую) групповую политику, включающую автовыдачу сертификата для пользователей домена: User Configuration > Policies > Windows settings > Security settings > Public Key Policies > “Certificate Services Client – Auto-Enrollment”:

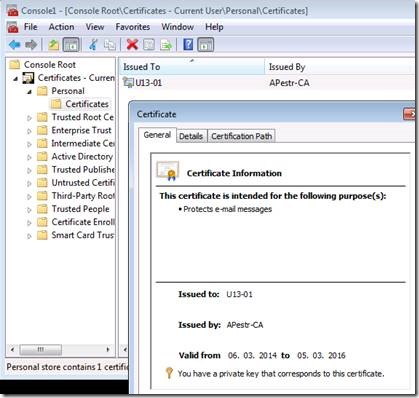

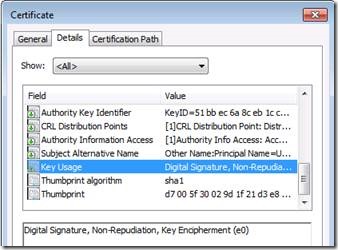

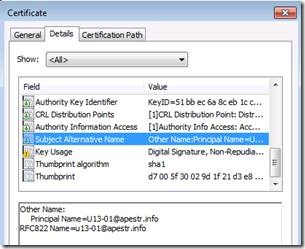

Убедитесь, что пользователям выдаются сертификаты:

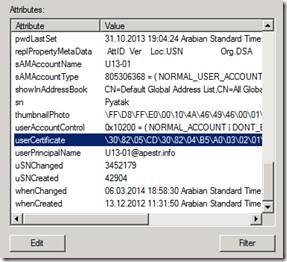

Убедитесь, что сертификаты публикуются в учётных записях пользователей в AD:

Итак, теперь пользователи могут использовать S/MIME, по крайней мере в своих клиентах Outlook. Следующим шагом включаем эту возможность для OWA.

На стороне локального Exchange:

Set-SmimeConfig –OWAAllowUserChoiceOfSigningCertificate $True –OWADisableCRLCheck $True

На этом всё для локального Exchange. Переходим к Exchange Online.

Настройка виртуальной коллекции сертификатов SST.

На локальном сервере ES2013 мы находим Thumbprint корневого сертификата организации: Get- ChildItem – Path – Cert:\ LocalMachine\ Root

И далее экспортируем этот сертификат в файл с расширением sst: Get- ChildItem – Path cert:\ LocalMachine\ Root\< Thumbprint> | Export- Certificate – FilePath C:\ Temp\ allcerts. sst – Type SST

В случае наличия подчинённых ЦС нужно поместить все сертификаты (корневой, подчинённые) в одну из пустых папок дерева сертификатов, например TrustedPeople), и запустить команду Get- ChildItem - Path cert:\ CurrentUser\ TrustedPeople | Export- Certificate – FilePath c:\ certs\ allcerts. sst - Type SST

В результате все эти сертификаты попадут в файл SST.

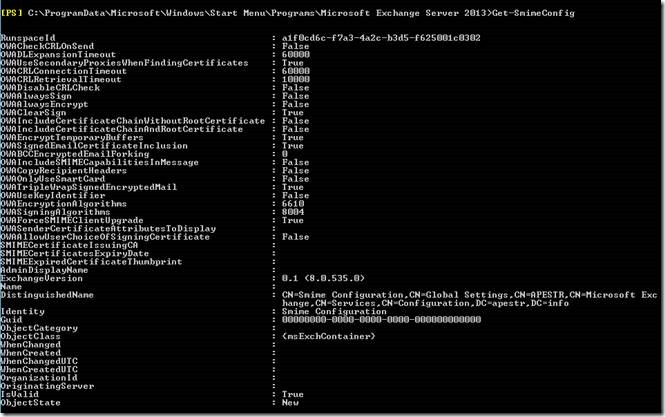

Теперь нужно импортировать сертификаты из файла SST в Exchange Online. Для этого подключитесь к EXO удалённо через Remote PowerShell и запустите командлет Get-SMIMEConfig. Запомните результаты. Запустите следующую команду: Set-SmimeConfig –SMIMECertificateIssuingCA (Get-Content <full-path-to-SST-file> -Encoding Byte)

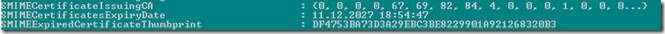

В результате все сертификаты ЦС будут проимпортированы в соответствующее хранилище EXO.

Осталось только включить возможность использования S/MIME для OWA. Это делается той же командой Set-SMIMEConfig, что и для локального Exchange.

Посмотрите, что изменилось. Опять выполните Get-SmimeConfig, обратите внимание на параметры SMIME…:

На этом конфигурация серверной части завершена. Следующий шаг - тестирование пользователей (to be continued).