Azure Active Authentication – часть 2

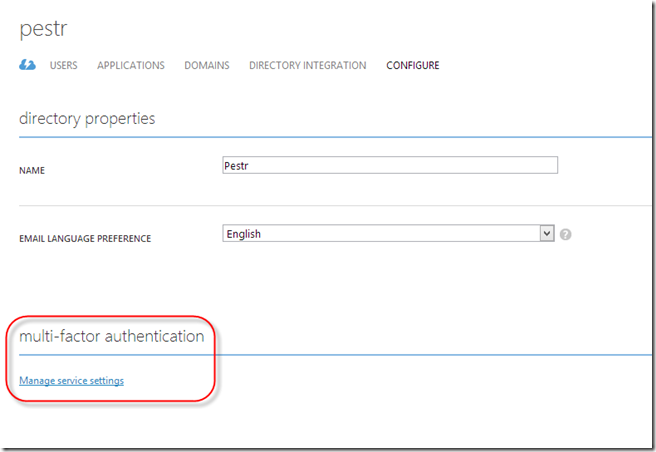

С прошлого раза у нас остался неразобранным материал по применению 2FA для ADFS, плюс по управлению 2FA. Перед тем как начать, сообщу что GUI-интерфейс портала Windows Azure management portal претерпел изменения с момента написания предыдущего поста. Если раньше включать-выключать 2FA для пользователей нужно было в свойствах их учётных записей, то теперь этот функционал вынесен в другое место: из USERS нужно перейти в раздел CONFIGURE, там найти и нажать кнопку “Manage service settings” под надписью MULTI-FACTOR AUTHENTICATION:

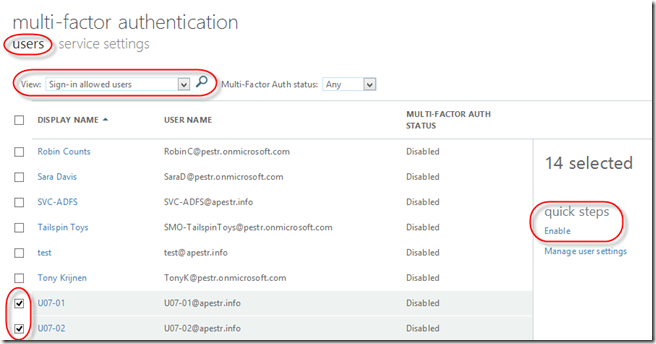

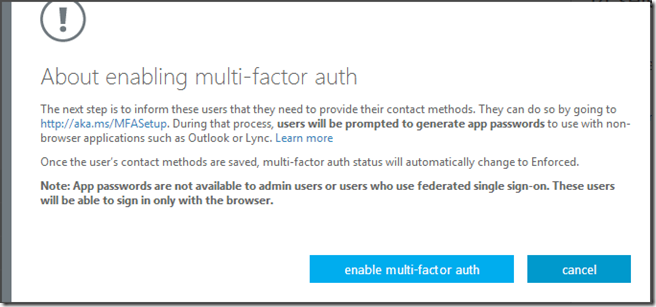

Далее вы попадаете в окошко, откуда можно управлять настройками MFA для всех пользователей.

Теперь про 2FA и ADFS

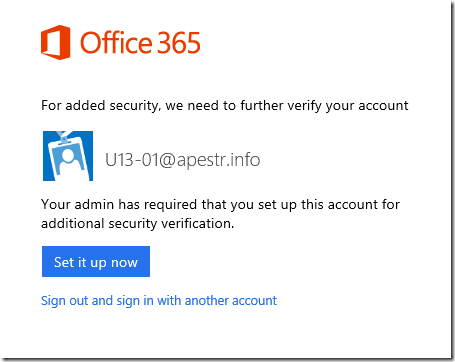

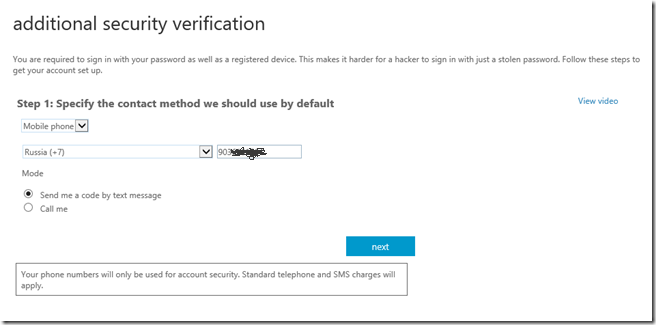

Работает это абсолютно так же, как и для нефедеративных пользователей. Вы подключаете MFA, пользователь при следующем входе на веб-портал Office 365 сперва аутентифицируется через ADFS, затем система перенаправляет его на конфигурирование второго метода аутентификации. Точно так же стартует визард настройки. Он, правда, с времён бета-версии изменился, стал лучше, понятнее и функциональнее.

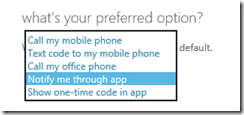

Как обычно, опций несколько:

Выбираем одну

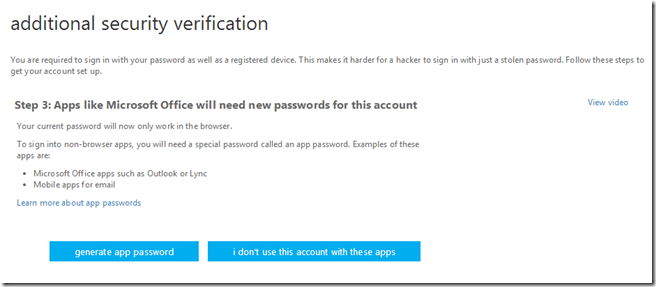

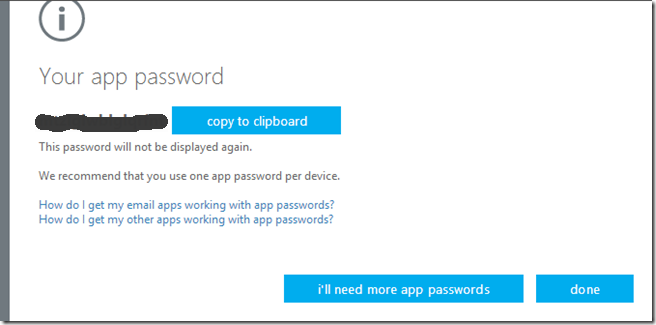

После проверки появилась возможность тут же, в визарде, задать второфакторный пароль для активных клиентов (Outlook, Lync):

После того как процедура настройки завершена, пользователь будет переключен на 2FA.

Здесь есть небольшой нюанс. При включении MFA пользователю со стороны администратора есть возможность сделать “Enable”. А потом добавить “Enforce” (кроме админов, которым сразу выставляется Enforce). Различие этих двух опций в том, что при выставленном “Enable” до момента пока пользователь войдёт на портал через веб и настроит второй фактор – его rich-клиенты (Outlook, Lync) будут продолжать аутентифицироваться успешно без второго фактора. А в случае “Enforce” MFA включается сразу же, и без первичной настройки 2FA через веб Lync или Outlook работать не будут.

Управление

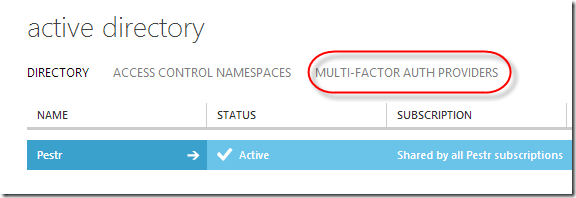

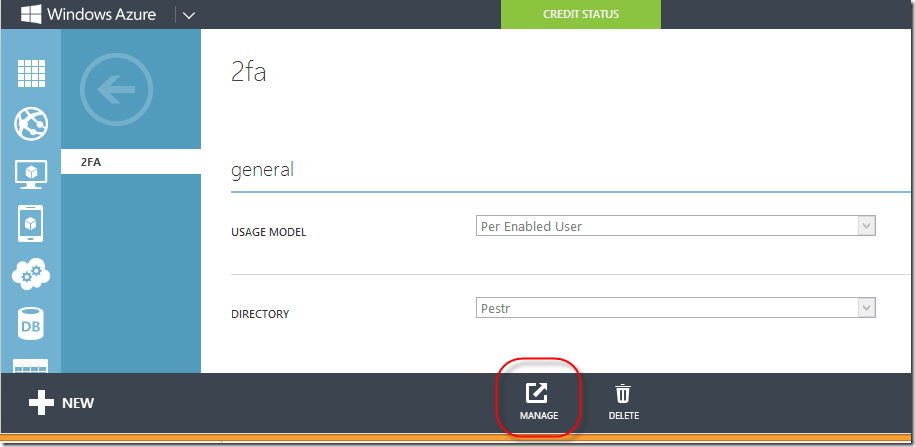

Для управления сервисом Active Auth существует отдельный портал, вход на который можно найти на вкладке Active Directory > Multi-Factor Auth Providers >

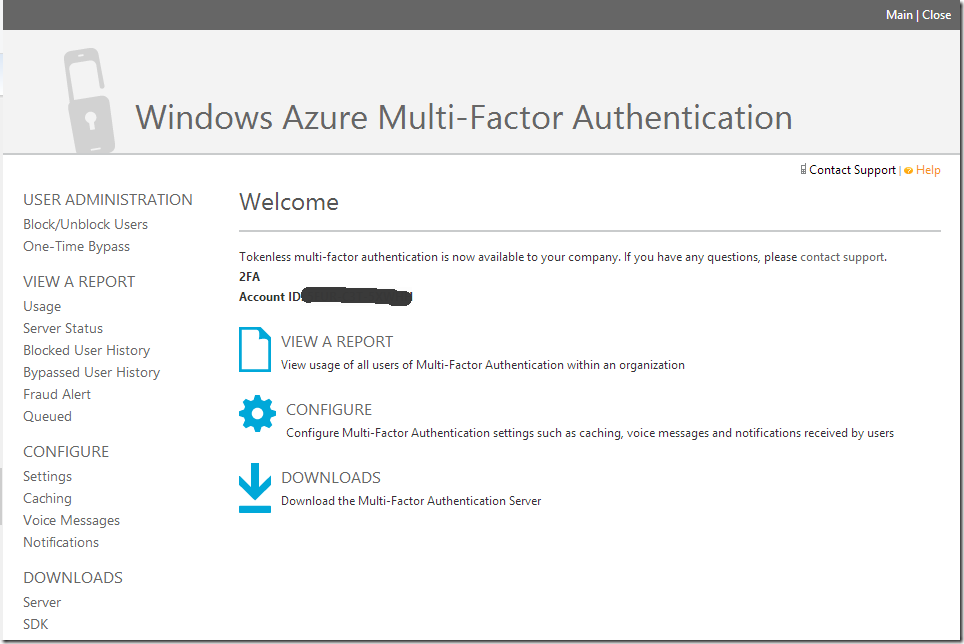

Ссылка переадресует нас на другую веб-страничку:

Отсюда можно оперативно управлять параметрами сервиса 2FA. Возможности управления представлены на скриншоте в левой части экрана: администрирование пользователей, формирование отчётов, настройки параметров сервиса, загрузка SDK.

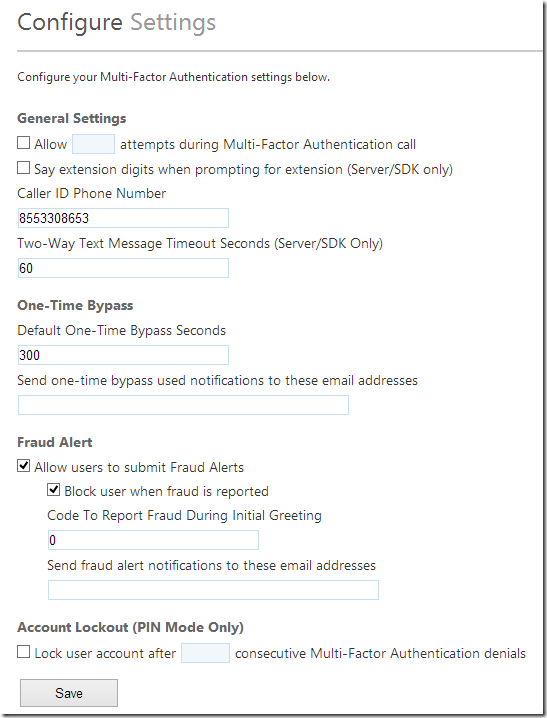

Какие параметры сервиса можно изменять: определять количество неуспешных попыток аутентификации второго фактора, время таймаута, возможность отправки Fraud Alerts пользователями и как реагировать системе на полученный alert (по умолчанию блокировать пользователя):

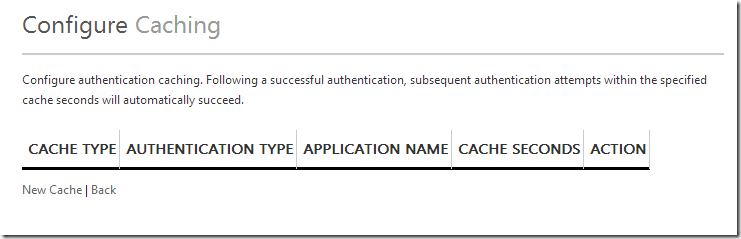

Можно настраивать временной интервал, до истечения которого после первой успешной 2FA последующие попытки вторичной аутентификации будут автоматом считаться успешными (по умолчанию эта опция отключена):

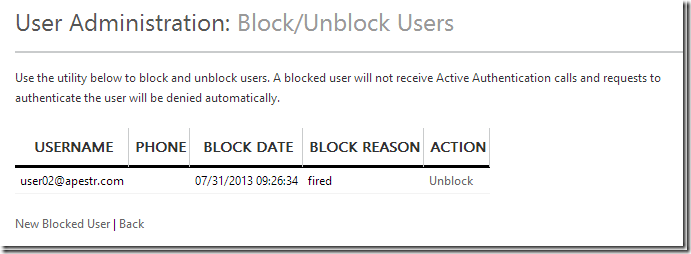

Можно оперативно заблокировать кого-то, в результате чего второй фактор не будет его пропускать в Облако. Если кто-то заблокирован системой (в результате Fraud Alert), отсюда его можно разблокировать:

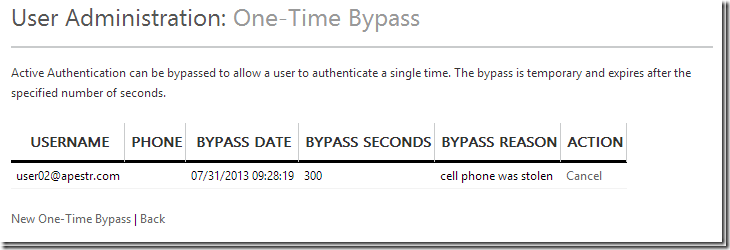

Возможно временно отключить второй фактор для определённого пользователя – например, если у него в данный момент по каким-то причинам нет сотового телефона и он не может авторизоваться, а работать срочно нужно:

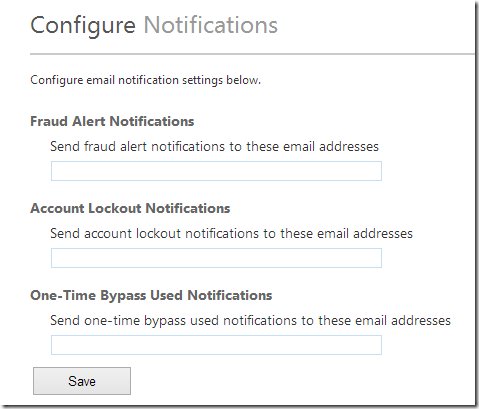

Можно определить, кому будут отсылаться уведомления о Fraud Alert, факте блокировки учёток, или временном отключении второго фактора для какой-то учётки:

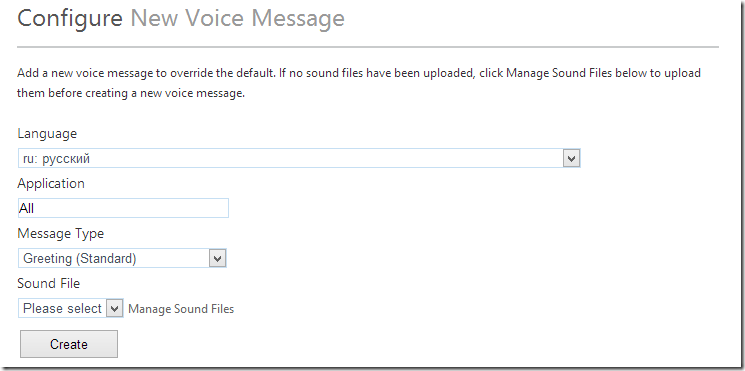

Можно даже записать свои фразы, которые будут звучать в телефонной трубке!

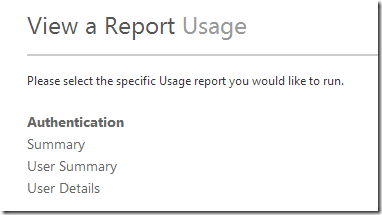

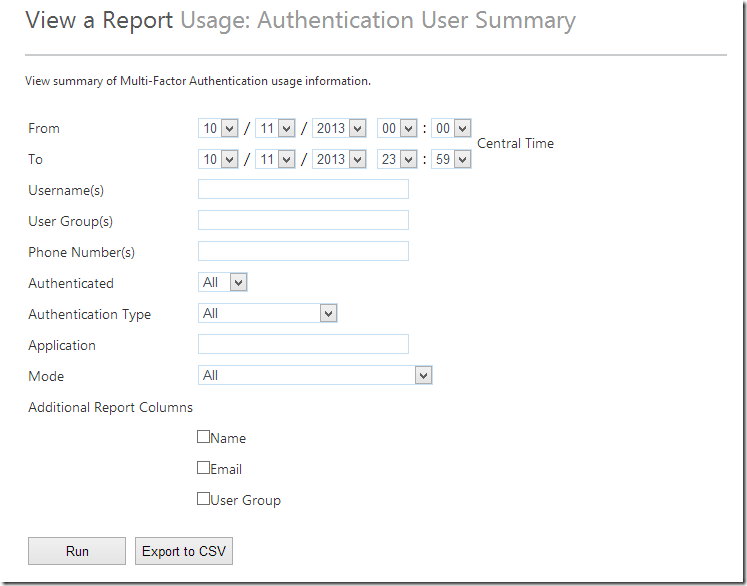

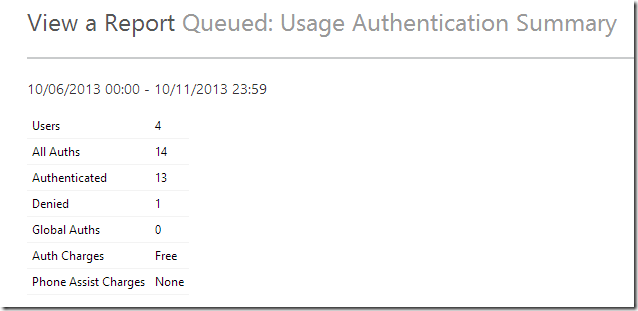

Наконец, возможно формирование простеньких статистических отчётов о работе сервиса 2FA:

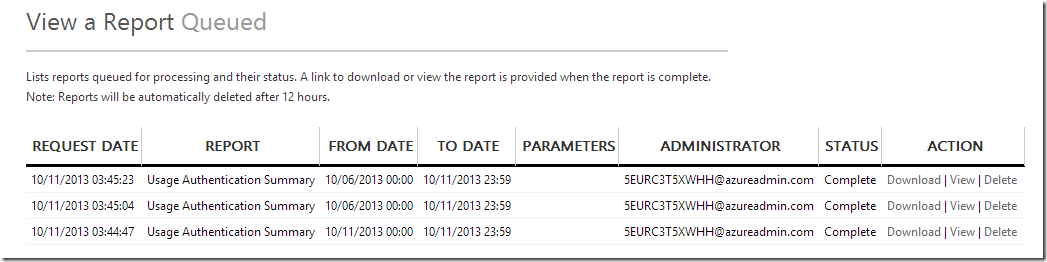

Отчёты после формирования сохраняются на отдельной страничке: