マイクロソフトの IT コンシューマライゼーション 全体像 2

前回までの記事は以下の通りです。

3.フレキシブル ワークスタイルを支えるテクノロジー

3.1 どこからでも接続 ~ 社内デバイスを社外から

多くの企業が社員に対し PC を支給しています。支給された PC には、業務に必要なアプリケーションがインストールされていますから、これを外部に持ち出せれば業務の継続性が維持できることは誰でも知っています。しかし、多くの企業ではそれらを社外に持ち出すことを許可していません。理由は単純です。紛失や情報漏えいが心配だからです。こうした心配事は本当に絶対につぶすことはできないのでしょうか?

いいえ、できます。しかるべきインフラを整備しさえすれば、難しいことではありません。

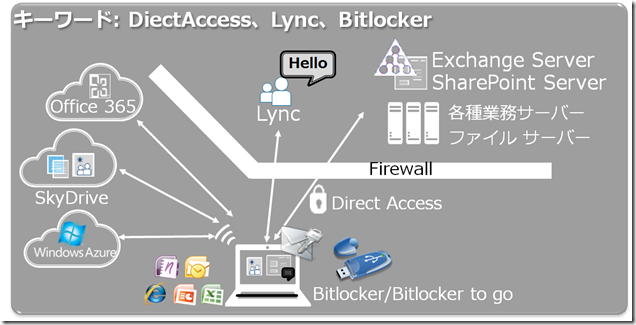

以下の図は社内PCを社外に持ち出して利用するためのインフラの概念図です。

ここでは、3つの重要なテクノロジーが使用されています。

- Bitlocker および Bitlocker to go

- Direct Access

- Lync

Bitlocker とは、デバイスを暗号化するためのテクノロジーです。Windows 7 では Enterprise Edition と Ultimate Edition に実装されています。このテクノロジーを使用することで、PC に実装されたハードディスク全体を暗号化することができます。通常、PC の利用者は起動時にPIN コードを入力することで、ハードディスクにアクセスできるようになります。PIN コードが一致しなければ OS の起動さえも行われません。万が一 PC が盗難にあい、ハードディスクを抜き出されたり他の OS からアクセスしようとしても、、暗号化したハードディスクを読み取ることはできません。

Bitlocker は USB メモリにも適用することができます。これを Bitlocker to go と呼びます。Bitloker to go を使用することで、USB メモリの盗難や紛失に伴うデータ漏えいのリスクを大幅に低減することができます。

Bilocker は盗難や紛失を防止するものではありませんが、万が一の際の最悪の事態を防止する役割を持っています。

さて、ここで、多くの IT 部門の方が疑問を持つでしょう。

「情報の漏えいも当然心配だが、盗難や紛失という事実によって顧客の信頼を失うことが問題なのだ」

おっしゃる通りです。だから持ち出しを制限するわけですね。残念ながら Windows には盗難や紛失を防止する機能は備わっていません。

では、もし顧客に対して、「デバイスが確実に暗号化されていたことを証明できる」としたらどうでしょう?たとえ紛失してしまったという事実が明るみに出たとしても、「信頼できる仕組みで暗号化されていたことが証明」できれば、企業の信頼低下を最小限に食い止めることができるのではないでしょうか?

それを実現するのが、MBAM(Microsoft BitLocker Administration and Monitoring) です。システム管理者は、MBAM を使用することで、PC に Bitlocker が適用されているかどうかを監視することができます。適用されていないデバイスに対しては、その持ち主に対して持ち出し禁止の通告をする必要があるでしょう。

MBAM は MDOP(Microsoft Desktop Optimization Pack)に含まれる製品です。MDOP はソフトウェアアシュアランス契約によって提供されます。Bitlocker 機能が実装された Windows 7 Enterprise を使用するには ソフトウェアアシュアランス契約が必要となるので、Windows 7 Enterprise の利用者であれば、自動的に MBAM が利用できるということになります。

- Bitlocker | 暗号化 | 企業のデータを安全に保護するための Windows 7 向けの MBAM

- MDOP - Windows の管理、仮想化、グループ ポリシー、エラー | TechNet

- Windows 7 - マイクロソフト ソフトウェア アシュアランス特典 - マイクロソフト ボリューム ライセンス

Direct Access とは、社外から社内リソースへのアクセスを容易にする VPN テクノロジーの一種です。従来の VPN と大きく異なるのは、「手動による接続操作」が必要がない点、「必要な時だけ社内にアクセス」する点、そして検疫機能(Network Access Protection)と完全に連動できる点です。

以下の図は社外から Windows 7 Enterprise の Direct Access 機能を使用して社内へのアクセス権を得るまでの大まかな流れです。

※以下のプロセスについて、認識違いがあるようですので、現在調査中です。すみません。

- Direct Access Server およびクライアントは Active Directory ドメインのメンバーである必要があります。

- Windows 7 Enterprise がインストールされたクライアントがネットワークに接続されると、Direct Access Server に接続を試みます。

- このとき、クライアントの正常性状態(Health State)がチェックされ、正常性状態がネットワークポリシーに合致しない場合、検疫ネットワークにリダイレクトされ、正常性を回復するための更新処理が実施されます。

- 正常性が確保されると、クライアントに対して正常性証明書が発行されます。

- クライアントはDirect Access Server に正常性証明書を提示し、Direct Access Server がそれをチェックします。

- クライアントコンピューターと Direct Access Server は、それぞれのコンピューター証明書によって相互認証を行います。

- 相互認証が完了すると、クライアントとドメインコントローラーの間に IPsec セションが確立し、ドメインコントローラーからセキュリティポリシーがクライアントコンピューターに適用されます。これにより、インターネット上であっても、常に社内のセキュリティポリシーが適用され続けます。

- ユーザーがクライアントにログオンすると、社内リソースにアクセスするための IPsec セッションが確立されます。

※詳細な解説はこちらをご覧ください

Windows 7 および Windows Server 2008 R2 の DirectAccess の技術概要

これ以降、クライアントコンピューターの正常性は杖にチェックされ続け、マルウェア感染や Windows Update の必要性を含めて何らかの問題が発生すると即座に IPsec セッションは無効になり、問題が解決するまで社内リソースに接続することはできません。ただし、インターネットへのアクセスは別です。Direct Access の場合、社内へのパスとインターネットへのパスは完全に分離されており(Direct Access 用の仮想ネットワークカードが使用される)、社内へのアクセスが遮断されてもインターネットへのアクセスは可能です。

ここで注目していただきたいのは、Active Directory の存在です。

こうした仕組みは、単なる VPN の進化によって実現されるものではありません。社内の Directory Service(ここでは Active Directory ファミリ)が適切に機能しており、コーポレート セキュリティの中心に存在して、はじめて実現できます。

いくら素晴らしい VPN や検疫の仕組みが存在していても、ユーザーID が適切に管理されていなければ意味がありません。なぜならば、全てのアクセス制御はユーザー ID が起点となるからです。ユーザーIDが適切に管理されていなければ、それに紐づくコンピューターやリソースを特定することもできず、セキュリティ上の問題が発生した際にアラートを送信する先さえわかりません。

とかく「デバイス」の安全性のみに目が向きがちですが、本当に管理すべきは ID であり、ID を中心としてすべてのリソースが紐づいている状態を維持しなければなりません。ID 管理は全ての基本であり、その上にアクセス制御が存在しているということを忘れてはなりません。もし、今のインフラでセキュリティがうまく機能していないとしたら、それは ID 管理に問題があるかもしれません。

Lync(リンク)

支店や顧客先、喫茶店など、オフィス外で業務を遂行する際に問題となるのがチームメンバーとのコミュニケーションです。

以前は携帯電話さえつながれば問題ない...という考え方が中心でした。確かに以前からテレビ会議システムは存在していましたし、実際に導入された企業も多いでしょう。しかし、それは「テレビ会議室」という特別な施設が必要とされ、例えば喫茶店で手軽にミーティングに参加するといった目的とはかけ離れていました。

一方、コンシューマー市場には Skype や Live Messenger など、動画や音声、文字を使用した手軽なコミュニケーション手段が浸透してきました。多くのユーザーがこうした携帯電話以外のコミュニケーション手段に慣れ親しみ、独自に使い始めていました。オンラインゲームの世界でも、友達がオンラインかどうかをチェックし、ヘッドセットで通話しながらゲームを共同で進めるといったことが当たり前のように行われています。

問題は、企業がそうしたテクノロジーを取り入れるには、それらがあまりにも社内セキュリティの統制外であったということです。

Lync は、そうした不便を解消し、現代の働き方に合ったコミュニケーションを実現するためにリリースされました。

Lync でできることは、おそらく皆さんのご想像通りです。

- Active Directory との統合

- オンライン会議

- 動画を使用した音声通話(内線のみでなく外線への通話も可能)

- 画面共有

これだけを見ると、「なにも今までも変わらないじゃん」と思われるかもしれませんが、実際は大幅な改善がなされています。

以下は Lync クライアントのコンソール画面です。利用者は、このコンソール画面を起点として、チームメンバーのプレゼンスをチェックしたり、メンバーと会話やチャットすることができます。また、複数のメンバーを選択して通話を開始すれば、そのままオンラインミーティングになります。

プレゼンスはあらゆる Office 製品で確認することができます。以下は OUTLOOK のメール送信画面および、WORD の IM 送信画面ですが、ユーザー名が表示される場所では、かならずユーザーのプレゼンスを確認することができます。

なお、チャット機能は多くの企業で使用を禁止しているかもしれません。しかし業務の効率を考えてみてください。まずはプレゼンスで相手の状態を確認し(会議中かどうかなど)、次にチャットで会話可能かどうかを確認し、そのうえで CALL したほうが絶対に「横入りのストレス」が軽減されます。

会議は何もオンラインだけではありません。以下の図ように、一部のチームメンバーが外出していたり在宅勤務の場合もあるでしょう。こうした場合でも、社内の誰か一人(例えば会議主催者)が Lync に接続しさえすれば、外出中のメンバーを含めた会議が可能です。PC にWEBカメラが搭載されていれば、全員の顔を見ながら会議をすることもできます。もちろん、主催者が会議室のスクリーンにデスクトップを表示しつつ、Lync で画面を共有すれば、出張先にいながら同じ画面を参照することができます。

東日本大震災の発生後 1 週間、交通網のマヒにより全てのマイクロソフト社員は在宅勤務を強いられました。そのような状況下でも、Lync によって確実に会議は開催され、決定すべき事項は遅延なく決定されました。

なお、Lync を使用するには Lync Server を構築する必要がありますが、Office 365 を契約すれば Lync Online を使用することもできます。

Lync の詳細は以下をご覧ください。

![image_thumb[5] image_thumb[5]](https://msdntnarchive.blob.core.windows.net/media/TNBlogsFS/prod.evol.blogs.technet.com/CommunityServer.Blogs.Components.WeblogFiles/00/00/00/56/58/metablogapi/4807.image_thumb%5B5%5D_thumb.png)

![image_thumb[8] image_thumb[8]](https://msdntnarchive.blob.core.windows.net/media/TNBlogsFS/prod.evol.blogs.technet.com/CommunityServer.Blogs.Components.WeblogFiles/00/00/00/56/58/metablogapi/0576.image_thumb%5B8%5D_thumb.png)

![image_thumb[11] image_thumb[11]](https://msdntnarchive.blob.core.windows.net/media/TNBlogsFS/prod.evol.blogs.technet.com/CommunityServer.Blogs.Components.WeblogFiles/00/00/00/56/58/metablogapi/7026.image_thumb%5B11%5D_thumb.png)

![image_thumb[19] image_thumb[19]](https://msdntnarchive.blob.core.windows.net/media/TNBlogsFS/prod.evol.blogs.technet.com/CommunityServer.Blogs.Components.WeblogFiles/00/00/00/56/58/metablogapi/5047.image_thumb%5B19%5D_thumb.png)

![image_thumb[22] image_thumb[22]](https://msdntnarchive.blob.core.windows.net/media/TNBlogsFS/prod.evol.blogs.technet.com/CommunityServer.Blogs.Components.WeblogFiles/00/00/00/56/58/metablogapi/6518.image_thumb%5B22%5D_thumb.png)

![image_thumb[23] image_thumb[23]](https://msdntnarchive.blob.core.windows.net/media/TNBlogsFS/prod.evol.blogs.technet.com/CommunityServer.Blogs.Components.WeblogFiles/00/00/00/56/58/metablogapi/8737.image_thumb%5B23%5D_thumb.png)

![image_thumb[18] image_thumb[18]](https://msdntnarchive.blob.core.windows.net/media/TNBlogsFS/prod.evol.blogs.technet.com/CommunityServer.Blogs.Components.WeblogFiles/00/00/00/56/58/metablogapi/0333.image_thumb%5B18%5D_thumb.png)