【Azure for ITPro】Windows Azure Connect(Virtual Network)を使ってみる (3)

前回までは以下をご参照ください。

- 【Azure for ITPro】Windows Azure Connect(Virtual Network)を使ってみる (1)

- 【Azure for ITPro】Windows Azure Connect(Virtual Network)を使ってみる (2)

今回は Windows Azure Connect の環境設定をおこない、実際に通信が行えるようにします。

その前に、ちょっとだけ構成の概念について説明しておきます。

オンプレミスのコンピューターが Windows Azure Connect を使用して ロールインスタンスと通信するには、「エンドポイントグループ(End point Group)」とよばれるグループを作成し、そこにオンプレミスのコンピューター(エンドポイント と呼ばれます)を所属させ、ロールインスタンスとの関係を作成する必要があります。

左の図は MSDN から抜粋したダイアグラムです。Windows Azure 上のアプリケーションを構成するロールとして、「Worker Role 1」「Web Role 1」「Web Role 2」が存在しています。

黄色い矢印は Windows Azure Connect によるローカルコンピューターとの接続を表しており、黄色い点線は、エンドポイントグループを表しています。

「Worker Role 1」は「Development Computers」グループと、「Web Role 1」は「Databases」グループと接続されていることがわかります。つまり、「Development Computers」グループに属しているコンピューターは、「Worker Role 1」の各ロールインスタンスと IPSec を使用した通信が行えます。同様に、「Database」グループに属するデータベースサーバーは「Web Role 1」の各インスタンスと通信できます。

接続パターンは他にもあるのですが、それらについては後にして、ひとまず作業を進めましょう。

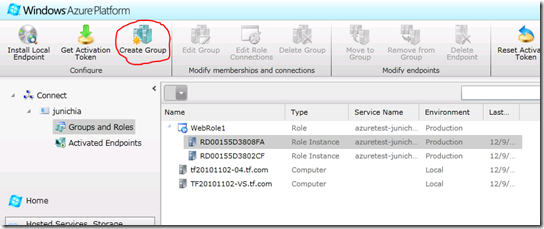

Windows Azure Portal で「Virtual Network」を開いて「Groups and Roles」をクリックしてください。

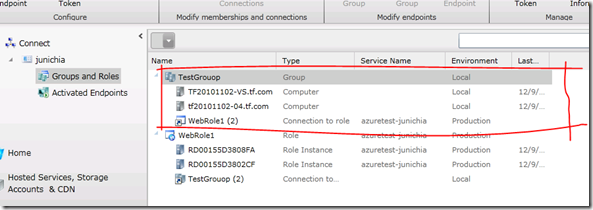

以下の画面では、WebRole1 に2つのインスタンスに加えて、tf20101102-04.tf.com と tf20101102-vs.tf.com という2つのオンプレミス上のコンピューターが存在することがわかります。ここで、画面左上の「Create Group」をクリックしてください。

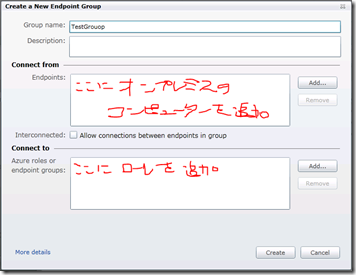

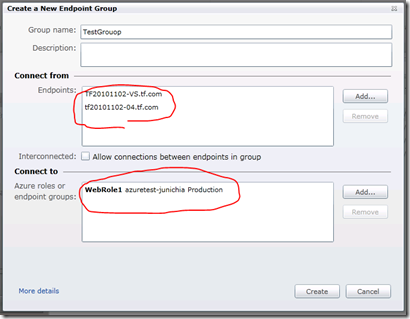

「Create Group」をクリックすると、以下の画面が表示されます。およそ、何がしたいかは画面から想像がつきますよね。

「Connect from」フィールドには、Azure Connect のエージェントをインストールしたローカルコンピューターを追加します。そして、「Connect To」フィールドには Windows Azure 上のロールを追加します。こうすることで、両者の IPSec によるパスが確立されます。

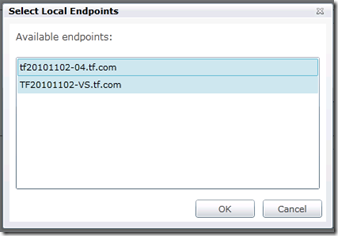

まずは、「Connect from」にある「Add」ボタンをクリックしてください。以下のように、エージェントがインストールされたコンピューター一覧が表示されます。ただし、既にエンドポイントグループに所属してるコンピューターは表示されません。なぜならば、ローカルコンピューターは1つのエンドポイントグループにしか所属できないからです。

コンピュータを選択したら「OK」をクリックしてください。

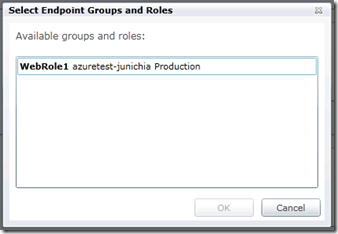

次に、「Connect To」の「Add」ボタンをクリックしてください。今度は Windows Azure Connect を有効にしたロール一覧が表示されます。注意していただきたいのは「ロール単位」であり「インスタンス単位」ではない」ということです。以下に表示されている WebRole1 には2つのインスタンスが含まれていますが、この操作により2つのインスタンスともにローカルコンピューターからの接続が有効になります。

選択が完了すると以下のように表示されます。「Create」をクリックすれば、ローカルの2台のコンピューターと、Windows Azure 上の WebRole1 の通信経路が確立されます。

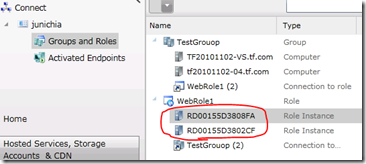

Windows Azure Portal に戻ると、作成されたグループと所属しているローカルコンピュータおよびWindows Azure のロールが表示されていることがわかります。

この状態でローカルコンピューターのタスクトレイにある Windows Azure Connector アイコンを見てください。「×」が消えて正しく動作していることを示しています。

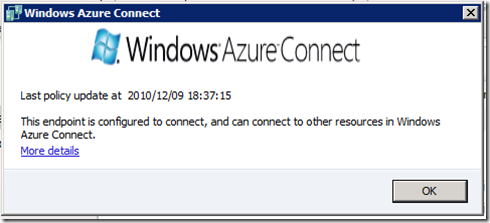

アイコンを右クリックして「Open Windows Azure Connect」を選択すると、以下のように正しくコネクションが作成されたことを示すメッセージが表示されます。

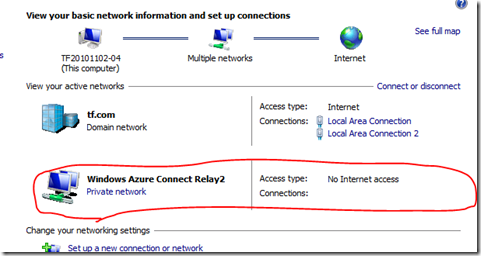

ここで、ローカルコンピュータでネットワークのプロパティを開いてみましょう。Windows Azure Connect Relay というプライベートネットワークが追加されていることがわかります。Windows Azure 上の ロールインスタンスにも同様の設定がされています。

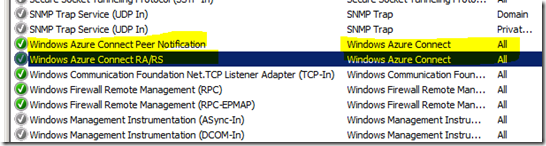

さらに、ローカルコンピューターの Firewall の設定を確認してみます。

以下は 受信の設定です。Windows Azure Connect 用の設定が追加されていることがわかります。

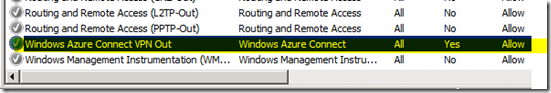

さらに、送信の設定にも変更が加えられています。

最後にテストしてみましょう。

まずはローカルからロールインスタンスにリモートデスクトップで侵入しましょう。

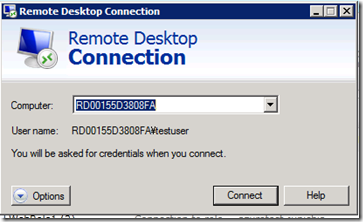

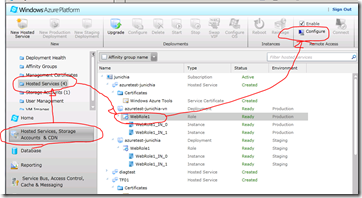

ローカルコンピューターで mstsc(リモートデスクトップクライアント)を起動し、ロールインスタンスのコンピューター名を入れて接続してみてください。使用するコンピューター名は以下に表示されています。

※ ロールインスタンスの Firewall の設定により Echo が止められいます。よって、ローカルからロールインスタンスへの ping は通りません。

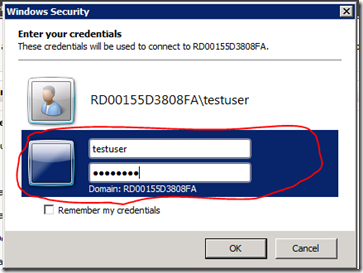

ログオンに使用するユーザー ID とパスワードは、リモートデスクトップサービスの有効化で設定したものを使用します。

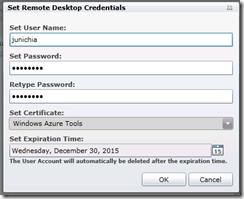

設定したユーザーIDとパスワードを忘れてしまった場合には、以下の画面で再設定しましょう。なお、再設定をおこなうとロール全体が再起動されるので、くれぐれもご注意ください。

ロールインスタンスのリモートデスクトップにログオンできたら、そこからローカルコンピューターに対していろいろと試してみましょう。

ローカルコンピューターの Firewall の設定次第ですが、ping は当然のこと、SQL Server への接続やファイルサーバーへの接続など、オンプレミスと同じことがクラウドから行えます。

Windows Azure Connect の面白い使い方として、是非とも IT Pro の方々にご提案したいのは、「リモートデスクトップ ハブ」としての利用です。

フィールドの SE さんたちは複数のお客様の環境をメンテナンスしなければなりませんが、おそらくその都度 VPN を使用してリモートデスクトップ等で入り込む...といったことをされているのではないかと思うのです(もしかして、現代はそれさえも許されていない???)。でも、VPN のパスワードを覚えたり、ソフトウェアをインストールしたり...と結構面倒ですよね。。。

そこで、Windows Azure Connect を使用すれば、ロールインスタンスを経由して、そこに接続されているローカルコンピューターにクラウドから入り込むことができます。これ、便利だと思いませんか?内部から外部に対してHTTPS さえ通っていればよいのです。問題は、通信にかかる課金ですけどねぇ...。

次回は ロールインスタンスを オンプレミスの Active Directory ドメインに参加させてみます。