Azure セキュリティ センターに新たなパートナー ソリューションや検出機能を導入

執筆者: Sarah Fender (Principal Program Manager, Azure Cybersecurity)

このポストは、2 月 25 日に投稿された Azure Security Center adds new partners, detections, and more の翻訳です。

Azure セキュリティ センターのパブリック プレビューを提供して以来、マイクロソフトは新機能の開発やさらなるパートナー ソリューションの統合に精力的に取り組んできました。そして、Bret Arsenault がアップした進捗レポートでも触れられているとおり、今回これらの取り組みによっていくつかのことが実現されました。この記事ではその詳細についてご説明したいと思います。

新たに統合されるパートナー ソリューション

Azure セキュリティ センターでは既に、信頼性の高い Web アプリケーション ファイアウォール (WAF) やマルウェア対策ソリューションを簡単にお客様のクラウド環境に組み込めるようになっていますが、この数週間のうちにも「次世代ファイアウォール」という新たなタイプのソリューションが導入されることになりました。このソリューションにより、Azure に標準搭載されている Network Security Groups 以上のネットワーク保護機能が実現されることになります。今後 Azure セキュリティ センターでは、この次世代ファイアウォールによって推奨のデプロイメントが探し出され、Check Point などの業界屈指のベンダーが提供する仮想アプライアンスをわずか数クリックでプロビジョニングできるようになります。また、近日中には Cisco と Fortinet もサポートされる予定です。

Azure セキュリティ センターから WAF をデプロイする際のオプションも拡充されます。たとえば、Imperva SecureSphere や Imperva Incapsula などのソリューションと併せて、複数の Web アプリケーションを単一の WAF アプライアンスに接続したり、クラシック モデルの Virtual Machines で実行されるアプリケーション用の WAF をプロビジョニングしたりすることが可能になります。こうした機能は、Barracuda Web Application Firewall や F5 BIG-IP といったソリューション、Trend Micro のエンドポイント保護製品のデプロイを支援する既存の機能を基盤としています。これらのパートナー ソリューションから通知されるアラートが Azure セキュリティ センターに統合されるため、自社の Azure リソースに影響を及ぼすセキュリティ問題をまとめて把握し、すばやく対応できるようになります。

高度な脅威検出機能

Azure セキュリティ センターでは、セキュリティに関する数兆件ものシグナルから情報を収集するマイクロソフト独自の機能を活用して、お客様が迅速に脅威を検出できるようにしています。たとえば、Azure セキュリティ センターの検出アルゴリズムを更新、拡張して、クラッシュ ダンプの分析情報から不正アクセスされたマシンを発見できるようにしました。10 億台を超える世界中のお客様の PC からマイクロソフトに送信されたクラッシュ ダンプを数年にわたって検査した結果、イベントの分析によって、侵入が失敗したり動作しなかったマルウェアによってクラッシュが引き起こされた日時を検出できるようになりました。Azure セキュリティ センターでは Azure Virtual Machines から自動的にクラッシュ イベントが収集され、データが分析され、VM に不正アクセスされた可能性が高い場合にアラートが通知されます。

ほかにもネットワーク分析や挙動分析の機能も利用できます。SSH ブルート フォース攻撃は、現在 Linux 仮想マシンで検出することができます。Windows 仮想マシン向けの既存の RDP ブルート フォース攻撃検出機能と同様に、Azure セキュリティ センターでは Machine Learning を使用して、ネットワーク トラフィックの典型的なパターンを理解し、正規のリモート接続が行われようとしているのか、攻撃者によって接続が試みられているのかをより効果的に判別しています。異常なアクセスが検知された場合には、セキュリティ アラートが発行されます。また新たに、ローカル セキュリティ イベント ログの収集と分析に基づいて、仮想マシンで不審なプロセスが検出された際にもアラートが通知されます。

一元的なセキュリティ管理

Azure のお客様は、それぞれ異なるセキュリティ要件でさまざまなワークロードを実行しています。たとえば、機密データを格納するアプリケーションを使用している場合は、暗号化など追加のセキュリティ コントロールが必要になると考えられます。来週から、サブスクリプション レベルでのセキュリティ ポリシーの構成に加えて、リソース グループでのセキュリティ ポリシーの構成も可能になります。これにより、ワークロード固有のセキュリティ ニーズに応じてポリシーをカスタマイズできるようになります。Azure セキュリティ センターでは、設定したポリシーに沿って継続してリソースを監視でき、構成のドリフトが生じた場合や適切なコントロールが機能していない場合にアラートが通知されます。

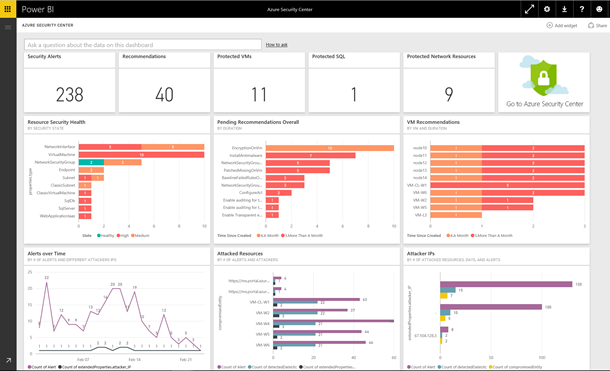

Azure セキュリティ センターが提供する情報をより多く活用していただけるように、マイクロソフトは、どこにいてもモバイル デバイスなどから推奨事項やセキュリティ アラートを可視化、分析、フィルタリングできる Power BI ダッシュボードをリリースしました。この Power BI ダッシュボードを使用すると、傾向や攻撃パターンを明らかにできるだけでなく、リソースまたは送信元 IP アドレスごとにセキュリティ アラートをチェックしたり、未対処のままのセキュリティ リスクをリソースや期間ごとに確認したりすることができます。Azure セキュリティ センターの推奨事項とセキュリティ アラートをその他のデータと自由にマッシュアップすることも可能です。たとえば、Power BI ダッシュボードで Azure の監査ログ (英語) や Azure SQL Database Auditing (英語) を使用したり、そのデータを Excel にエクスポートしてクラウド環境のセキュリティの状態の簡単なレポートを作成したりすることができます。

マイクロソフトは、セキュリティや脆弱性管理のための新機能を追加したり、Azure セキュリティ センターの継続的な刷新を図るために、皆様から貴重なご意見をいただきたいと考えています。アイデアやご提案がありましたら、ぜひフィードバック フォーラム (英語) やメール (asc-feedback@microsoft.com) までお寄せください。

Azure セキュリティ センターを初めてご利用になる方は、最新の Microsoft Mechanics (英語) をご覧ください。短い動画でわかりやすく解説されているので、ひととおりの機能をすぐに理解できます。

[View:https://www.youtube.com/watch?v=O5ImRmQcfgI&feature=player_embedded:0:0]

また、お時間のある方は、ドキュメント ページの記事や動画もご確認ください。Azure セキュリティ センターは Azure ポータルにサインインするだけですぐに無料で利用可能ですので、ぜひお気軽にお試しください。