BitLocker Sürücü Şifreleme ve Yönetimi - 2 - Active Directory Kullanımı

Geçtiğimiz makalemde BitLocker sürücü şifreleme özelliğini genel olarak anlatmış ve kullanıcıların BitLocker sürücü şifreleme ürününü bireysel olarak kullanarak oluşturulacak olan kurtarma anahtarları ile yapabileceklerine değinmiştim. Bu makalede ise BitLocker sürücü şifreleme özelliğinin kurumsal ortamlardaki yönetimine ilişkin gerçekleştirilebilecek ilk yöntem olan kurtarma anahtarlarının Active Directory üzerine aktarılmasından bahsedeceğim.

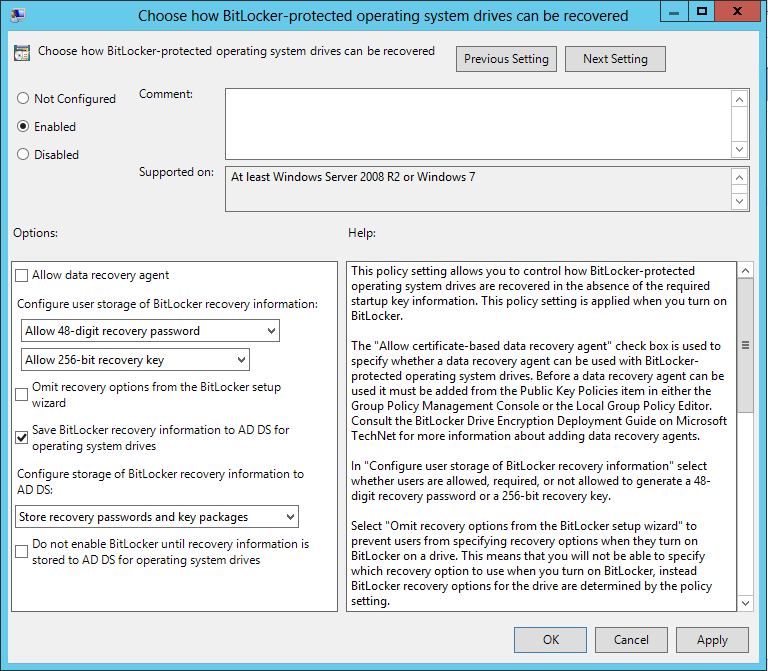

Bu yöntem, Recovery Key bilgisinin Active Directory üzerine aktarılması esasına dayanır. Bu yöntem ile cihazlar üzerindeki sabit disklerin recovery key bilgileri Active Directory’deki bilgisayar objelerinin birer “attribute” u olarak tanımlanacaktır. Bu özellik, Grup Politika Objeleri içerisinde yer alan BitLocker politikaları düzenlenerek aktif hale getirilebilir. Bilgisayarların işletim sistemi diskleri, sabit diskleri ve taşınabilir diskleri için ayrı ayrı ayarlanabilen bu konfigürasyon; Windows Server 2008 R2 ve yukarısı işletim sistemleri için “Computer Configuration\Policies\Administrative Templates\Windows Components\BitLocker Drive Encryption” altında her bir disk tipine ait olan klasör içerisinde “Choose how BitLocker protected operating system drives can be recovered” isimli ayar ile gerçekleştirilir. (Şekil – 1)

Şekil - 1: Kurtarma Anahtarlarının Active Directory Üzerine Aktarılması Politikası

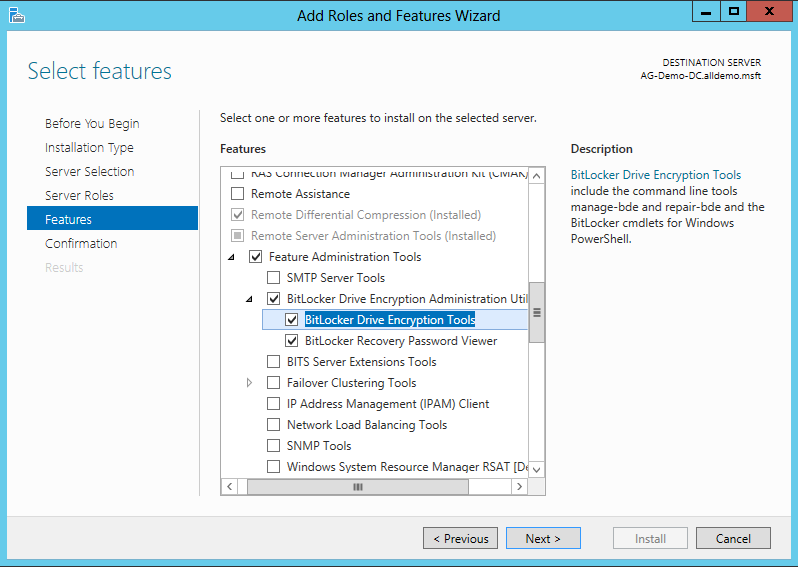

Active Directory ortamına aktarılan kurtarma anahtarlarının görüntülenebilmesi için Windows Server 2008 R2 veya Windows Server 2012 üzerine Remote Server Administration Tools içerisinde yer alan Feature Administration Tools bileşenlerinden BitLocker Drive Encryption Administration Utilities kurulmalıdır.

Şekil- 2: BitLocker Drive Encryption Administration Utilities Kurulumu

Şekil- 2: BitLocker Drive Encryption Administration Utilities Kurulumu

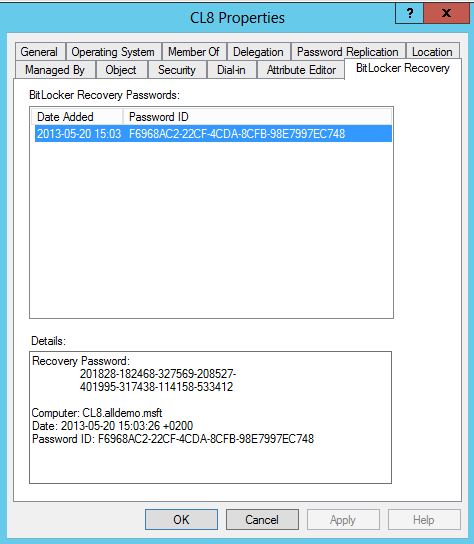

Bileşenler kurulduktan sonra Active Directory üzerinde bilgisayar özelliklerine bakıldığında “BitLocker Recovery” isimli yeni bir sekmenin kullanılabilir olduğu görülebilir.

Bu sekmede bilgisayar özellikleri, Recovery Password ID, Recovery Password, şifrelemenin gerçekleştirildiği tarih gibi bilgiler yer almaktadır. Active Directory üzerinde bilgisayar hesabı üzerine ulaşabilen yöneticilerin görüntüleyebildiği bu bilgiler, disk şifreleme işleminin yapılması itibariyle statik olarak saklanmaktadır. Kurtarma anahtarı erişimlerinin farklı kişilere delege edilmesi, kurtarma anahtarları ve kurum içi şifreleme durumu ile ilgili raporların alınabilmesi ve kurtarma anahtarlarının dinamik olarak değişmesi gibi ihtiyaçlar sonucunda Microsoft BitLocker Administration & Monitoring ürünü kullanımı gerekmektedir.

Bir sonraki makalemde MBAM ürününün yeni versiyonu ile birlikte yapılabileceklere değineceğim.