Windows Server 2008 & 2008 R2 - Introduzione a IPsec parte 2

Ciao a tutti! Bentrovati in questo secondo appuntamento dedicato a IPsec. Dopo aver visto la teoria, oggi parleremo della “pratica”: come fare ad implementare una soluzione IPSec all’interno della nostra infrastruttura Microsoft.

Per cominciare, bisogna sottolineare che IPsec viene gestito in modo diverso su Windows 2003/XP (Legacy mode) e Windows 2008/2008R2/Vista/Seven (WFAS mode). In entrambi i casi, la policy IPsec può essere definita sia a livello locale, sia distribuita tramite Group Policy.

Legacy Mode

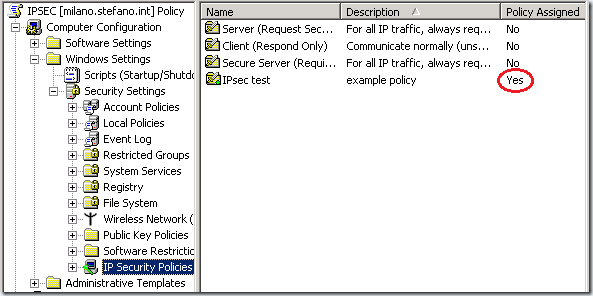

Fino a Windows 2003, l’interfaccia principale per gestire le regole IPsec è la apposita MMC denominata “IP Security Policies Management”. Gli stessi settings possono essere distribuiti via Group Policy (Computer Configuration / Windows Settings / Security Settings / IP Security Policies ). Una differenza da sottolineare, rispetto alle altre policies di Active Directory, è che sebbene possano essercene molteplici, solo una policy alla volta può essere abilitata.

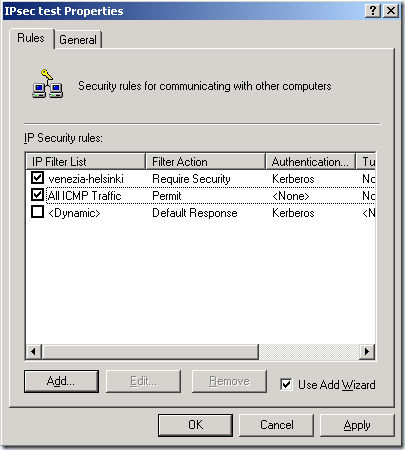

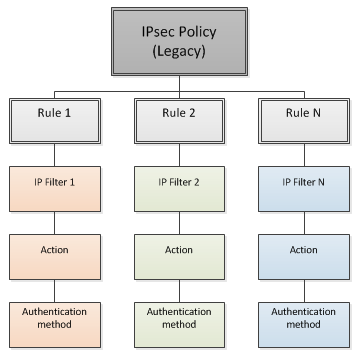

Creare una nuova policy IPsec legacy non è immediato. Cercheremo quindi di spiegare nel modo più semplice possibile come impostare tutti i parametri necessari. Una volta creata la policy (anche tramite Wizard), dobbiamo specificare l’insieme di regole, che possiamo aggiungere dall’apposito Tab nelle proprietà della policy stessa. Ricordiamo che una regola rappresenta una associazione tra il tipo di traffico – identificato tra l’altro anche da IP sorgente e destinazione - e la conseguente azione che deve essere intrapresa sul traffico stesso (oltre che ovviamente le modalità, i protocolli e i parametri con cui ciò viene fatto).

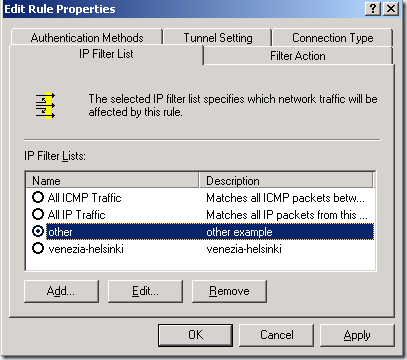

Successivamente, dobbiamo andare a scegliere un filtro IP, cioè a quali computer verrà applicata la regola. I filtri IP possono essere scelti dalla apposita lista, oppure venire creati in modo personalizzato. Possiamo trovare il Tab IP Filter List nelle proprietà della regola.

Possiamo aggiungere nuovi filtri IP tramite il pulsande Add seguendo l’apposito sotto-wizard. Dobbiamo in questo caso specificare un determinato source o destination address (tramite indirizzo IP, tramite DNS name, specificando una intera subnet, o utilizzando target che variano localmente a seconda del client che applica la policy - come il DHCP server o il DNS server) oltre che il tipo di protocollo o porta utilizzata.

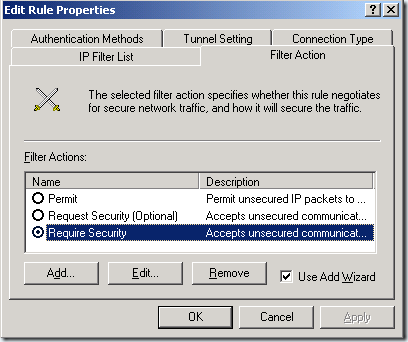

In secondo luogo, dobbiamo specificare l’azione da intraprendere quando il traffico incoming matcherà quello specificato nel filtro. Per farlo, semplicemente dal tab Filter Action specifichiamo se permettere il passaggio del traffico, oppure richiedere l’utilizzo di IP security associations (AH, ESP, AH+ESP).

Infine, possiamo selezionare il tipo di Autenticazione (Kerberos, certificati, Preshared Key) tramite il Tab Authentication Methods.

WFAS mode

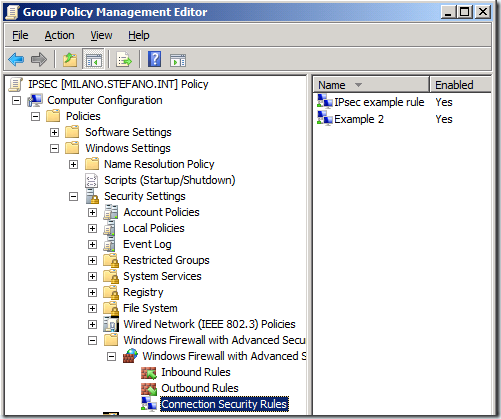

Da Windows 2008 in avanti, la gestione di IPsec è stata integrata con quella del Windows Firewall with Advanced Security (WFAS). A livello di singola macchina possiamo dunque utilizzare la stessa consolle del Firewall. Anche in questo caso ovviamente possiamo distribuire i settings via Policy, che però sarà diversa da quella Legacy (la troviamo sotto Computer Configuration / Windows Settings / Security Settings / WFAS / Connection Security Rules)

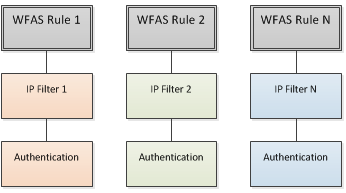

In questa modalità, è stata di molto semplificata la gestione dei parametri: non abbiamo più una distinzione tra policy IPsec e regole, quindi possiamo aggiungere molteplici regole direttamente dalla consolle sotto Connection Security Rules (senza più il limite di una sola policy attiva).

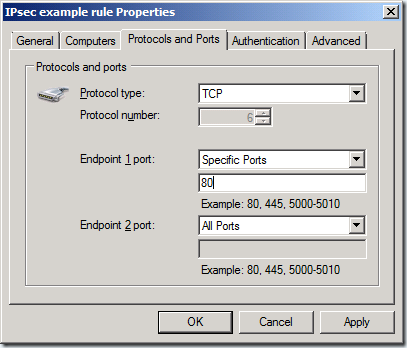

Anche la gestione della singola regola è stata semplificata. Non abbiamo più IP Filter List ma nelle proprietà di ogni regola configuriamo semplicemente i due computers estremi della connessione IPsec (tramite il tab Computers) e il tipo di traffico (tramite il Tab Protocols and Ports). Novità interessante, per la stessa regola possiamo configurare porte diverse sui due diversi endpoints.

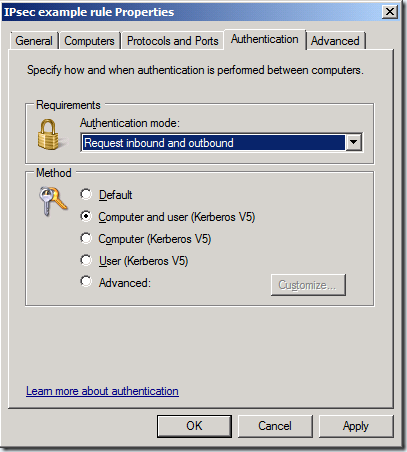

Inoltre, è stata semplificata la gestione di Filter Actions e Authentication Methods, ora configurabili da un unico Tab (Authentication)

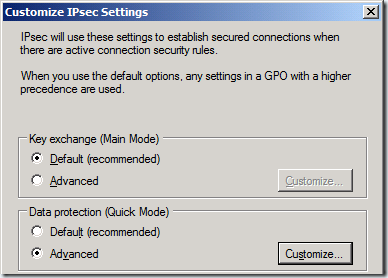

Vale la pena sottolineare che in modalità WFAS alcuni settings IPsec generali possono essere direttamente modificati dalle proprietà del Windows Firewall with Advanced Security (sia dalla propria MMC che da Group Policy). In questo caso, possiamo customizzare il protocollo di Key Exchange, l’algoritmo di firma digitale, il metodo di Encryption e il protocollo (AH/ESP) che verrà utilizzato di default.

Riassumendo, in modalità legacy abbiamo una unica policy IPsec attiva che specifica una serie di regole, per ognuna delle quali abbiamo diverse azioni e metodi di autenticazione utilizzati a seconda del filtro IP.

In modalità WFAS invece, semplicemente dalla consolle aggiungiamo nuove regole, che per specifici IP filters applicano specifici metodi di security.

In conclusione, sebbene sui sistemi operativi Windows Vista/2008 e successivi sia fortemente consigliato l’uso del WFAS, la modalità Legacy è ancora utilizzabile (per compatibilità con le versioni precedenti).

Links utili:

- Windows Firewall with Advanced Security Roadmap

http://technet.microsoft.com/en-us/library/dd772715(WS.10).aspx - Internet Protocol Security and Packet Filtering

http://technet.microsoft.com/en-us/library/bb727017.aspx

Grazie per l’attenzione e alla prossima!

Stefano Gagliardi

Support Engineer

Microsoft Enterprise Platform Support