Sicurezza - Aggiornamento riguardo al Worm Win32/Conficker.D

[Ultimo aggiornamento: 31 Marzo 2009 - 09:57]

E’ stato identificata una nuova versione del virus Conficker: la variante D.

Nel precedente post Sicurezza - Aggiornamento riguardo al Worm Win32/Conficker.B è spiegato passo passo come prevenire l’infezione dei client.

Questa nuova variante del virus è in grado di difendersi dai principali tool di rilevamento e rimozione come spiegato nella sezione “Analysis” del Microsoft Malware Protection Center

Feliciano ha pubblicato una pagina in cui raccogliere le informazioni presenti nei vari siti Microsoft.

Prevenzione

Come sappiamo, prevenire è meglio che curare, e con questa particolare variante è, se possibile, ancora più importante!

Vediamo i punti principali per cercare di limitare i danni ed evitare che la rete aziendale sia attaccabile:

- Installare l’aggiornamento di sicurezza MS08-067 su tutti i client e server della rete

- Aggiornare l’antivirus sia come virus pattern sia come motore di scansione

- Utilizzare delle password complesse per amministratori locali e di dominio

Enforcing Strong Password Usage Throughout Your Organization - Verificare che l'autorun non sia attivo

How to correct "disable Autorun registry key" enforcement in Windows

Una lista più dettagliata è disponibile sul sito nella sezione “Prevention” del Microsoft Malware Protection Center

Verificare lo stato dei computer

E’ di fondamentale importanza che tutti i server e client presenti nella rete locale siano aggiornati e rispettino quanto elencato nella sezione “Prevenzione”.

Basta che un solo client di una sede remota non sia aggiornato e questo potrà scatenare tutti i problemi indicati nella sezione “Analisi dell’infezione”.

Per quanto riguarda lo stato di aggiornamento del software antivirus nei vari computer è da concordare in collaborazione con la casa produttrice del programma.

In molti casi è presente un server di gestione centralizzato o in caso di reti di piccole dimensioni, si può procedere manualmente alla verifica dei singoli server.

Per quanto riguarda l’aggiornamento MS08-067 si può utilizzare un server WSUS oppure tramite un server SMS o SCCM: la console di gestione presenta la situazione aggiornata di tutti i computer della rete.

In caso non sia presente un server centralizzato per la gestione degli aggiornamenti, si può verificare la presenta della cartella %windir%\$NtUninstallKB958644$

Potete anche eseguire il Microsoft Malicious Software Removal Tool su una macchina infetta come tool standalone per provare a rimuovere l'infezione o nel caso sia accessibile il sito Windows Live OneCare Safety Scanner ed eseguire una scansione online del server.

Rimozione del virus

La rimozione automatica con l’antivirus installato nella computer è la prima scelta da eseguire in quanto normalmente è in grado di rimuovere il virus correttamente.

I programmi specifici in grado di rimuovere il Conficker possono presentare problemi con questa variante in quanto è stata aggiunta una routine del virus che verifica ogni secondo il nome del processo e lo termina: vedi la sezione “Analisi dell’infezione” per maggiori informazioni.

Il seguente articolo spiega come distribuire il Microsoft Windows Malicious Software Removal Tool tramite script all’interno dell’azienda:

La rimozione manuale è possibile, anche se non consigliata, ed è illustrata nel seguente articolo:

Analisi dell’infezione

Tra i principali problemi che il virus causa abbiamo:

- Blocco dei servizi di sicurezza: Windows Security Center Service (wscsvc), Windows Update Auto Update Service (wuauserv), Background Intelligence Transfer Service (BITS), Windows Defender (WinDefend), Error Reporting Service (ersvc) e Windows Error Reporting Service (wersvc)

- Cancellazione delle chiavi del registro di Windows Defender, Windows Security Center (WSC) e la lista dei servizi della modalità provvisoria

- Blocco dell’accesso ai principali siti internet dei produttori di software antivirus e aggiornamento tramite un hook alla libreria DNSAPI.DLL

- Download di file a partire dal 1° Aprile 2009 da 8 portali web di 100 nazioni tramite 500 indirizzi scelti random da 50’000. Dopo aver eseguito un download corretto, rimane in sospeso per i successivi 4 giorni in caso contrario, il giorno successivo proverà con altri 500 indirizzi.

- Termine dei processi che contengono i nomi dei principali software di pulizia e aggiornamento del Conficker eseguito ogni secondo.

Il consiglio per evitare che il virus arresti l’esecuzione del processo è rinominare il file eseguibile se possibile, in modo da eludere il controllo via stringa.

Per la lista completa dei siti internet utilizzati e i nomi dei processi, fate riferimento alla sezione “Analysis” del Microsoft Malware Protection Center

Domande Frequenti

D: Cosa succederà il 1 April 2009?

R: In base alle analisi tecniche, abbiamo determinato che i sistemi infetti con l'ultima versione del Conficker inizieranno ad utilizzare un nuovo algoritmo per determinare quali domini internet contattare. Non abbiamo identificato altre azioni previste che saranno attivare il 1° Aprile 2009.

D: Sarà rilasciata una nuova versione aggiornata del Conficker ai sistemi già infettati il 1° Aprile 2009? R: E' possibile che i sistemi infetti con l'ultima versione del Conficker saranno aggiornati con una nuova variante il 1° Aprile 2009 contattando dei siti internet ottenuti da una nuova lista di domini. Comunque, questi sistemi potrebbero aggiornarsi prima o dopo il 1° Aprile 2009 così come tramite il canale di aggiornamento "peer-to-peer" presente nell'ultima versione del Conficker.

D: Gli utenti finali si devono allarmare?

R: No, gli utenti finali non devono allarmarsi. La maggior parte dei sistemi operativi è già protetto da Ottobre 2008 quando Microsoft ha rilasciato l'aggiornamento di sicurezza MS08-067 che è installato automaticamente tramite Windows Update.

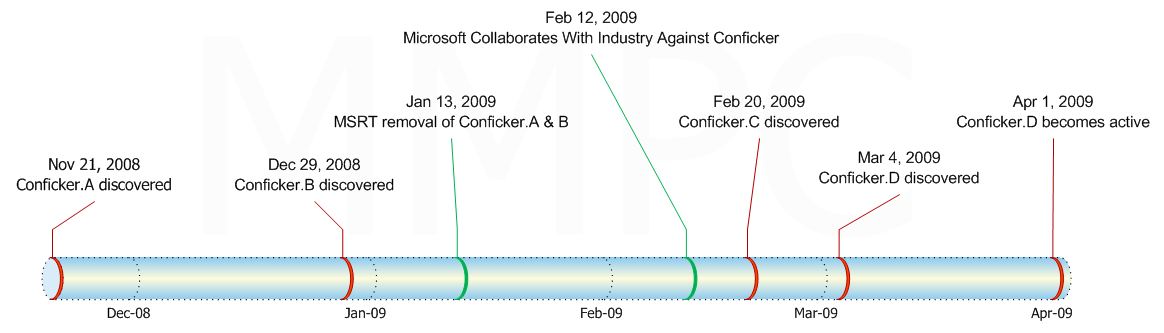

Timeline delle varianti del Conficker

Disponibile nel blog del Microsoft Malware Protection Center

Supporto Microsoft

In caso abbiate bisogno di ulteriore aiuto, sono disponibili i siti Microsoft per la sicurezza:

- Utenti privati = Guida alla sicurezza e supporto tecnico per utenti privati

- Professionisti IT = Guida alla sicurezza e supporto tecnico per professionisti IT

Come per il precedente articolo, continuerò ad aggiornare il post in caso di novità riguardo a questo virus.

Daniele Maso

Senior Support Engineer

Microsoft Enterprise Platform Support