Forefront Client Security e Network Access Protection: disponibile il kit per l’integrazione

A tre mesi dalla beta pubblica è disponibile per il download il “Solution Accellerator” che estende l’integrazione tra Network Access Protection di Windows Server 2008 e Forefront Client Security.

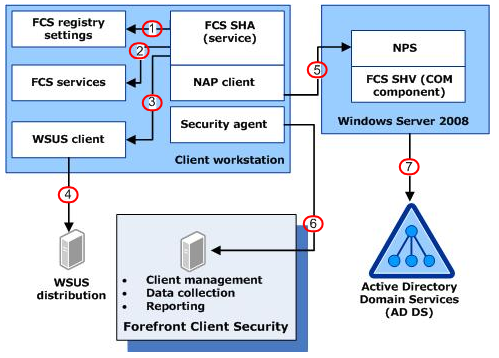

Come illustrato a marzo, l’architettura di NAP è estendibile lato client e lato server tramite System Health Agent (SHA) e System Health Validators (SHV) che permettono di controllare nel dettaglio i componenti della macchina client richiede l’accesso ad alcune risorse di rete per consentire oppure bloccarne l’accesso in base al suo Health Status. Molti Partner stanno lavorando con Microsoft per estendere i controlli e le verifiche a differenti prodotti, sistemi e piattaforme.

Forefront Client Security poteva essere già utilizzato senza problemi con Network Access Protection, sfruttando la sua integrazione con il Security Center di Windows. Forefront Client Security infatti, come altri motori antivirus, si interfaccia al Security Center di Windows e gli comunica che nella macchina ci sono un antivirus e/o un motore antimalware attivo e se sono aggiornati oppure no.

Il kit di integrazione che è stato rilasciato permette di estendere le informazioni che Forefront Client Security comunica al Network Policy Server e quindi i controlli che gli amministratori possono configurare per determinare lo stato di compliance/non compliance dei client rispetto alle policy aziendali.

- Vengono verificate dall’SHA le chiavi del Registro di sistema relative a Client Security, per verificare se i motori antimalware e antivirus sono attivi oppure no;

- Viene verificato lo stato dei servizi di sistema necessari per il corretto funzionamento di Client security;

- Il sistema contatta il client WSUS per vedere se esistono delle versioni aggiornate delle signature antivirus e antimalware o degli aggiornamenti;

- Il client WSUS contatta il server WSUS per completare la verifica sugli aggiornamenti. Se esistono componenti o signature da aggiornare viene verificato da quanto tempo sono disponibili, in modo tale da determinare se il sistema è sufficientemente aggiornato oppure no;

- Tutti i dati raccolti vengono consolidati e inviati al Network Policy Server che li confronta (utilizzando il System Health Validator di Forefront Client Security) con quelli che l’amministratore aveva definito nelle policy, per determinare la compliance o la non compliance del client alle policy aziendali ed eventualmente instradarlo in una rete di quarantena.

- Inoltre l’Agent invia al sistema di gestione centralizzata di Forefront Client Security le informazioni sullo stato del client, andando ad alimentare i dati che gli amministratori potranno utilizzare per la creazione di report.

- Le policy e l’autenticazione degli utenti avvengono ovviamente utilizzando Active Directory.

Trovate nella Library TechNet la documentazione su “Microsoft Forefront Integration Kit for Network Access Protection” . Potete scaricare il Kit direttamente da questa pagina del Download Center.

Per approfondire l’argomento vi consiglio di rileggere il post che avevamo fatto a marzo sull’integrazione tra NAP e Forefront Client Security, il webcast su NAP di PierGiorgio e il mio webcast su Forefront Client Security .

Se siete interessati a fare un pilot nella vostra azienda con NAP o Forefront Client Security, potete ottenere risorse e supporto partecipando all’IT Pro Momentum Program. Fatemi sapere se volete partecipare!

| Renato |