BitLocker 回復パスワードの管理方法

管理者用の回復パスワードを付与する

システム管理者は暗号化されたドライブにアクセスするための手段を準備しておくことは非常に重要です。

例えば、

・ユーザーの利用している PC の故障してしまう

・各ユーザーが自分で設定したTPMのPIN番号やパスワードを忘れてしまう

・ユーザーがスマート カードまたは USB スタートアップ キーを紛失してしまう

など、BitLocker で保護されたデータにアクセスできなくなる事は避けなければなりません。

BitLocker ではドライブへのアクセスを回復する方法として以下の 3 つがあります。

回復パスワード |

48 桁の数字パスワード |

回復キー |

256 ビットのバイナリデータ (BEK ファイル) USB フラッシュ ドライブなどのリムーバブル メディア上のファイルに格納して利用 |

データ回復エージェント |

公開キー基盤 (PKI) 証明書を使用した資格情報 |

これらの中でも BitLocker における障害対応時の最も簡単な方法は 48 桁の回復パスワードを利用する方法です。

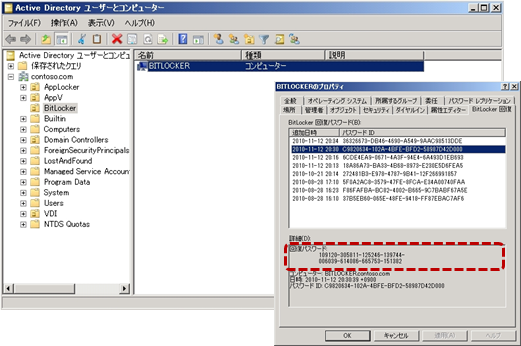

回復パスワードはドライブを暗号化する際に任意の 48 桁の数字が割り当てられますが、システム管理部門だけが管理する回復パスワードを 2 つ目、3つ目…の回復パスワードとして追加する事が可能です。この管理者用の回復パスワードを利用することで、その都度、暗号化されたドライブ用の回復パスワードを調べる必要がなくなり、迅速な対応が可能となります。

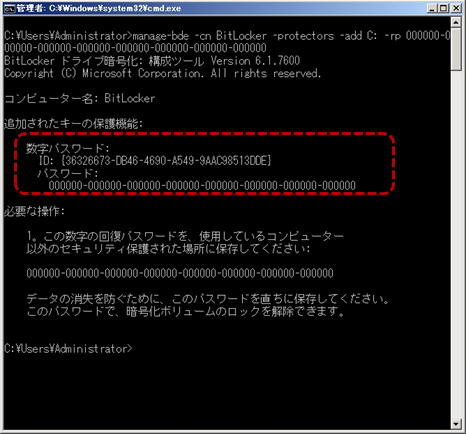

例えば以下はリモートにある端末の C: ドライブに 2 つ目の回復パスワードとしてすべて数字の 0 を割り当てるコマンド (要管理者権限) になります。

> manage-bde.exe –cn “管理対象コンピューター” –protectors –add C: -rp 000000-000000-000000-000000-000000-000000-000000-000000

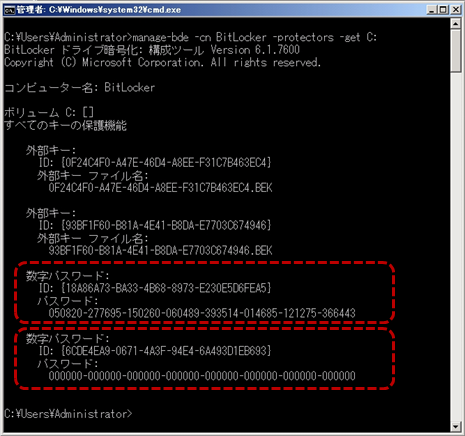

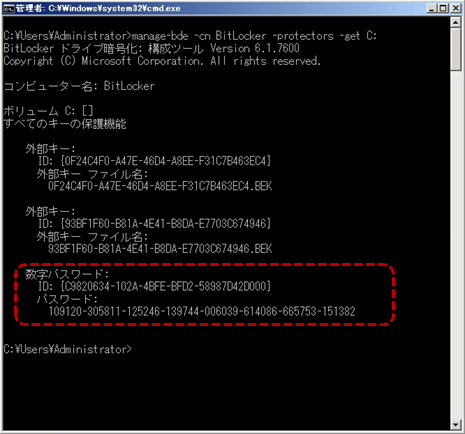

作成した回復パスワードが正常に反映されているか確認します。こちらのコマンドも管理者権限が必要です。

> manage-bde.exe –cn “管理対象コンピューター” –protectors –get C:

2 つ目の数字パスワードとして登録されていることが確認できます。

このようにユーザーに知られることなく管理者用の回復パスワードを追加していくことが出来ます。

回復パスワードを再作成する

次にユーザーに回復パスワードを通知した後に、システム管理者はユーザーが回復パスワードを紛失することを考慮し、回復パスワードを付け替える (=回復パスワードを再作成する) 方法について記載したいと思います。以下のように 3 つの方法があります。

1) manage-bde.exe を利用して現在の回復パスワードを削除し、新規の回復パスワードを作成する。

2) ResetPassword.vbs を実行して新規の回復パスワードにリセットする。

3) PowerShell を利用する。

■まずは manage-bde.exe を利用する方法ですが、前章の説明で manage-bde.exe –protectors –add と説明したように、manage-bde.exe コマンドを実行すれば新規に任意の数字の回復パスワードを作成し、以前の回復パスワードは manage-bde.exe –protectors –delete で削除することが可能です。

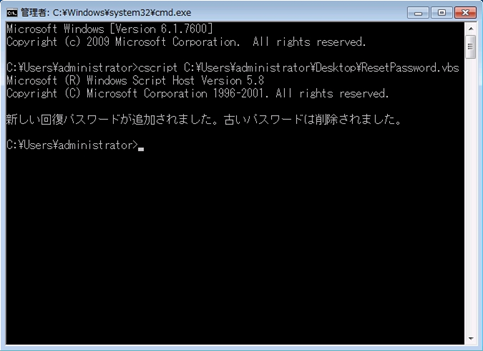

■続いては ResetPassword.vbs を利用する方法です。サンプル スクリプトは以下のTechNetにて公開されています。

http://technet.microsoft.com/ja-jp/library/cc771778(WS.10).aspx#BKMK_AppendixB

回復パスワードを再発行したい端末にてこのVBスクリプトを実行すると以下の図のように自動的に回復パスワードの入れ替え処理を実施します。

タスクスケジューラーにこの ResetPassword.vbs をセットしておくことで定期的な回復パスワードの変更も可能となります。また、グループポリシーによって AD DS に回復パスワードを自動的に保存する設定を行っている場合には、このスクリプトが実行される際に新規の回復パスワードが AD DS 側に追加されます。

[ご参考情報] 回復パスワードを AD DS にバックアップするためのコマンド

> manage-bde.exe -protectors -adbackup C: -id { recoveryGUID }

※ 上記コマンドは、PC キッティング時に Workgroup 環境で BitLocker を有効化 (ユーザーに端末を渡す前に暗号化処理を終えておく) させておき、PC 配布後にドメインに参加させる場合に効果的です。ドメイン参加後に回復パスワードの AD バックアップコマンドを実行することによって AD DS に安全に保存することが可能となります。

■最後に PowerShell を利用した管理方法です。

Windows 7 には BitLocker 用の WMI Provider のクラス (Win32_EncryptableVolume) が用意されており、このクラスを使った PowerShell によるローカルもしくはリモート制御が可能です。

クラスに関する情報はこちら Win32_EncryptableVolume Class

http://msdn.microsoft.com/en-us/library/aa376483(v=VS.85).aspx

メソッドの利用例

回復パスワードの新規作成 / ProtectKeyWithNumericalPassword() メソッドを実行

古い回復パスワードの削除 / DeleteKeyProtector("{ recoveryGUID }") や DeleteKeyProtectors() メソッドを実行

回復パスワードの確認 / GetKeyProtectorNumericalPassword() メソッドを実行

以上、今回紹介させて頂いた手法によって BitLocker 回復パスワードを簡単に管理ができます。

システム管理者はユーザー側への作業や負担をかけることなく端末の集中管理を行うことができます。