Metidos en Pleno Verano pero Sin Descuidar La Seguridad….

Hola a tod@s!

En esta época se produce un fenómeno típico que provoca grandes vacíos en carreteras, centros comerciales, empresas…, exactamente como en el que me encuentro yo ahora mismo en la oficina y esta sensación tan rara e insegura me ha llevado a escribiros esta entrada en el blog para hablaros sobre seguridad.

Acabo de disfrutar de algunos días de vacaciones, aún los tengo presentes gracias al recuerdo que me dejó un pez llamado Trachinus araneus (familia del pez araña) en la planta de mi pie, afortunadamente nos conocimos el ultimo día y la cosa no pasó a mayores. Aquí mi amigo:

Parece algo enfadado pero quien no lo estaría después de que le pisaran con un pie gigante :0.

Al grano, es época de disfrutar y despreocuparse pero……... los peligros siempre acechan, como ejemplo, el Trachinus araneus de mar, pero no os podéis imaginar la cantidad de Trachinus que existen en Internet y sus variedades, todas ellas al acecho de un descuido para colarse en nuestros sistemas.

Afortunadamente disponemos de soluciones de seguridad de la mano de la familia Forefront, y hoy me gustaría hablaros del producto Threat Management Gateway 2010 (TMG) y la protección que proporciona frente a las intrusiones. (Por desgracia TMG aún no es sumergible y no podrá protegernos del amigo de la foto ![]() )

)

TMG 2010 (ya disponible el SP1) es el Firewall de Microsoft que proporciona no solo protección y acceso a redes, si no publicación segura de servicios y navegación web vía corporativa (Proxy).

Como primera línea de defensa TMG 2010 dispone de mecanismos de inspección de intrusiones (IDS) que permiten identificar los ataques más comunes* que mencionamos a continuación:

- Spoofed source IP addresses

- RST attacks

- POP buffer overflows

- DNS attacks

- DNS host name overflow

- DNS length overflow

- DNS Zone transfer

- IP options

- IP fragments

- Invalid DHCP offers

- Flood Mitigation

- Common intrusion attacks

- Windows out-of-band (WinNuke) attack

- Land attack

- Ping-of-death attack

- IP half-scan attack

- UDP bomb attack

- All port scan attack

- Well-known port scan attack

- Malware

*La descripción de cada uno de los ataques la podéis obtener desde la URL: https://technet.microsoft.com/en-us/library/cc995155.aspx

Vaya, parece que no son pocos…pues manos a la obra, vamos a ver en 6 pasos sencillos como protegernos de estos ataques y nos vamos al chiringuito! (la mayoría ya están habilitados por defecto en TMG).

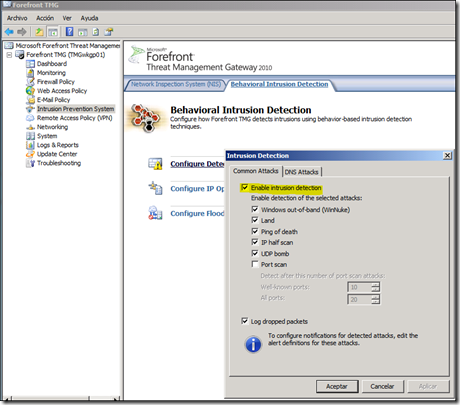

Paso 1.- Verificamos que la detección de intrusiones para ataques comunes está habilitada:

De esta manera minimizaremos la superficie en riesgo contra ataques como el “ping de la muerte”, “bombas UDP”, los mecanismos de protección no son nuevos pero deberán suponer la base de nuestro sistema de protección.

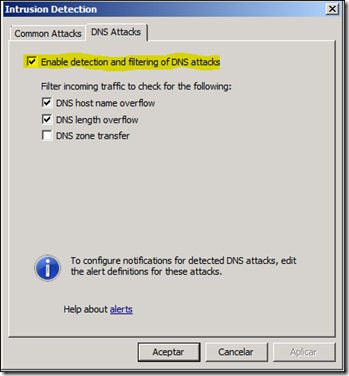

Paso 2.- Hacemos lo mismo para los ataques DNS:

Si activáramos la opción de “DNS zone transfer”, TMG denegaría la transferencia de zonas a través suyo.

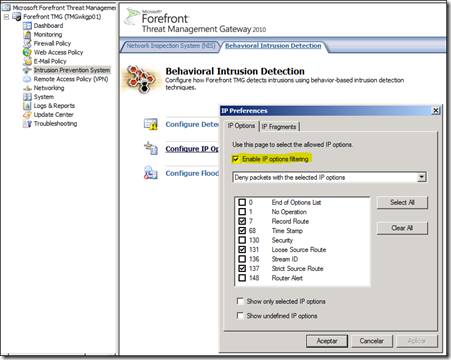

Paso 3.- Verificamos que TMG tiene habilitado las preferencias de IP para filtrar las opciones IP:

Ojo con lo que activamos o desactivamos en esta parte ya que puede afectar seriamente al correcto funcionamiento de la red, deberemos ser muy conscientes de las opciones IP que vamos a denegar y su posible impacto en las comunicaciones.

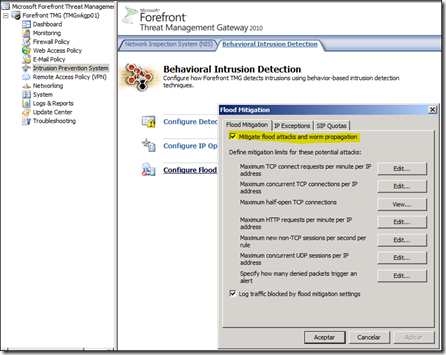

Paso 4.- Evitaremos ataques que puedan sobrecargar los recursos de disco, CPU, consumo de memoria o ancho de banda de red, que podrían provocar la caída de un servicio o máquina.

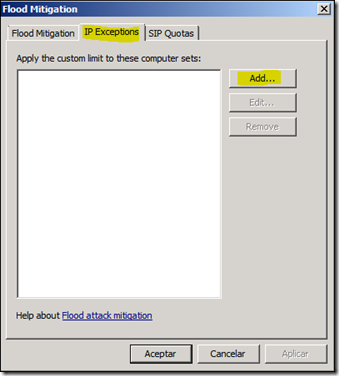

Configuramos los parámetros para defendernos de los ataques por inundación o “Flood Mitigation”:

….así como las excepciones IP si las necesitáramos…

…..y si utilizamos el protocolo SIP (usado en telefonía IP y gateways VoIP) como en Lync, ahora con TMG también podemos proteger su uso y abuso, limitándolo mediante “quotas”:

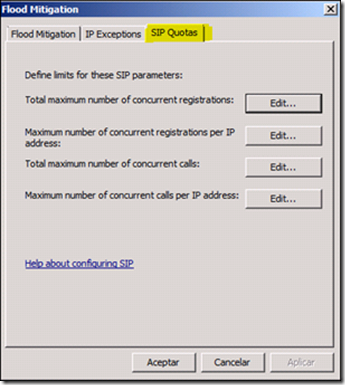

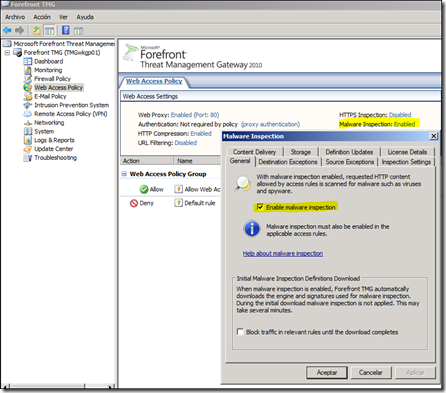

Paso 5.- Aunque la inspección de Malware no entra dentro de la configuración de protección IDS, si me gustaría mencionarlo ya que desgraciadamente es un tema muy importante que día tras día nos encontramos vía virus, spyware,…

La inspección de Malware la activaremos y configuraremos en nuestra regla de acceso Web cuando el rol de nuestro servidor TMG sea también el de Proxy Server:

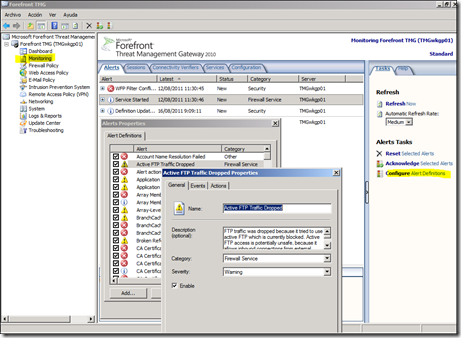

Paso 6.- Finalmente, configuramos las alertas para monitorizar que todo vaya bien, las encontraremos en la sección “Monitoring” de la consola de TMG y podremos configurarlas mediante el asistente “Configure Alert Definitions”:

*En este ejemplo podemos ver que tenemos configurada una alerta para monitorizar el trafico FTP.

Se recomienda configurar las alertas para que se nos envíen por e-mail y podamos consultarlas… desde el propio chiringuito.

Ale, ya podemos disfrutar del verano más tranquilos y si vais a la playa mirad por donde pisáis J.

Si queréis ampliar más información o descubrir otras funcionalidades de la familia Forefront, no dudéis en poneros en contacto con nosotros a través de la dirección sppts@microsoft.com.

Saludos!

David Carmona (GPSES Team)