[转译] IE 0Day 漏洞风险评估

《本文转译自 Microsoft Security Research & Defense 博客文章“ Assessing risk of IE 0day vulnerability ” 》

昨天,MSRC 发布了 微软安全通报 979352 来提醒用户警惕针对 IE6 用户的有限的复杂攻击。今天,攻击样本已经公布。

在谈到细节之前,我们要澄清一个问题。我们目前看到的攻击,包括公开的漏洞利用方法,都仅仅影响使用 IE6 的用户。正如在安全通报中提到的那样,尽管新版本的 IE 会受该漏洞影响,但现有的缓解措施会使漏洞利用难度大大提高。我们想与大家分享关于漏洞和已知的漏洞利用情况的更多信息,以便帮助大家更好地评估所在组织的风险。

不同平台的风险

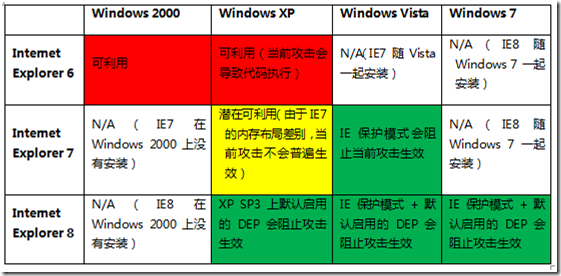

据我们所知,较新版本的 IE 和在其后发布的 Windows 被漏洞利用的风险大大减弱,因为其中有如下表所示的平台缓解性(注意:本表中不包括服务器平台,因为在服务器上浏览网路的情况较少发生):

如你所见,目前有风险的客户端配置是运行 IE6 的 Windows XP。我们推荐 Windows XP 平台的 IE6 用户升级到新版本的 Internet Explorer,同时/或启用 DEP。其它平台用户的风险大大减弱。我们还推荐 Windows XP 用户升级到新版本的 Windows 系统。

关于漏洞的更多信息

这个漏洞是由攻击者触发的 Internet Explorer 内存破坏问题,攻击者需使用 JavaScript 来拷贝、发布、随后引用一个特制的文件对象模型(DOM:Document Object Model)元素。如果攻击者能够把攻击代码植入内存,对已释放内存的一个随机地址的引用会导致攻击代码执行。

阻止代码执行的多种方法

漏洞在 Internet Explorer 6、Internet Explorer 7 和 Internet Explorer 8 中都存在。所有版本 IE 在打开攻击代码后都可能会崩溃。不过,我们有一些措施来把攻击仅限于 IE 崩溃,以阻止攻击代码执行:

- 禁用 JavScript。微软安全通报 979352 中包含了这个变通方案。不过,我们也知道这个方案会显著影响许多 Web 站点的使用。

- 禁用已释放内存随机地址的代码执行 。数据执行保护(DEP:Data Execution Prevention)会阻止没有被显式标注为可执行的内存页的代码执行。DEP是以下版本 Windows 系统上的特性:Windows XP Service Pack 2 及更高版本,Windows Server 2003 Service Pack 2 及更高版本,所有版本的 Windows Vista、Windows Server 2008 和 Windows 7。部分平台默认启用了 DEP(具体平台见下)。要了解 DEP 的更多信息,请查看博客的这两篇文章:文章1,文章2。(DEP 在运行于 Windows XP Service Pack 3、Windows Vista Service Pack 1 及更高版本、Windows 7 的 IE8 上默认启用,所以这些平台上的用户不必使用“Microsoft Fix It”来重新配置。)

Windows Vista 启用 DEP 的注意事项

安全通报列出了在 IE7 上开启 DEP的步骤。要在 Windows Vista 上启用 DEP,一定要以 Administrator 账户运行Internet Explorer(右击 IE,选择“Run as Administrator”)。启用 DEP 后,关闭 Internet Explorer,然后重启 Internet Explorer 就会以启用 DEP 的方式浏览了。如果不以 Administrator 账户运行 Internet Explorer,这个选项就是灰色不可编辑的。

如果在 Windows Vista 上用“Microsoft Fix It”来启用 DEP,不会看到 Internet Explorer 的用户界面改变。不过,在重启 Internet Explorer 后,可以使用如 Process Explorer 一类的工具来验证 DEP 已经打开。“Microsoft Fix It”使用应用程序兼容性补偿(appcompat shim)来开启 DEP 时, Internet Explorer 用户界面会显示一个注册表键值。

致谢

非常感谢 Chengyun Chu提供的漏洞利用分析和风险评估帮助;同时感谢 Rob Hensing 提供的 DEP 研究和 FixIt4Me MSI 帮助;感谢 Fermin J.Serna 的漏洞分析。微软许多员工都在为之而努力,感谢大家!

- Jonathan Ness, MSRC Engineering

*帖子内容是“按目前情况”,不作任何保证,且不赋予任何权利*