病毒观测 - %Lnkget% [转译]

<<本文章转译自 Microsoft Malware Protection Center 博客文章 “%Lnkget%">>

什么是 lnkget ?

TrojanDownloader:Win32/Lnkget.* 是一种恶意的 Windows 快捷方式。一旦被运行,它就会触发下载新文件之类的行为(在这个恶意程序案例中)。

为了成功伪装,它必须只使用默认存在于任何系统中的可执行程序。然而,唯一真正需要的可执行程序是 cmd.exe。所有其他的程序可以由快捷方式自身携带。

当然,这些可执行程序必须只能在命令行执行,并且不能有用户接口。一个能在 Vista 之前所有版本的(非服务器版)Windows 操作系统中使用的可执行程序是 ftp.exe。

快捷方式使用 cmd.exe 作为它的主进程,利用它创建文件并执行其他进程。被创建的文件是一个数据输入文件(stdin)包含有下一个将被加载的进程所使用的参数和命令。

下一个被加载进程是 ftp.exe(参看文末的具体实例)

然后,快捷方式使用 “start” 命令,运行由 ftp.exe 进程下载得到的文件。对于某些恶意的快捷方式,所下载的文件是另一个脚本,通常是个 Visual Basic 脚本,而不是一个可执行程序。

这个经过加壳的 Visual Basic 脚本会连接到另一个 FTP 服务器,并下载真正的恶意程序。某些恶意快捷方式还会打开一个 IE 浏览器,显示一些包含特定中文信息的网站。

上述步骤完成了这个快捷方式的使命,此时恶意程序已经被下载执行。有趣的是,我还没见过任何恶意快捷方式试图删除自己。

在最近的 LnkGet 恶意程序家族的变种中,恶意程序作者已经实现了基本的加壳技术。很多恶意快捷方式试图通过使用常见的快捷方式图标来伪装自己。

这是一些例子:

这是新出现的吗?

使用 Windows 快捷方式来运行恶意代码并不是新出现的方法。然而,TrojanDownloader:Win32/Lnkget 的是新出现的,并且非常活跃。

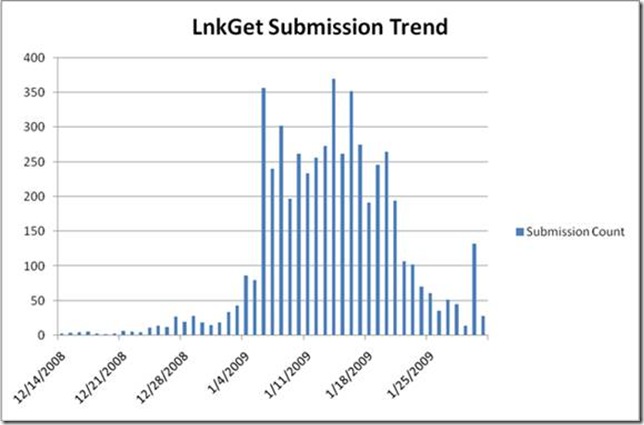

自从十二月底一月初,我们观察到这类样本急剧增长。我已经调查了这些样本从哪里出现,为什么出现,它们是否和其他威胁有关联以及为什么它们传播越来越广。

流行趋势?

在这张图表中,你可以看到这个恶意程序从十二月以来的流行趋势。

传播介质

此威胁的主要传播介质是通过电子邮件。这些邮件在中国或者东亚的域名之间传播,例如 .cn 或者 .tw 。

电子邮件中使用的消息包括:

2008年最後一次拍照片```

委屈沒的說

快回信給我

我做了件很對不起你的事,~~sorry~~

相关威胁?

此恶意程序和网络游戏类恶意程序尤其相关。通过这个 TrojanDownloader下 载的恶意程序被检测出是某种网络游戏恶意程序。

被下载的恶意程序的例子有:Trojan:Win32/Helpud.A 和 PWS:Win32/Lineage.gen!A。这些被下载的恶意程序使我们能清楚地看到这次攻击针对的地理区域,

即东亚和中国。所下载的网络游戏恶意程序中(例如 Lineage)大多数是针对东亚地区玩的游戏。

在网上流传?

很显然,这个威胁正在网上流传,并且影响了客户。它正在通过手工定制的电子邮件中国/东亚地区传播,邮件使用社会工程,诱使用户下载此文件。

恶意程序下载源?

同样有意思的是向恶意的快捷方式提供恶意样本的下载源。总共有65个域名在分发这些恶意程序,到目前为止,他们都在 .cn 和 .tw 这两个顶级域名之下。

这些域只解析到20个独立IP地址。通过解析上述域名,我们可以看到独立“服务器”的数量,总共有20个独立IP地址。

FTP 服务器?

大多数的FTP服务器使用了 Serv-U FTP 服务。其中一些被配置恰当了:允许文件被下载但是不允许列出目录。而其他的没有被恰当地配置。

谁?

在做这些事情的人似乎不多,并且可能属于同一个组织,因为很多域返回了相同的IP地址。有意思的是,虽然这些域解析到了相同的IP地址,

但是分发出来的用户名/密码却是不同的,并且在登录时导向了不同的 FTP 目录。所以,有一种比较小的可能是,这些 IP 地址来自一个向用户出售不同域名、

用户名密码的网络主机公司,但可能性不大。另外,很多用户名/密码组合很简单而且很相似。

--Huzefa Mogri