SharePoint : Mise en place de la recherche hybride (Partie 6)

Les 5 articles précédents présentaient l’étape 1 de la mise en place de la recherche hybride, la configuration de l’authentification des utilisateurs.

Les articles précédents sont disponibles ci-dessous:

Dans cette nouvelle série, nous allons attaquer l’étape 2.

Etape 2 : Configuration de l’authentification entre SharePoint Server 2013 et SharePoint Online

Maintenant que la gestion des identités a été faîtes, nous allons maintenant configurer l’authentification « server to server » entre SharePoint Server 2013, SharePoint Online et Windows Azure Active Directory.

Remplacement du certificat STS

Lors de l’installation de SharePoint, un certificat STS (Security Token Services) est installé par défaut. Nous allons le remplacer par un certificat X.509. Ce certificat peut être soit un certificat auto-signé (pour réaliser des tests) soit un certificat délivré par une autorité publique. Dans cet exemple, nous allons utiliser un certificat délivré par une autorité publique (par Gandi, dans cet exemple)

Création d’un certificat au format PFX et CER

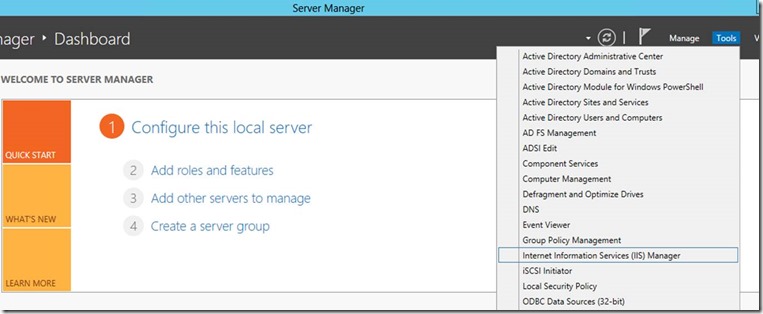

Sur l’ordinateur, où le certificat public a été installé durant l’étape 1 (Dans mon cas, le DC), allez dans IIS manager :

Puis sélectionnez « Certificate Manager »

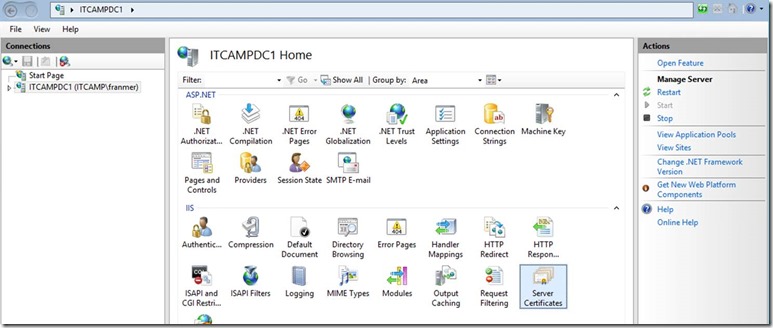

Depuis le certificat manager, exporter le certificat au format .pfx. Pour cela, il existe plusieurs méthodes :

Soit un clic droit sur le certificat à exporter et cliquez sur « Export » ; et suivez les instructions.

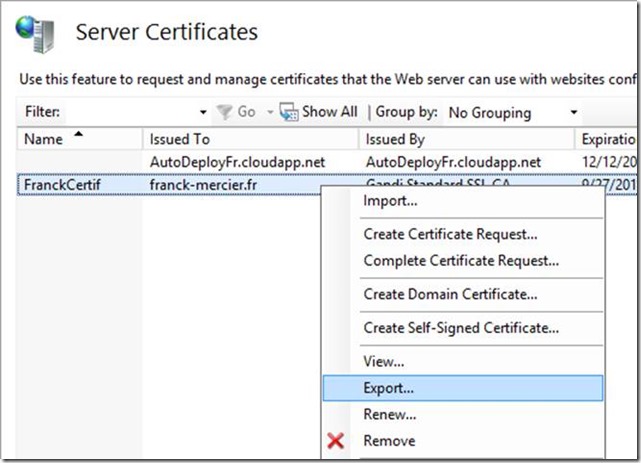

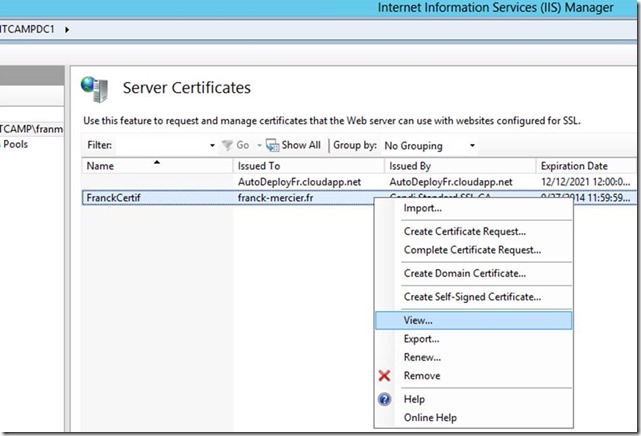

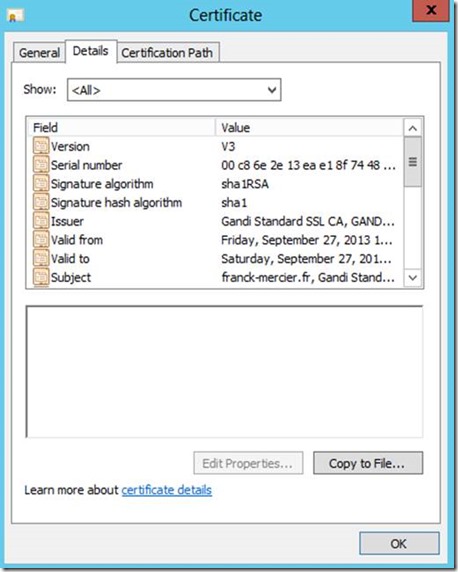

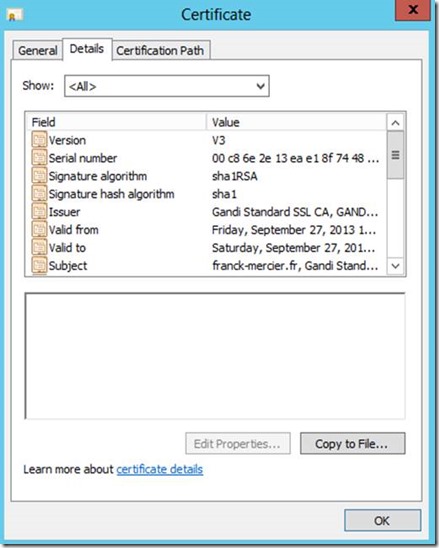

Soit un click droit sur le certificat à exporter et cliquez sur « view » :

Dans la fenêtre « Certificate », cliquez sur « Copy to File… »

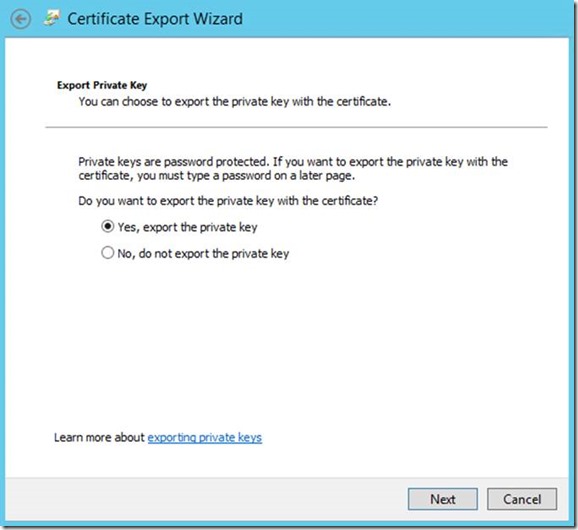

Dans la fenêtre « Certificate Export Wizard », cliquez sur « Next »

Sélectionnez « Yes, export the private key » , puis cliquez sur le bouton « Next »

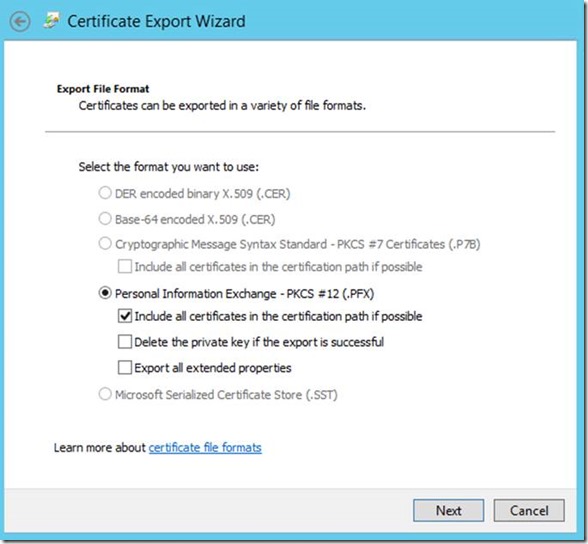

Selectionnez « Personnal Information Exchange –PKCS #12(.PFX) », puis cliquez sur le bouton « Next »

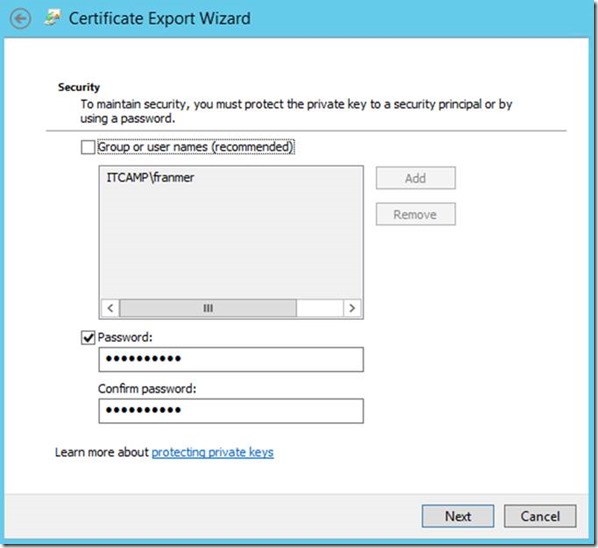

Sélectionnez « Password », et saisissez un mot de passe, puis cliquez sur le bouton « Next »

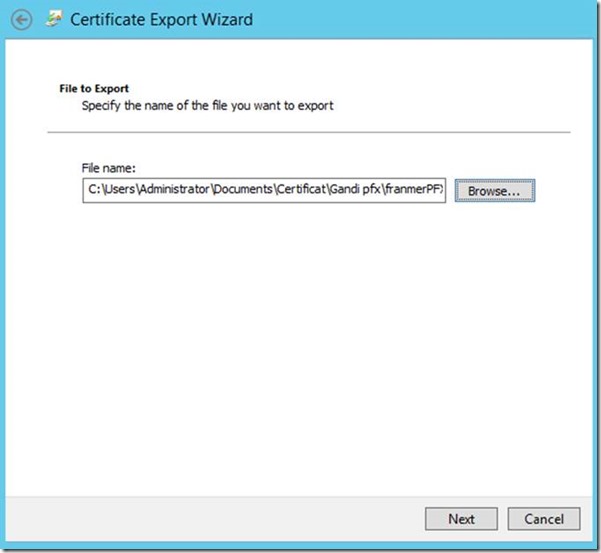

Définissez le chemin d’exportation, puis cliquez sur le bouton « Next »

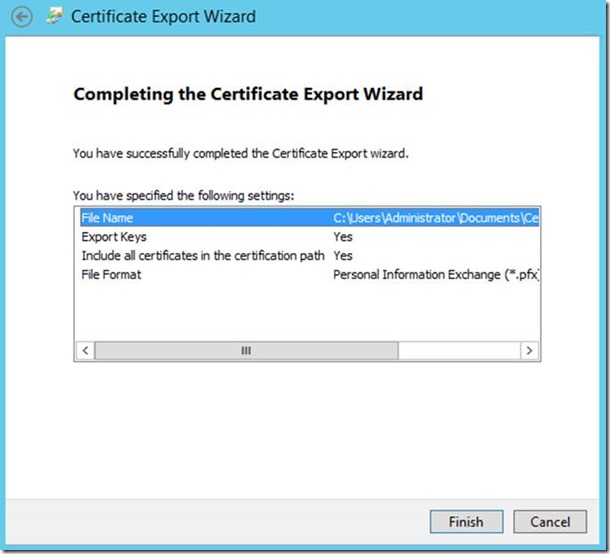

Dans la fenêtre de résumé, cliquez sur le bouton « Finish »

Le certificat est exporté au format .PFX

Pour les besoins de la procédure, on aura besoin aussi du certificat au format .cer. Dans mon cas, Gandi ne permet que le téléchargement au format « .crt ».

En suivant la même méthode que précédemment, il est possible de céer un fichier « .cer » à partir du certificat en .crt.

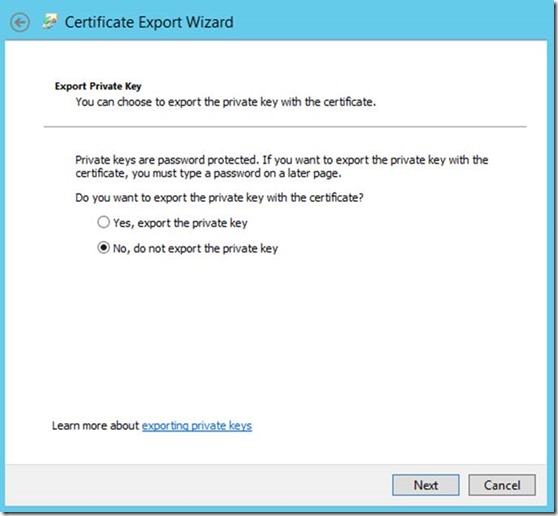

Dans la fenêtre « Export Private Key », sélectionnez « No, do not export the private key ». Puis cliquez sur le bouton « Next ».

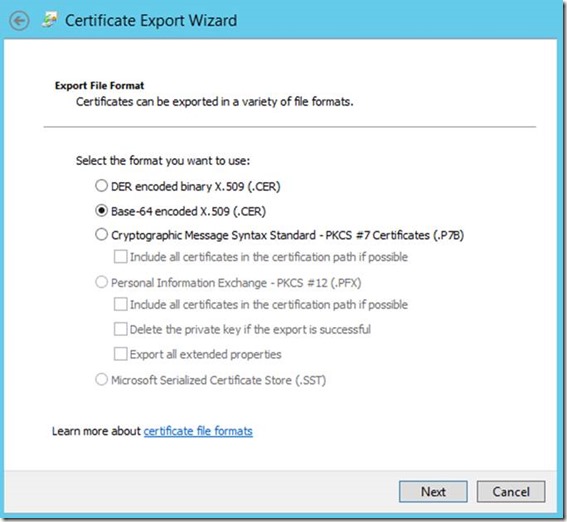

Sélectionez « Base-64 encoded X.509 (.CER) ». Puis cliquez sur le bouton « Next ».

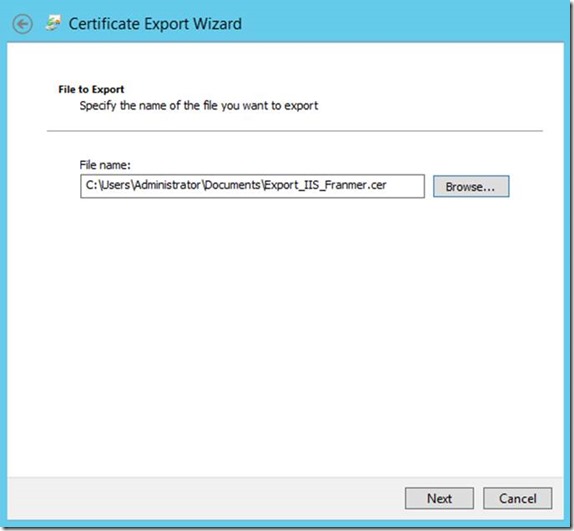

Sélectionnez un chemin d’export du certificat. Puis cliquez sur le bouton « Next ».

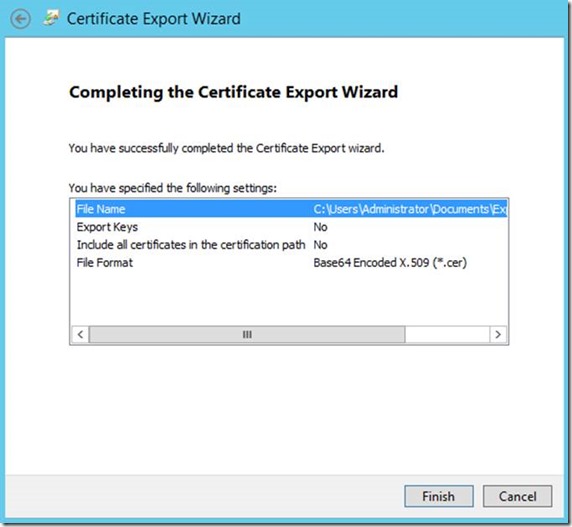

Dans la fenêtre de résumé, cliquez sur le bouton « Finish »

Le certificat est exporté.

Nous avons donc les certificat sous un format .pfx et .cer.

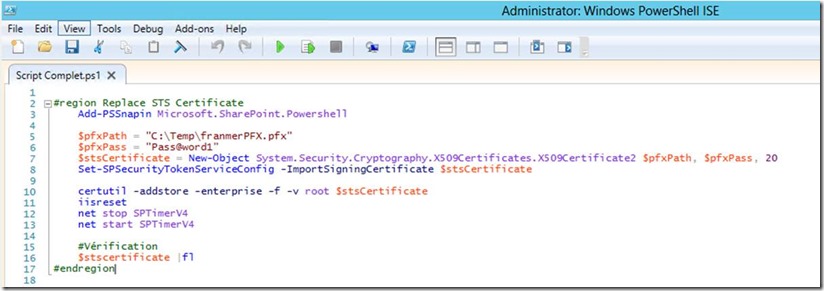

Remplacement du certificat

Sur tous les serveurs de la ferme SharePoint, exécutez la commande PowerShell suivante :

$pfxPath = "<path to replacement certificate (.pfx file)>"

$pfxPass = "<certificate password>"

$stsCertificate = New-Object System.Security.Cryptography.X509Certificates.X509Certificate2 $pfxPath, $pfxPass, 20

Set-SPSecurityTokenServiceConfig -ImportSigningCertificate $stsCertificate

certutil -addstore -enterprise -f -v root $STScert

iisreset

net stop SPTimerV4

net start SPTimerV4

Une copie d’écran pour exemple :

En cas d’erreur suivante lors de l’exécution du script :

Set-SPSecurityTokenServiceConfig : The term 'Set-SPSecurityTokenServiceConfig' is not recognized as the name of a cmdlet, function, script file, or operable program.

Check the spelling of the name, or if a path was included, verify that the path is correct and try again.

At line:4 char:1

+ Set-SPSecurityTokenServiceConfig -ImportSigningCertificate $stsCertificate

+ ~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

+ CategoryInfo : ObjectNotFound: (Set-SPSecurityTokenServiceConfig:String) [], CommandNotFoundException

+ FullyQualifiedErrorId : CommandNotFoundException

Rajoutez la commande :

Add-PSSnapin Microsoft.SharePoint.Powershell

Durant l’exécution du script, la fenêtre suivante va apparaître. Cliquez sur le bouton « Yes to All »

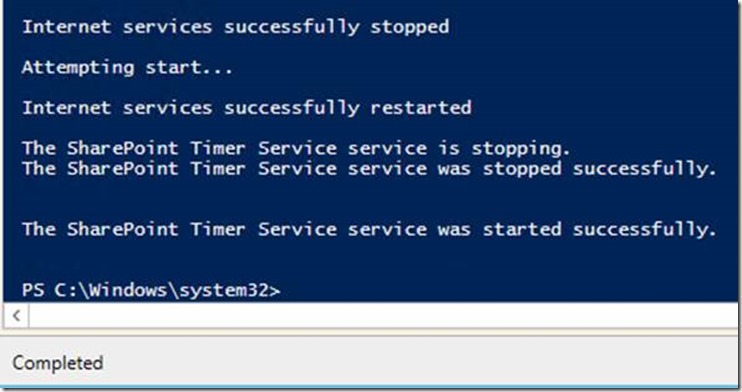

A la fin du script, vous devez avoir le résultat suivant :

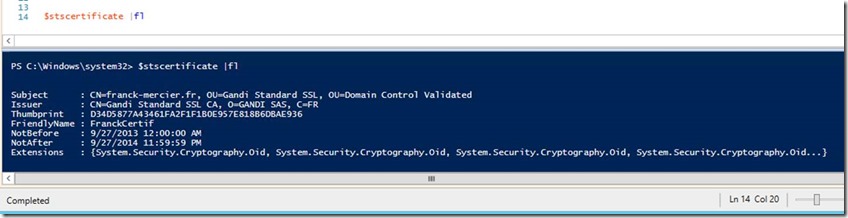

Il est possible de vérifier la bonne exécution du script en exécutant la commande suivante :

$stscertificate |fl

Vous devez normalement retrouver le « FirendlyName » de votre certificat.

La partie 7 se trouve ici !

Au plaisir de vous voir lors d’un IT Camp SQL 2014/Power BI.

Pour tester Windows Server 2012, Windows 8, SQL Server 2012, SQL Server 2014 CTP2 et Power BI, vous pouvez télécharger gratuitement la version d’évaluation disponible sous la forme :

Windows Server 2012 :

-

- d'une image ISO : https://aka.ms/jeveuxwindows2012

- d'un fichier VHD avec un système préinstallé : https://aka.ms/jeveuxwindows2012

SQL Server 2012 :

Evaluation SQL Server 2014 CTP2 :

Evaluation Power BI :

Testez Azure gratuitement pendant un mois :

Jeu : Tentez de gagner votre livre numérique !

Tentez de gagner votre livre numérique !

Téléchargez une version d’évaluation gratuite et tentez de gagner votre e-book !

Un gagnants tous les 10 téléchargements.

Windows 8, déploiement et migration

Décelez tout ce qu’il faut savoir sur le déploiement et la migration vers Windows 8.

Il est offert en partenariat avec les éditions EYROLLES, tous les 10 téléchargements d’une version d’évaluation gratuite de Windows Server 2012 R2, ou System Center 2012 R2.