[GDPRDemopalooza] Wie kann ich Daten klassifizieren? (Azure Information Protection)[Discover]

Basierend auf der GDPR / DSGVO Demopalooza hier das Demo zum Azure Information Protection (AIP) im Kontext von "Discover". AIP im Kontext von "Protect" wird in einem späteren Post beleuchtet.

Wie immer aufgeteilt in zwei Bereiche: Das "Why" und das "How"

Why

Im Kontext von GDPR / DSGVO ist es zwingend erforderlich zu identifizieren in welchen Daten sich (ggf.) Persönlich Identifizierbare Informationen (PII) befinden. Denn, sollte ich das nicht wissen, so müsste ich alle Daten gleich - und damit mit der höchst möglichen Sicherheit und den strengsten Prozessen belegen. Dies ist weder sinnvoll noch rechnet sich der Aufwand.

Daher ist es unumgänglich automatisiert und/oder manuell eine Datenklassifizierung durchzuführen. Die Haupt-Herausforderung an dieser Stelle ist weniger die Technologie (das ist lösbar ;) ) als viel mehr die Prozessarchitektur und Implementierung (das ist mit viel Geld auch lösbar! :P ) dar. D.h. es ist essentiell, dass die Prozesse und Anforderungen für die Datenklassifizierung entsprechend genau erstellt werden und dabei sowohl die Mitarbeiter als auch die zukünftig genutzte Technologie miteinbezogen werden.

Genau hier setzt Azure Information Protection (AIP) mit seinem Labelingkonzept an. Basierend auf einer Klassifizierungsdefinition - also z.B.: was ist "vertraulich", was ist "streng vertraulich" und was sind "PII" - werden sog. Label beschrieben. Mittels dieser Label können Daten dauerhaft den entsprechenden Klassen zugewiesen werden und basierend auf den Klassen können dann Regeln definiert werden - z.B. für Verschlüsselung, Retention, Logging, Zugriffsschutz, etc.

Diese Label können dabei manuell oder automatisiert (z.B. anhand des Inhalts, des Speicherorts [z.B. "HR SharePoint"], oder des Autors) gesetzt werden. Wie dies funktioniert wird anhand dieses Demoskripts beschrieben.

@Interessierte Kunden: wir unterstützen gerne dabei Partner zu finden, die dieses Thema ganzheitlich unterstützen. Bitte sprechen sie hierzu ihren dedizierten Microsoft Ansprechpartner an

@Interessierte Partner: wir unterstützen gerne dabei in dem Thema die notwendige Readiness aufzubauen, so dass ihr das Thema bei und mit Kunden umsetzen könnt. Bitte sprecht dazu euren PDM/PTS oder Andreas oder mich direkt an.

How

- Ein In-Private Browser Fenster öffnen

- Navigieren auf das Azure Information Protection Portal

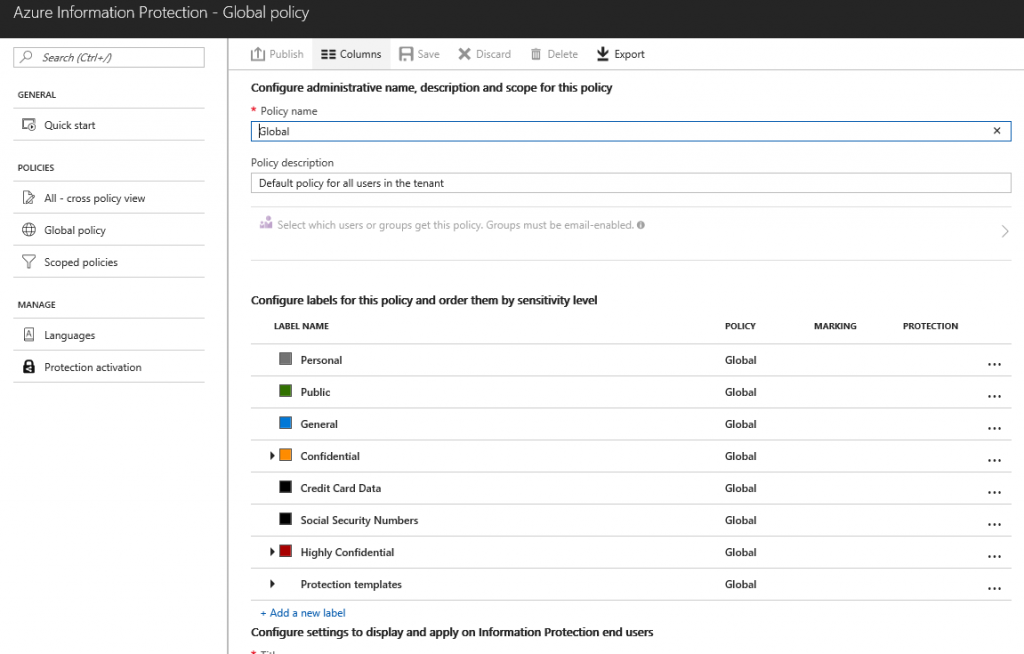

- Erklären: Hier sieht man eine von Microsoft vorgeschlagene Klassifizierungsarchitektur. Diese lässt sich selbstverständlich anpassen, erweitern oder löschen

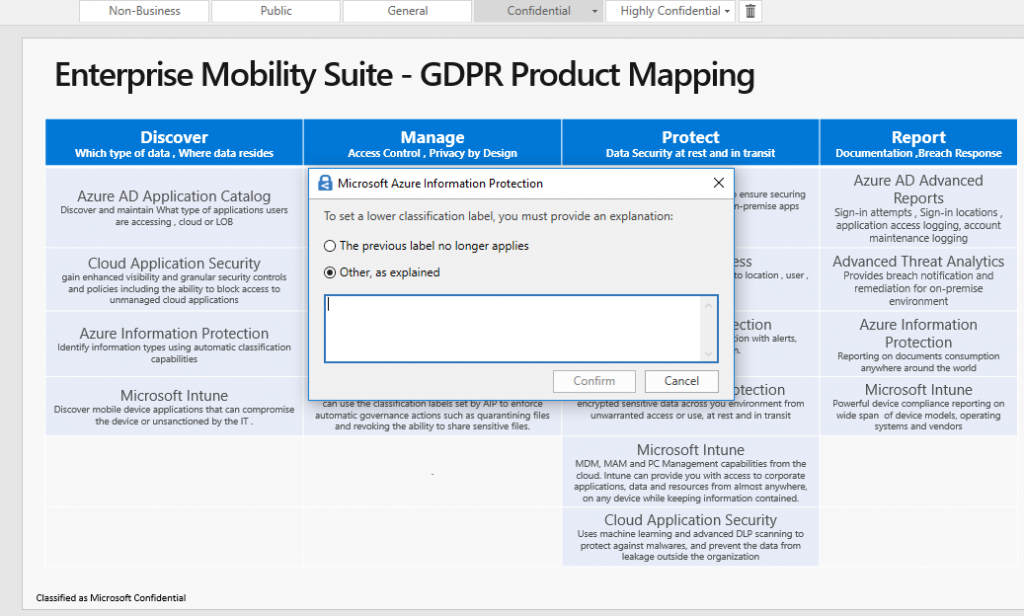

- Für die DSGVO (aber auch weitere Gründe) ist es sinnvoll bzw. notwendig Regeln für die Verwendung festzulegen, z.B., dass jedes Dokument und jede Email auch ein Label besitzt und natürlich, dass bei Herabstufung der Klasse (z.B. von "vertraulich" auf "Generell") zum einen der Nutzer darauf hingewiesen wird, dass er die Klasse herabstuft und dann auch ein entsprechender auditierfähiger Logeintrag erstellt wird (Hinweis: Mitarbeiterschulung, Reporting, Nachweis[pflicht], aber auch den Betriebsrat nicht vergessen! ;) ). Selbstverständlich muss es möglich sein Fehleinschätzungen auch zu korrigieren, hier im Bild der passende Dialog von PowerPoint:

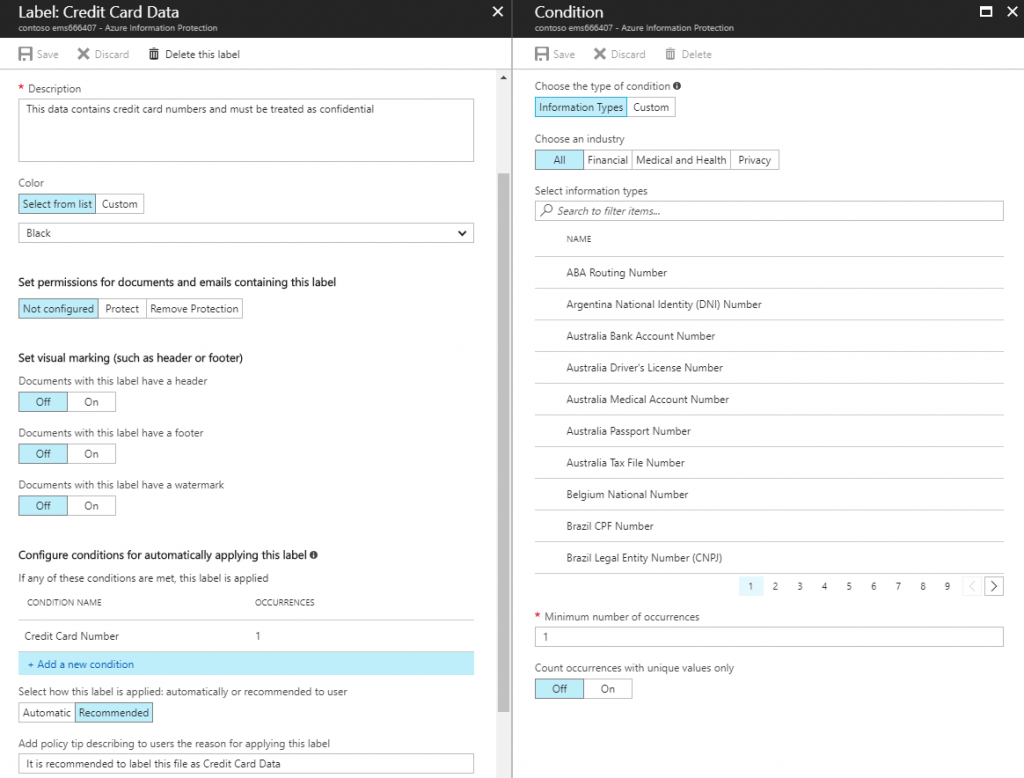

- Nun klick auf die "Credit Card Data" Policy und direkt auf "+Add a new condition"

- Hier kann die Policy entsprechend eingestellt werden: das Aussehen [also Farbe], die Beschreibung [dies ist prinzipiell Multilanguage fähig, wird aber an dieser Stelle nur für die default Sprache definiert] und das Verhalten bei der Nutzung eines AIP aware Clients, z.B. dem Einblenden von Header/Footer/Watermark in entsprechend geschützten Dokumenten, vgl. den Screenshot unter 4. in der linken, unteren Ecke "Classified as Microsoft Confidential".

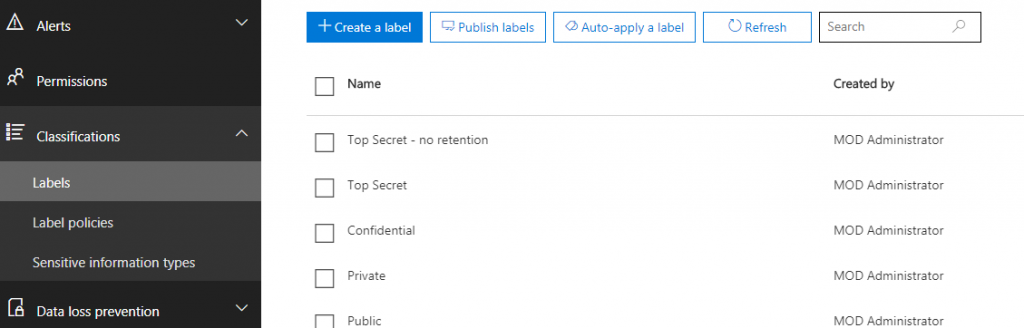

- Aktuell gibt es noch zwei Bereiche, in denen AIP definiert werden kann: Azure und Office 365. Dies wird sich aller Voraussicht nach ändern, aktuell müssen wir damit allerdings noch leben, daher wechseln wir nun auf die AIP Steuerung unter Office 365:

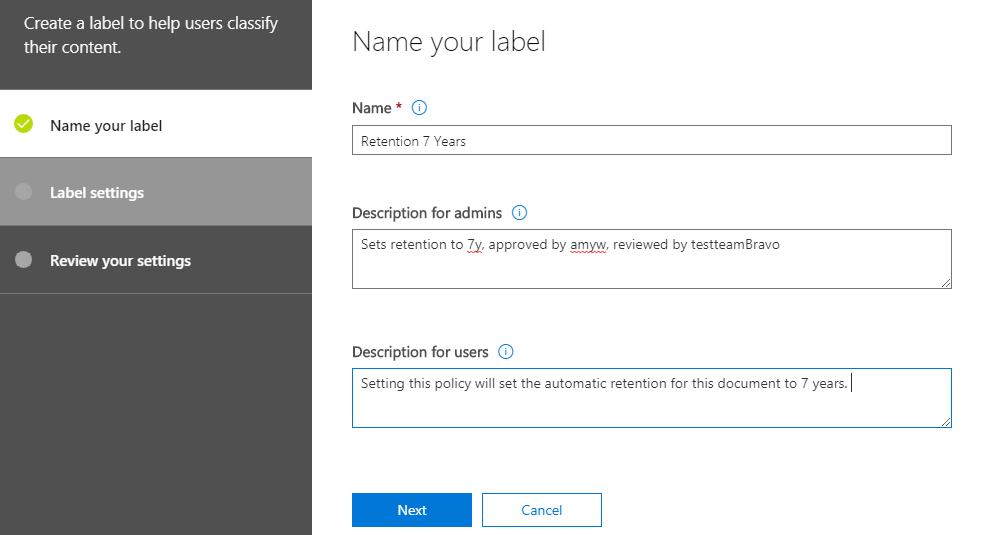

- Wie zu sehen ist, entspricht das hier aufgeführte (noch) nicht dem gleichen wie im Azure Portal. Allerdings habe ich hier noch weiterführende Möglichkeiten, insb. bzgl. Retention Policies. Diese sind wichtig im Kontext von DSGVO, da PII nur für und die Dauer des definierten Zwecks genutzt und gespeichert werden dürfen. Es kann aber aus anderen Gründen (andere Gesetze und Verordnungen) die Notwendigkeit existieren, dass bestimmte Daten erst nach z.B. 10 Jahren gelöscht werden dürfen. Dies können wir über eine solche Retention Policy erreichen. Dazu auf "+Create a label" klicken und die entsprechenden, beschreibenden Felder füllen:

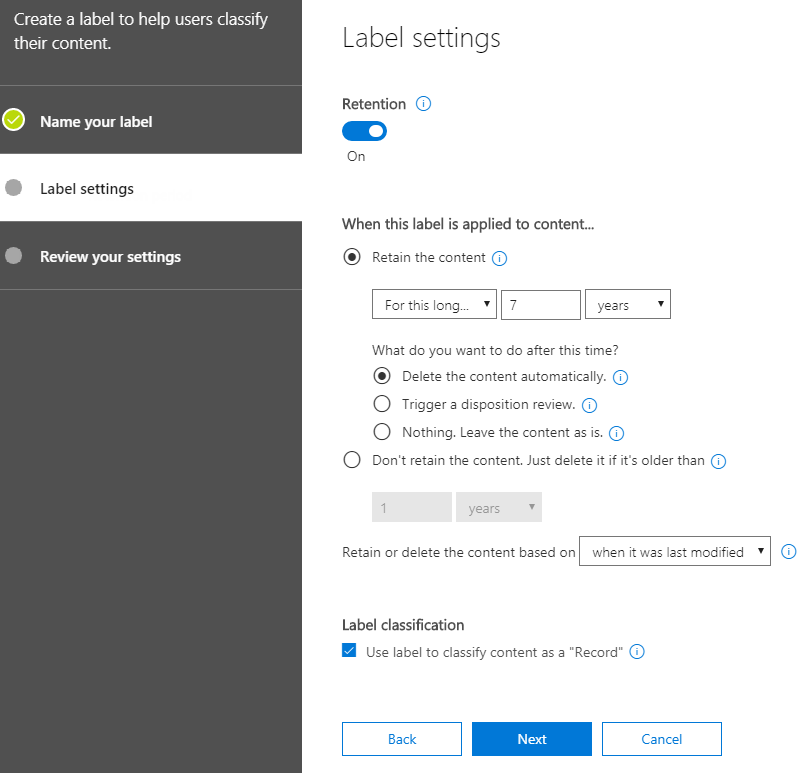

- Nun die Retention Settings vornehmen:

- Und anschließend die Settings überprüfen und das Label erstellen.

Diese Demoanleitung bietet einen Überblick zur Nutzung von Azure Information Protection im Kontext von DSGVO und stellt keine rechtlich bindende Aussage dar!