[Dongclee 2010년 10월 두 번째 포스팅] RADIUS 인증을 이용한 EAP-TLS VPN 서버 구성하기

Windows 기반의 VPN 서버에 대해서 2번째 포스팅을 하네요, 지난 번 포스팅에서는 SSTP VPN 서버 구성에 대한 얘기를 나누어 보았지요....

여러분들 SSTP의 제 포스팅을 어떠셨는지요???? 블로깅을 처음 하는 거라 여러분들의 반응이 무척 궁금합니다. 도움이 되기를 마음이 간절합니다.

제가 올 초에 모 회사의 부탁으로 인증서 기반의 인증을 사용한 VPN 서버 구축에 관한 지원을 요청 받았습니다. 그래서, 데모 환경을 구축하여 고객의 요구 사항을 구현해 보았습니다.

Windows 서버의 VPN은 아래와 같이 총 3개 인증(Authentication) 프로토콜을 아래와 같이 제공하고, 각 프로토콜 별로 인증을 하기 위해 구성 요소가 다릅니다. 앗 혹시나 해서 오늘 포스팅에서 다루는 프로토콜은 VPN 서버를 접근할 때 사용자 및 컴퓨터를 인증하기 위한 "인증" 프로토콜입니다. VPN 데이터 전송 프로토콜인 PPTP, L2TP, SSTP 와는 다릅니다.

Authentication Type |

Certificates on Wired client |

Certificates on IAS Server |

PEAP-MS-CHAP v2 |

Root CA certificates for issuers of IAS server computer certificates |

Computer certificates |

EAP-TLS |

Computer certificates User certificates Root CA certificates for issuers of IAS server computer certificates |

Computer certificates Root CA certificates for issuers of wired client computer and user certificates |

EAP-MD5 CHAP |

None |

None |

우리가 Windows 클라이언트에서 제공하는 원격 액세스 클라이언트에서 기본적으로 사용하는 "인증" 프로토콜은 바로 "EAP-MD5-CHAP" 입니다. 즉, 단순히 VPN 서버에 접근하기 위해 "사용자 ID" 와 "사용자 암호" 만을 사용합니다. 좀 더 보안이 강한 "인증" 프로토콜은 "PEAP-MS-CHAP v2" 와 "EAP-TLS" 입니다. 이 2가지 "인증" 프로토콜은 바로 "인증서" 를 사용하기 때문에 좀 더 강한 보안을 할 수 있습니다. 위 표를 자세히 보시면, EAP-TLS 인증 프로톨콜은 "사용자 인증서"도 필요함을 알 수 있습니다. 즉, 최고의 강한 보안의 인증 프로토콜은 바로 "EAP-TLS" 입니다.

혹시나 해서, 위 표에 보시면 IAS 라는 용어가 생소하신 분들도 있을 겁니다. IAS(Internet Authentication Service) 는 Windows 2003 Server 에서 제공하는 RADIUS 서버입니다. 즉 VPN 서버의 인증을 대행 해 주는 역할을 하는 서버입니다. 이 포스팅에서 RADIUS의 필요성에 대해서 언급할려면 글이 너무 길어질 것 같아 일단 생략하구, 다음 기회에 한 번 RAIDUS에 대해서도 소개해 드리도록 하겠습니다.

Windows 2003 Server의 IAS는 Windows Server 2008 에서는 NPS(Network Policy Server) 로 제품 명이 변경되었음도 추가적으로 알려 드립니다.

본 문서의 목적은 EAP-TLS 인증 프로토콜을 사용할 수 있도록 Windows 2003 서버의 VPN 을 구성하는 것입니다. 그러나, 그 외에 VPN 서버의 인증을 대행하기 위한 IAS 서버 및 IAS Proxy 서버 구성에 대한 내용도 포함되어 있습니다. 또한, "인증서"를 발급하기 위해, Windows 2003 Enterprise CA 및 Windows 2003 Enterprise Subordinate CA 의 설치 및 구성에 대한 내용도 포함되어 있습니다. 요약하면,,,,

- Windows 2003 IAS 및 IAS Proxy 설치 및 구성

- Windows 2003 Enterprise CA 및 Windows 2003 Enterprise Subordinate CA 의 설치 및 구성

위 2가지가 보너스 형식으로 제공됩니다. ^-^

그러나, 본 포스팅의 가장 중요한 목적은 EAP-TLS 구성임을 다시 한 번 알려 드립니다.

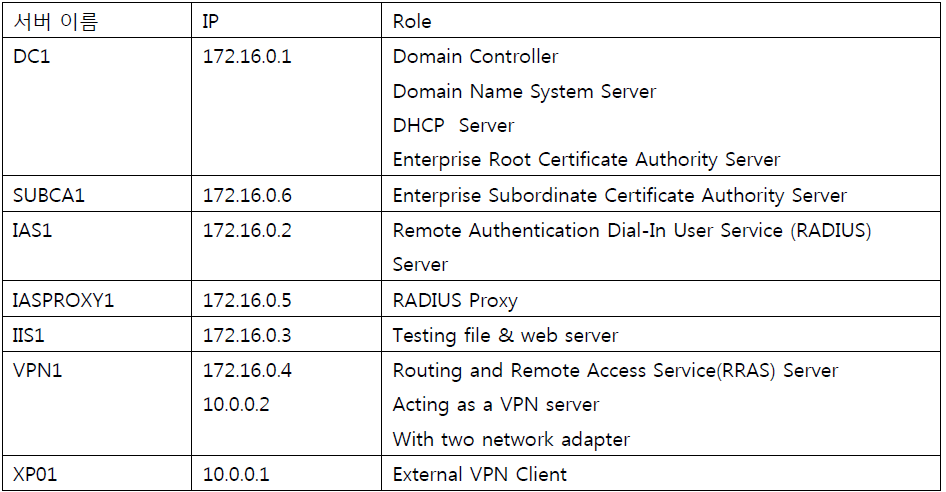

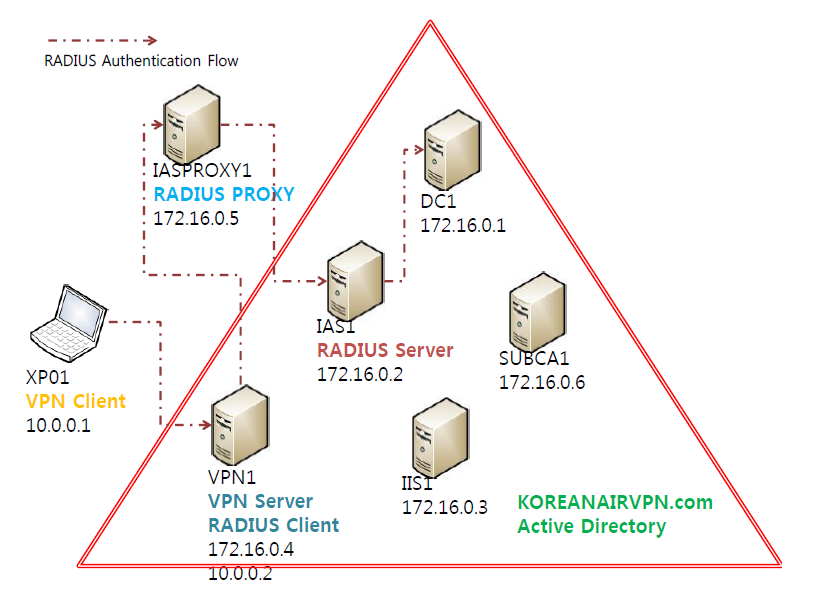

데모 환경을 간단히 소개드리면 아래와 같습니다.

위와 같이 가상 환경의 서버들을 구성하고 아래 제가 첨부한 Step-by-Step 가이드를 이용하면, VPN, IAS, IAS Proxy, Enterprise CA, Enterprise Subordinate CA 이러한 내용들을 손 쉽게 구성해 보실 수 있을 것 같습니다.

또한, 이 환경을 이용하여 Wireless 클라이언트의 무선 AP 접근 시에 EAP-TLS 기반의 무선 포트 제한 (Step-by-Step Guide for Setting Up Secure Wireless Access in a Test Lab : https://www.microsoft.com/downloads/en/details.aspx?FamilyID=0f7fa9a2-e113-415b-b2a9-b6a3d64c48f5) 도 가능합니다.

한 가지 아쉬운 점은 Windows Server 2008 기반으로 문서를 작성해 보지 못한 점입니다. 이 부분은 다른 어떠한 블로거가 할 거라고 믿습니다.

오늘은 주저리 주저리 얘기가 많았네요,,,, 혹시라도 제가 헛소리하고 있으면 가차없이 바로 지적해 주세용