[Dongclee의 2011년 9월 첫 번째 번째 포스팅] IPsec을 이용한 Domain & Server Isolation 방법

안녕하세요.

9월 포스팅이 너무 늦었네요.. 뭐가 바쁜지 ^-^

날씨가 완연한 가을 날씨네요,, 세계적인 경제 위기가 다시 오고 있다는데 제발 1930년대 대공황의 더블딥이 아니기를 기원합니다.

이번 포스팅은 사실 예전부터 관심이 있었는데, 최근에 제 부서 동료의 고객 사이트에서 요청한 내용입니다.

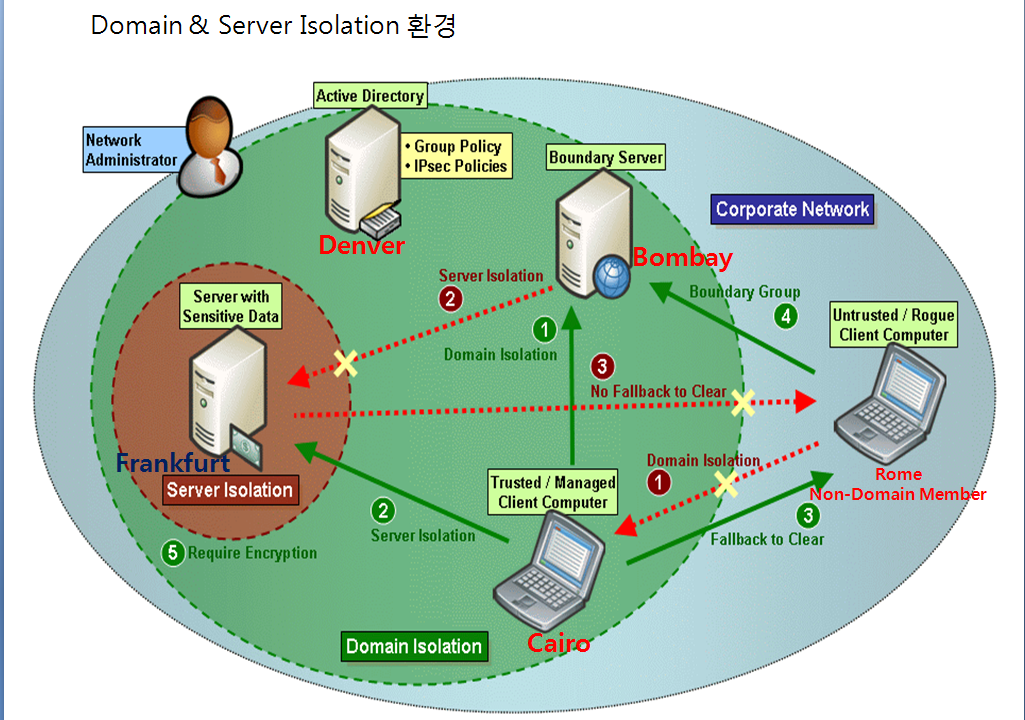

바로 IPsec을 사용한 Domain & Server Isolation입니다.

Isolation이 무엇일까요? 바로 "고립" 이라는 사전적인 표현인데,, IT 영역에서는 보안을 강화하는 한 수단입니다.

즉, 허가받지 않는 컴퓨터가 회사 내의 엔터프라이즈 네트워크에 위치해 있을 때, IPsec을 사용하여 논리적으로 고립시키는 방법입니다.

보안을 강화하는 방법은 대상 컴퓨터의 물리적 위치에 따라 여러 가지 방안이 있을 수 있는데, IPsec을 사용한 Isolation은 물리적으로 동일한 네트워크에 존재할 때, 신뢰하지 않는 컴퓨터를 논리적으로 분리해 내는 방법입니다.

이번 포스팅을 위해 구성한 데모 환경은 아래와 같습니다.

IPsec을 사용한 Isolation은 아래와 같이 총 5가지 정도의 시나리오로 구성할 수 있습니다.

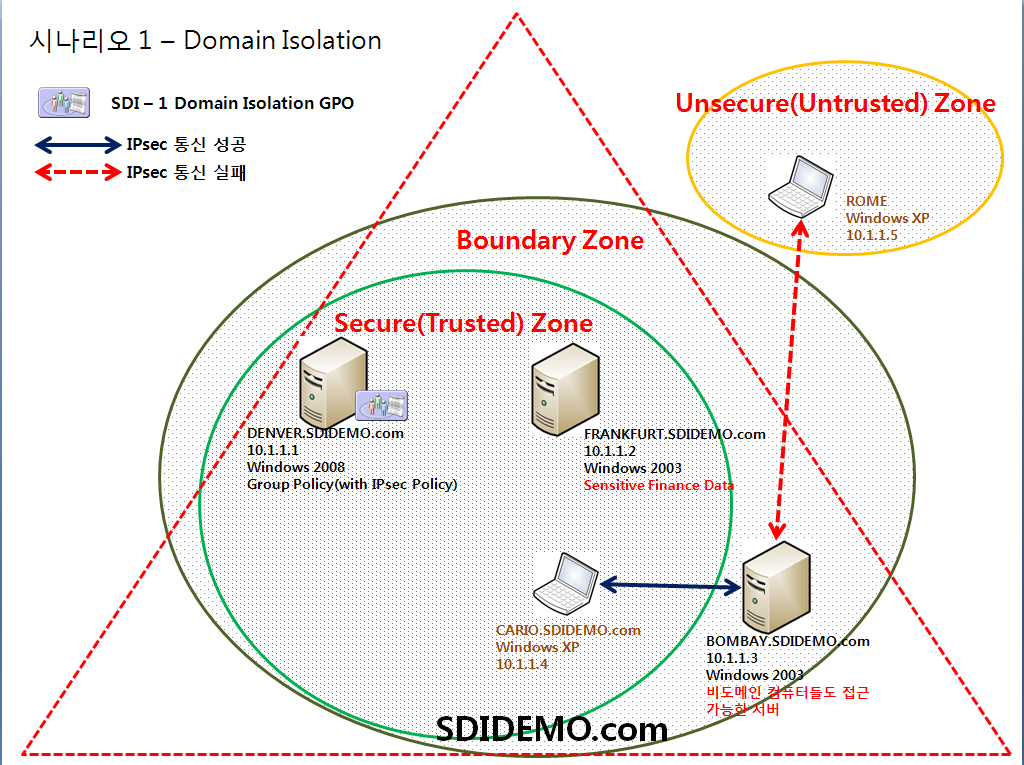

시나리오 1 - Domain Isolation

이번 시나리오에서는, 엔터프라이즈 도메인 외부에 위치한 컴퓨터가 도메인 내부의 어떠한 컴퓨터도 접근할 수 없는 “Domain Isolation” IPsec 정책을 구현할 것입니다.

SDIDEMO 회사는 여러 클라이언트 컴퓨터 및 서버로 구성된 네트워크를 유지하고 있습니다. 모든 컴퓨터는 Active Directory 도메인으로 구성되어 있습니다. 수시로, 방문객 컴퓨터는 회사의 물리적인 네트워크 연결하여 인터넷을 사용합니다. 그러나, 이러한 방문객 컴퓨터가 회사 내부 도메인 구성원인 서버 및 클라이언트에 연결하는 것은 제어할 수 있는 방안을 고려 중입니다. 이러한 방안 중의 하나가 바로 IPsec 정책을 사용한 “Domain Isolation” 입니다.

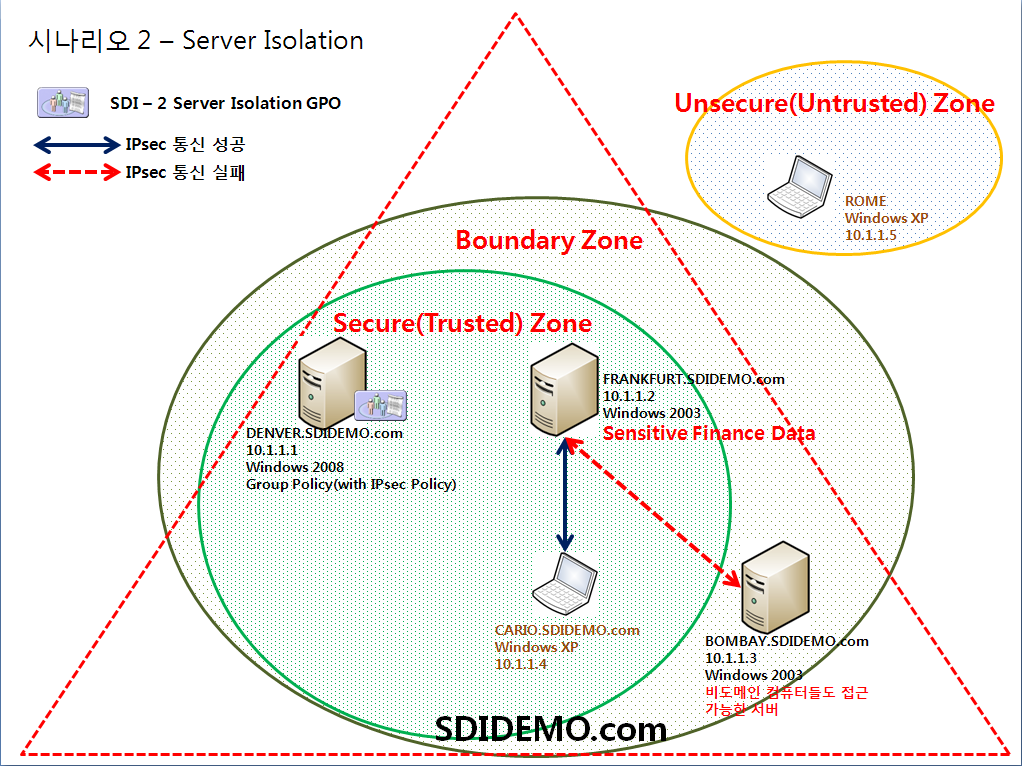

시나리오 2 – Server Isolation

이번 데모에서는 네트워크 상의 특정 컴퓨터가 지정된 서버에 연결할 수 없도록 “Server Isolation” 을 구현할 것입니다.

SDIDEMO 회사는 여러 클라이언트 컴퓨터 및 서버로 구성된 네트워크를 유지하고 있습니다. 모든 컴퓨터는 Active Directory 도메인으로 구성되어 있습니다. Frankfurt 서버는 고객과 관련된 매우 중요한 금융 정보를 유지하고 있습니다. 회사 보안 컴플라이언스 요구 사항 준수 및 예상되는 데이터의 오남용을 피하기 위하여, SDIDEMO 회사측은 Frankfurt 서버에 연결할 수 있는 클라이언트 컴퓨터를 제한하고 싶어 합니다. 특히, 이번 데모에서는 IPsec 정책을 이용하여, “Domain Isolation” 기능이 구현된 환경에서, 도메인 내의 특정 서버에는 특정 컴퓨터만 접근할 수 있도록 구성합니다. 이러한 기능을 구현하기 위해, “사용자 권한” 중에서 “네트워크에서 이 컴퓨터 액세스(Access this computer from the network)” 을 사용하여 권한 제어를 합니다.

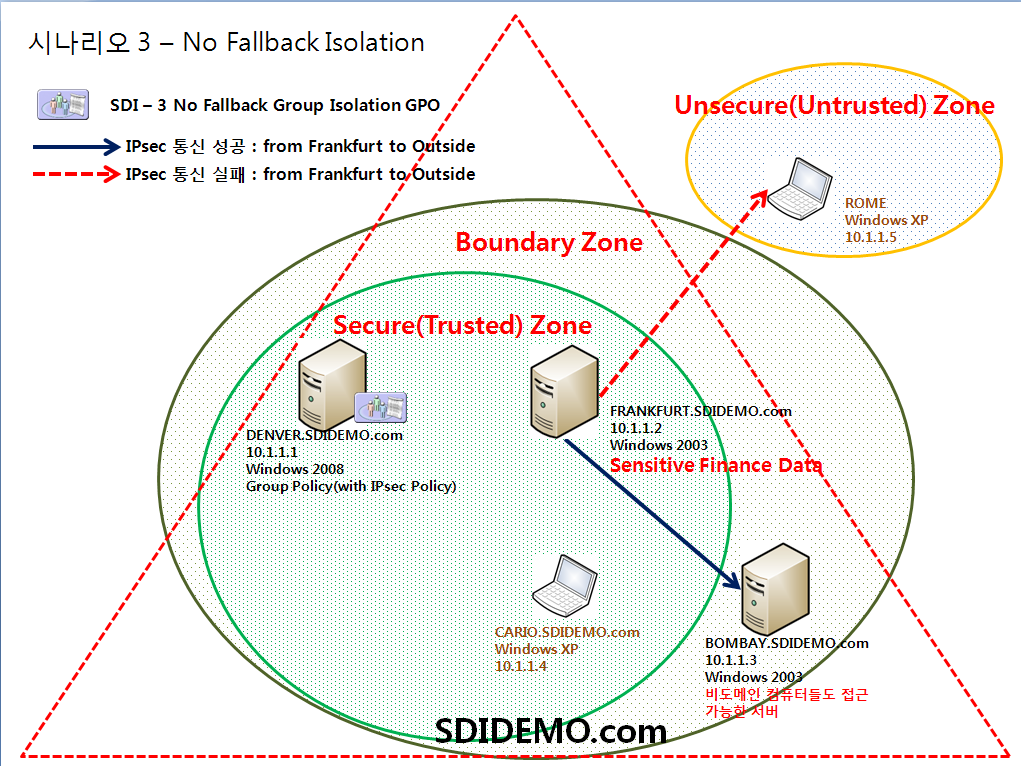

시나리오 3 – No Fallback Isolation

이번 데모에서는, 도메인 내의 서버들이 오로지 도메인 내의 다른 컴퓨터와만 연결할 수 있도록, IPsec Domain Isolation을 구성할 예정입니다. 즉, 도메인 특정 서버는 도메인 외부 컴퓨터로의 연결을 허용하지 않습니다. 중요 도메인 서버의 정보를 외부로 전송할 수 없도록 구성합니다.

SDIDEMO 회사는 여러 클라이언트 컴퓨터 및 서버로 구성된 네트워크를 유지하고 있습니다. 모든 컴퓨터는 Active Directory 도메인으로 구성되어 있습니다.도메인 구성원이 아닌 컴퓨터들이 도메인 내의 클라이언트 및 서버 컴퓨터에 연결하지 못 하도록, 현재 Domain Isolation 구성이 되어 있습니다. 현재, 도메인 컴퓨터들은 도메인 외부의 컴퓨터들에 연결이 허용됩니다. 그러나, 이러한 구성에서도 특별하게 Frankfurt 서버는 비도메인 컴퓨터에 연결하는 것을 허용해서는 안됩니다. 즉, Frankfurt 서버 내의 중요 금융 정보는 보호되어야 합니다.

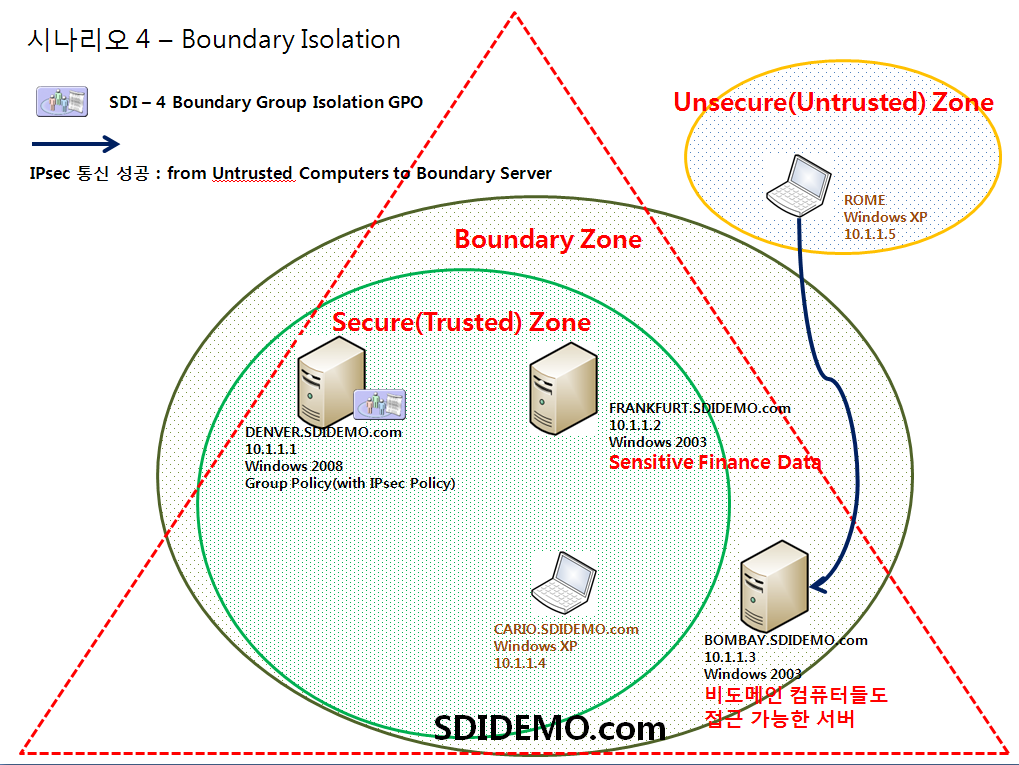

시나리오 4 – Boundary Isolation

이번 데모에서는, 특정 “boundary” 서버들은 비-도메인 컴퓨터 들로부터의 연결을 허용하도록 IPsec Domain Isolation 를 구현하는 과정을 수행합니다.

SDIDEMO 회사는 여러 클라이언트 컴퓨터 및 서버로 구성된 네트워크를 유지하고 있습니다. 모든 컴퓨터는 Active Directory 도메인으로 구성되어 있습니다. 방문객 컴퓨터들이 인터넷을 사용할 수 있도록 회사 네트워크에 방문객의 컴퓨터를 연결할 수 있도록, SDIDEMO 회사는 정책을 유지하고 있습니다. Domain Isolation은 이러한 방문객 컴퓨터들이 회사 내의 임의의 도메인 컴퓨터들에 연결하는 것을 허용하지 않습니다. 그러나, 프로젝트 문서의 공유와 같이 방문객 컴퓨터들이 연결해야할 회사 내의 도메인 컴퓨터들이 있을 수 있습니다. 이러한 회사 내의 컴퓨터들을 논리적으로 “Boundary” 컴퓨터라고 지정하고, 이러한 “Boundary” 컴퓨터들만 방문객 컴퓨터들이 연결할 수 있도록 Boundary Isolation이 필요합니다.

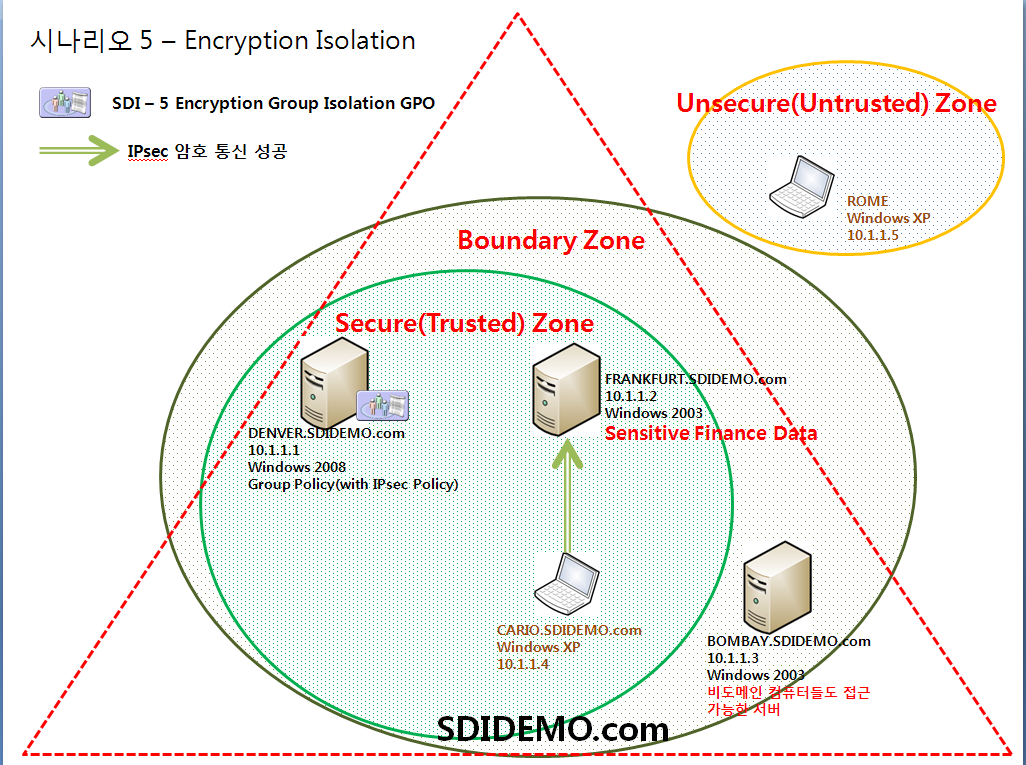

시나리오 5 – Encryption Isolation

이번 데모에서는 네트워크 상의 특정 컴퓨터가 지정된 서버에 연결할 수 없도록 “Encryption Isolation” 을 구현할 것입니다.

SDIDEMO 회사는 여러 클라이언트 컴퓨터 및 서버로 구성된 네트워크를 유지하고 있습니다. 모든 컴퓨터는 Active Directory 도메인으로 구성되어 있습니다. Frankfurt 서버는 고객과 관련된 매우 중요한 금융 정보를 유지하고 있습니다. 회사 보안 컴플라이언스 요구 사항 준수 및 네트워크 상에서 데이터의 감청에 대비하기 위하여, SDIDEMO 회사측은 Frankfurt 서버에 연결하는 모든 데이터가 암호화할려고 합니다.

위 시나리오는 고객의 요구 사항에 따라 좀 더 다양하게 구성할 수 있습니다.

본 포스팅을 통하여, IPsec의 구성을 위한 방법 및 IPsec의 이해가 증진되었으면 하는 마음입니다.

다음 달 포스팅은 늦지 않도록 하겠습니다.

추워지는 날씨에 감기 조심하세요