ActivIdentity 4TRESS FT2011 and Microsoft® ADFS 2.0

Microsoft ADFS 2.0 Configuration

Création du Trust entre ADFS 2.0 et 4TRESS :

Procédure 1: Export des métadonnées de l’IDP 4TRESS

Note :

Les métadonnées de l’IDP (4TRESS) ne sont pas stockées dans la base de données de l'Appliance, mais est générée lors d’une demande d’exportation via la console de gestion.Cette demande se base sur les données suivantes :

• 4TRESS IDP hostname

• 4TRESS IDP port number—(optionnel)

• 4TRESS Security Domain— Le nom de domaine fait partie de l'URI définie dans les métadonnées.

• Indicateur signalant si l’IDP 4TRESS accepte seulement les demandes signées — il s'agit d'un attribut facultatif qui indique que les messages de type <samlp:AuthnRequest> reçus par cet IDP sont à signer. Si ceci est omis, la valeur est à faux.

• Les références des certificats de l’IDP 4TRESS (signing & encryption) stockées dans le keystore HSM.

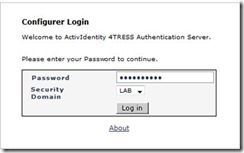

1. Connectez-vous avec un compte administrateur de la console de management 4TRESS et saisir les credentials puis cliquer sur Submit :

2. Cliquer sur l’onglet Configuration

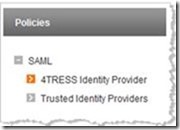

3. Dans le menu SAML, sélectionner 4TRESS Identity Provider.

4. Cliquer sur Export Metadata

5. Cliquer sur Open , puis save 4TRESS_IDP_METADATA.xml à l’emplacement de votre choix

![]()

================================================

Procédure 2: Création du trust

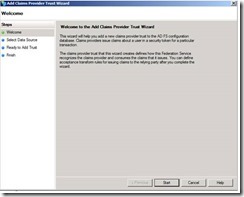

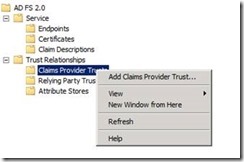

1. Lancer la console ADFS

2. Sous AD FS 2.0\Trust Relationships,ajouter un nouveau Claims Provider Trust

3. Cliquer sur Start

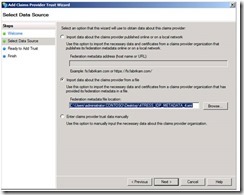

4. sur le page Select Data Source , cliquer sur Import data about the claims provider from a file. Dans Federation metadata file location, choisir le fichier .xml exporter au point 1, puis Next

5. Cliquer sur ok

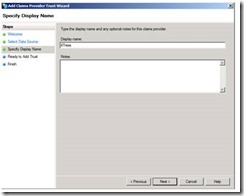

6. Dans Specify Display Name saisir un Display name (4TRESS par exemple), sous Notes saisir une description, puis Next

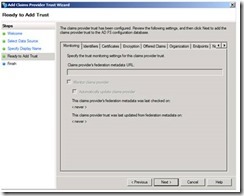

7. Sur la page Ready to Add Trust, cliquer sur Next

8. Décocher la case et cliquer sur Close

Important:

|

![]()

================================================

P**rocédure 3: Création de règles de transformation de claims entrants**

1. Sélectionner le partenaire (4TRESS) , puis cliquer sur Edit Claim Rules

2. Cliquer sur Add rule

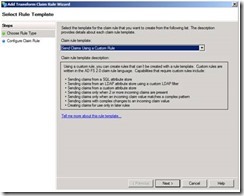

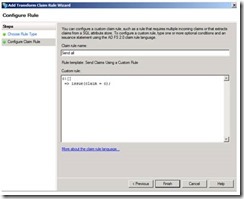

3. sélectionner Send Claims Using a Custom Rule ,puis Next

4. Saisir un display name et renseigner le champ comme vous le désirez, comme par exemple :

5. Cliquer sur Finish

6. Cliquer sur OK

![]()

================================================

Procédure 4: Claims Provider Trust Properties - Advanced Tab

1. Sélectionner le partenaire,puis Edit Claim Rules

2. Choisir l’option SHA-1

![]()

================================================

Procédure 5: Configuration du Relying Party Trust

1. Sous AD FS 2.0\Trust Relationships, faire un clic-droit sur Relying Party Trusts, et ajouter votre application ( ici il s’agit du sample claimapp)

2. Ajouter une issuance transform rule en cliquant sur Add rule

3. Saisir un display name, et ajouter la syntaxe suivante :

![]()

================================================

Procédure 6: Modification des métadonnées ADFS avant importation sur l’applicance

L’IDP 4TRESS retourne uniquement les valeurs d'attribut configuré dans l'assertion, si la demande d'authentification SAML d’ADFS contient une référence à cet index.

C'est pourquoi il est nécessaire d'ajouter cet attribut comme exiger (isDefault = « true ») dans les métadonnées d'ADFS.

Un exemple avec l'attribut « mail » et « prénom » :

<AttributeConsumingService index="0" isDefault="true">

<ServiceName xml:lang="en">Sample Service</ServiceName>

<ServiceDescription xml:lang="en">An example service that requires a human-readable identifier and optional name and e-mail address.</ServiceDescription>

<RequestedAttribute FriendlyName="mail" Name="**https://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress**" NameFormat="urn:oasis:names:tc:SAML:2.0:attrname-format:uri" />

<RequestedAttribute FriendlyName="FirstName" Name="**https://schemas.xmlsoap.org/ws/2005/05/identity/claims/name**" NameFormat="urn:oasis:names:tc:SAML:2.0:attrname-format:uri" />

</AttributeConsumingService>

![]()

================================================

ActivIdentity 4TRESS AAA Configuration

La suite va décrire comment configurer l'Appliance 4TRESS:

Important: You will use the ActivIdentity 4TRESS Management Console and the ActivIdentity 4TRESS Configurer to perform these procedures. This chapter only provides a summary of steps. For complete details, please have the following technical documents on hand for easy reference: · ActivIdentity 4TRESS Authentication Appliance Identity Provider Solution Guide · ActivIdentity 4TRESS Authentication Appliance Administrator Guide: Management Console · ActivIdentity 4TRESS Authentication Appliance Administrator Guide: Configurer Portal |

Procédure 1: Création du SAML Channel

1. Lancer la console ActivIdentity 4TRESS Management, identifiez-vous et cliquer sur Submit

2. Aller à la page Configuration/policies/Channels

4. Cliquer sur Add

4. Sous Policies, cliquer sur Channels, puis sur Add

5. Saisir un Name et Description, puis sélectionner SAML Service Provider

![]()

================================================

Procédure 2: Import des métadonnées ADFS

1. Aller à la page ADFS Microsoft SAML Details

2. Décocher Enable OneTimeUse condition

3. Cliquer sur File import , et renseigner le fichier de métadonnées ADFS

3. Cliquer sur Add

4. Sélectionner assertion attribute etlier cela à une valeur statique, un attribut User ou un attribut prédéfini puis cliquer sur OK

5. Afficher la liste des valeurs retournées dans l’assertion SAML

![]()

================================================

Procédure 3: Autoriser l SAML Channel (Authentication Policies)

1. Connectez-vous au 4TRESS AS Configurer, identifiez-vous et cliquer sur Log in

2. Cliquer sur l’onglet Authentication Policies

3. Sélectionner AT_CUSTOTP , puis Edit

4. Sélectionner Microsoft ADFS SAML et cliquer sur Update

5. sur la page Authentication Policies, sélectionner AT_CUSTPW , puis Edit

6. Répéter les étapes 3 et 4

7. Retourner dans la console de Management, puis éditer le précédent channel enregistré,

afin de voir les règles d'authentification autorisés dans la section Allowed authentication Policies

![]()

================================================

Procédure 4: Configuration de l’IDP

1. Connectez-vous à la console 4TRESS Management

2. Sous Policies, développer SAML, puis cliquer sur 4TRESS Identity Provider

3 . Décocher Require signed authenticate requests

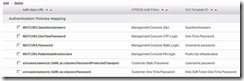

4. Ajouter les authentication policies et le template ID

urn:oasis:names:tc:SAML:2.0:ac:classes:Password

urn:oasis:names:tc:SAML:2.0:ac:classes:PasswordProtectedPassword

![]()

================================================

Procédure 5: ajout d’une nouvelle Authentication Policies Mapping

1. Cliquer sur Add afin de créer une nouvelle authentication policies mapping

2. Choisir le type de SAML Authentication

3. Sélectionner 4TRESS Authentication Policy

4. Sélectionner le GUI Template

5. Cliquer sur Next

6. Pour valider, cliquer sur Ok

l’authentication policies mapping est créée.

7. Cliquer sur Save

![]()

================================================

SAML Channel Authentication

Pré-requis pour activer le Web Soft Token

Le poste client doit être inscrit :

1. Dans le Main menu, Service ,sélectionner Activate Soft Token

2. Dans le menu Soft Token Type, sélectionner Web Soft Token,puis Submit.

3. Identifiez-vous puis Login

4. Cliquer sur Activate.

Si le token a été configuré avec un PIN, vous serez prompté afin de saisir ce code PIN.

![]()

================================================

FIGURE 1: Exemple de login couplé au token :

The user opens a browser and enters the URL the administrator has defined in Web application. The user is redirected to the 4TRESS AS authentication portal, and then authenticates as a 4TRESS user. When authenticated, the user is redirected to the web applications pages.

L'utilisateur ouvre un navigateur et entre l'URL définie dans l'application Web.

L'utilisateur est redirigé vers 4TRESS comme portail d'authentification et authentifie cet utilisateur 4TRESS.

Lorsque il sera authentifié, l'utilisateur sera redirigé vers les pages de l’application web.

Joseph Besançon

Domain & Security Team