Wie lassen sich Security Bulletins richtig lesen?

Hallo zusammen, Uwe hier aus dem deutschen Microsoft Security Team mit einem Gastbeitrag auf dem „Aktives Verzeichnis“ Blog, der Hinweise geben soll, wie unsere Security Bulletins am besten zu lesen sind.

Diese Bulletins erscheinen jeden 2. Dientag des Monats zum „Patchday“. Da es sich hierbei um ein Blog meiner Active Directory Kollegen handelt, habe ich auch ein passendes Beispiel herausgesucht, in dem Fall MS09-066; eine Sicherheitsanfälligkeit innerhalb von Activie Directory, die ein Denial-of-Service ermöglichen kann. Dieses Bulletin wurde als "Hoch" eingestuft.

Sollte ein Update außerhalb des monatlichen Rhythmus erscheinen, so reden wir von einem “OOB”, also „out of band“ Update. Diese Updates sind immer kritisch eingestuft und sollten so schnell wie möglich installiert werden. Das derzeit letzte bekannte Beispiel war MS08-067 und nun MS10-002.

Damit kommen wir gleich zum ersten Punkt, der Einstufung der Bulletins und welche Kriterien dieser Einteilung zu Grunde liegen. Dies kann man hier nachlesen: https://www.microsoft.com/germany/technet/datenbank/articles/527029.mspx

Zeitgleich sollte man auch die Informationen zum sogenannten „Exploitability Index“ im Auge behalten.

Wenn man nun MS09-066 als Beispiel nimmt, so sieht man folgendes: https://www.microsoft.com/germany/technet/sicherheit/bulletins/ms09-066.mspx

Hieraus geht hervor, daß die Sicherheitsanfälligkeit als “Hoch” eingestuft wurde und es wird eine sehr kurze Beschreibung gegeben.

Als nächstes schaut man sich bestenfalls immer den Abschnitt mit der betroffenen Software an:

Man sieht hier die folgenden Dinge:

Welches supportete Betriebssystem betroffen ist und welche Komponente davon.

In diesem Fall ist hier von „Active Directory“ und „ADAM“ die Rede. Das Update überprüft während der Installation, ob diese Dienste auf dem Rechner laufen. Wenn nicht, lässt sich das Update nicht installieren.

Als Beispiel: Sie haben einen Memberserver (kein DC, kein ADAM) und wollen dieses Update installieren. Dies schlägt fehl, da die anfälligen Komponenten nicht auf dem Rechner aktiv sind. Sie haben also weniger Rechner zu warten und mit Updates zu betanken.

Sollte irgendwann in der Zukunft dieser Server zu einem Domain Controller hochgestuft werden, sollten Sie einen vollen Update Scan über diesen Rechner laufen lassen.

Warum rollen wir die Updates nicht gleich für alle Systeme aus? Weil schlichtweg eine geringere Downtime eingeplant werden muß, wenn nicht alle Systeme „vorbeugend“ mit den Aktualisierungen versorgt werden. Es werden nur die Systeme versorgt, die die Anfälligkeit tatsächlich aufweisen. Zusätzlich spart das natürlich auch Speicherplatz und Deployment-Tests.

Was für eine Art der Sicherheitsanfälligkeit das ist.

Welche Einstufung das Bulletin hat, gemäß obiger Liste.

Welches Update durch dieses Update ersetzt wird.

Der nächste große Punkt ist die Liste der nicht betroffenen Betriebssysteme. Sollten Sie nur solche Systeme einsetzen ist der Rest pure Neugier, aber Sie haben keinen Handlungsbedarf mehr.

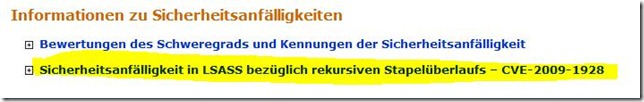

Als nächstes sollte der folgende Punkt näher betrachtet werden:

Hier sind die Detailinformationen zu jeder der in diesem Update betrachteten Sicherheitsanfälligkeiten untergebracht. Man sollte beachten dass hier auch eine längere Liste stehen kann, je nachdem wie viele Anfälligkeiten mit einem Update geschlossen wurden.

Zunächst sollte man die “Häufig gestellte[n] Fragen (FAQ) ” lesen, um nähere Informationen zu bekommen, wie ein Angriff theoretisch ausgeführt werden müsste damit er erfolgreich sein könnte. Zusätzlich sind hier generelle Information enthalten die beim Verstehen des Sachverhaltes helfen sollen.

Bei diesem Beispiel:

Worin genau besteht diese Sicherheitsanfälligkeit? Es handelt sich bei dieser Sicherheitsanfälligkeit um einen Denial-of-Service-Angriff. Ein Angreifer, der diese Sicherheitsanfälligkeit erfolgreich ausnutzt, kann bewirken, dass das betroffene System nicht mehr reagiert und neu gestartet werden muss. Beachten Sie, dass eine Sicherheitsanfälligkeit vom Typ Denial-of-Service einem Angreifer keine Codeausführung oder Erhöhung von Benutzerberechtigungen ermöglicht, sondern dazu führt, dass das betroffene System keine Anforderungen mehr annimmt.

Was ist die Ursache dieser Sicherheitsanfälligkeit? Der LDAP-Dienst verarbeitet bestimmte LDAP- oder LDAPS-Anforderungen in einer Art und Weise, die zur Auslastung des Stackspeichers führen kann.

Was ist Active Directory? Der Hauptzweck von Active Directory besteht darin, zentrale Authentifizierungs- und Autorisierungsdienste für Windows-basierte Computer bereitzustellen.

Was ist Active Directory Lightweight Directory Service? Active Directory Lightweight Directory Services (AD LDS) ist ein unabhängiger Modus von Active Directory, der dedizierte Verzeichnisdienste für Anwendungen bereitstellt. AD LDS ist unter Windows Server 2008 und höher verfügbar und ersetzt Active Directory Application Mode (ADAM), welcher unter Windows XP und Windows Server 2003 verfügbar war.

Was ist LDAP? Lightweight Directory Access-Protokoll (LDAP) ist ein Standard eines offenen Netzwerkprotokolls, das Zugriff auf verteilte Verzeichnisse bereitstellen soll.

Was ist LDAP über SSL? (LDAPS)? Standardmäßig wird LDAP-Datenverkehr ungesichert übertragen. Es ist jedoch möglich, LDAP-Datenverkehr mittels SSL-Technologie (Secure Sockets Layer)/TLS-Technologie (Transport Layer Security) vertraulich zu machen und gegen Änderungen zu schützen. Administratoren können LDAP über SSL (LDAPS) aktivieren, indem sie ein ordnungsgemäß formatiertes digitales Zertifikat von einer Microsoft-Zertifizierungsstelle oder einer Nicht-Microsoft-Zertifizierungsstelle entsprechend den Richtlinien im Microsoft Knowledge Base-Artikel 321051 installieren.

Ist LDAP über SSL standardmäßig verfügbar? Nein. Bevor ein LDAP-Server sich an einer SSL-Sitzung beteiligen kann, muss der Administrator ein digitales Zertifikat erhalten und auf dem Server installiert haben. Wenn dies nicht gegeben ist, ist LDAP über SSL nicht verfügbar.

Wie kann ich feststellen, ob mein Server den LDAP-Dienst ausführt, wenn ich Active Directory verwende?

Um festzustellen, ob ein Server bereit ist, LDAP- oder LDAPS-Abfragen zu empfangen, führen Sie den folgenden Befehl über eine administrative Eingabeaufforderung aus, und stellen Sie fest, ob das System den LDAP-Port (389) oder den LDAPS-Port (636) bzw. einen der Ports des globalen Katalogdienstes (3268 oder 3269) abhört:

netstat –a

LDAP ist aktiviert, wenn die Ergebnisse eine der folgenden Angaben enthalten:

Proto Local Address Foreign Address State

TCP 0.0.0.0:389 0.0.0.0:0 LISTENING

TCP 0.0.0.0:636 0.0.0.0:0 LISTENING

TCP 0.0.0.0:3268 0.0.0.0:0 LISTENING

TCP 0.0.0.0:3269 0.0.0.0:0 LISTENING[…]

Wichtig ist das noch zu wissen, ob diese Anfälligkeit bevor sie geschlossen wurde der Öffentlichkeit bekannt war.

War diese Sicherheitsanfälligkeit zum Zeitpunkt der Veröffentlichung dieses Security Bulletins bereits öffentlich bekannt? Nein. Microsoft erhielt Informationen über diese Sicherheitsanfälligkeit durch verantwortungsvolle Offenlegung.

Lagen Microsoft zum Zeitpunkt der Veröffentlichung dieses Security Bulletins Informationen vor, dass diese Sicherheitsanfälligkeit bereits ausgenutzt wurde? Nein. Microsoft lagen zum Zeitpunkt der Erstveröffentlichung dieses Security Bulletins keine Informationen vor, dass diese Sicherheitsanfälligkeit öffentlich für Angriffe auf Benutzer ausgenutzt wurde.

Wenn Sicherheitsfirmen uns eine potentielle Anfälligkeit nennen, ohne das diese öffentlich bekannt wird, und uns Zeit einräumen, diese zu schließen, dann nennt man das „responsible disclosure“.

Als nächstes schaut man die 2 weiteren Punkte an, „Schadensbegrenzende Faktoren“ und „Problemumgehungen“. Dies ist gedacht für den Fall der Fälle, daß man das Update nicht sofort ausrollen kann, aber sich dennoch vor einer potentiellen Ausnutzung schützen will.

Diese Vorschläge zur Problemumgehung, sollte man immer mit Vorsicht genießen, da bei falscher Umsetzung auch negative Auswirkungen auftreten können. Wir empfehlen immer die Installation des Updates.

Die nächste Sektion ist vor allem für Umgebungen interessant, die keine Microsoft Lösung zum Update Management einsetzen, wie zum Beispiel SCCM oder WSUS:

Im ersten Teil unter „Tools und Anleitungen zur Erkennung der Bereitstellung“ kann man erkennen welche unserer Tools in der Lage sind das Update als installiert oder fehlend zu erkennen.

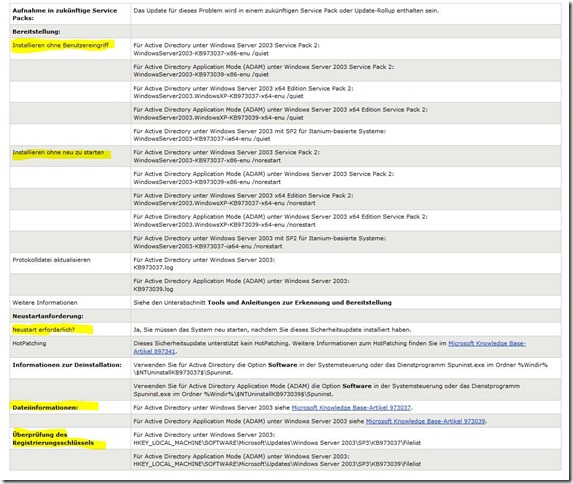

Im zweiten Teil sieht man welche Möglichkeiten der manuellen Installation man hat und zur Überprüfung der erfolgreichen Installation für jedes einzelne betroffene Betriebssystem, hier aufgezeigt für Windows Server 2003.

- Der erste markierte Bereich zeigt die Möglichkeiten auf, wie man dieses Update ohne Benutzerinteraktion installiert. Dies kann zum Beispiel bei einer geskripteten Verteilung von Nutzen sein.

- Der zweite markierte Bereich zeigt, welche Möglichkeiten man hat, um dieses konkrete Update ohne Neustart zu installieren, etwa da die Server momentan online bleiben müssen.

- Hierbei sollte man den dritten markierten Bereich beachten, ob ein Neustart erforderlich ist. Ist dieser Neustart erorderlich, ist der Schutz vor der Anfälligkeit (auch bei Ausnutzung der Installationsmethodik unter Punkt 2) erst nach dem Neustart gegeben. Solange das System nicht neu gestartet wurde, ist die Anfälligkeit weiterhin gegeben.

- Der 4. Punkt zeigt auf, wo man Informationen über die Dateiversionen bekommt, so etwa für den Fall, daß eine „Third-Party“ Lösung zum Update Management genutzt wird. Hier benötigt man diese Informationen um zu verifizieren, daß das Update auf einem Rechner installiert ist.

- Der 5. Punkt zeigt zusätzliche Informationen zur manuellen Überprüfung einer erfolgreichen Installation auf.

Damit sollten Sie in der Lage sein die Informationen eines Bulletins zu interpretieren.

Eine gute Quelle für weitere technische Informationen sind folgende englische Blogs:

Ich persönlich empfehle die englischen Bulletins zu lesen, da diese am aktuellsten sind.

Viel Vergnügen bei der Lektüre zukünftiger Sicherheitsupdates.

Cheers,

Uwe