Grupos de Afinidad, Almacenamiento y Redes Virtuales en Windows Azure

Hola

Como continuación del post anterior, vamos a ver como crear grupos de afinidad en Windows Azure, cuentas de almacenamiento y redes virtuales, de cara a utilizarlos como base para la creación de nuestra infraestructura de máquinas virtuales en la nube, que conectaremos con la existente en nuestros datacenters

Crear un Affinity Group

Un grupo de afinidad es la forma que tenemos de indicar que queremos que una serie de recursos corran juntos en un determinado datacenter de Windows Azure. Por ejemplo, querremos que las VMs y su almacenamiento estén lo más cercanos posible, o los frontales web junto con los servidores de bases de datos de las que tiran sus aplicaciones, o la redes lógicas lo más próximas posible al lugar geográfico con el que se van a comunicar la mayor parte del tiempo.

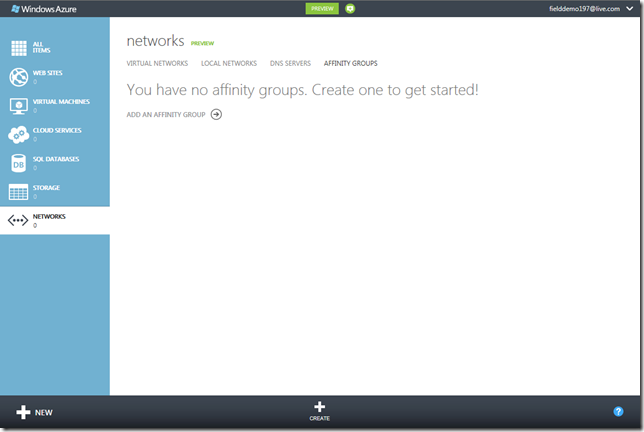

Esto se configura en el apartado “Networks” del portal:

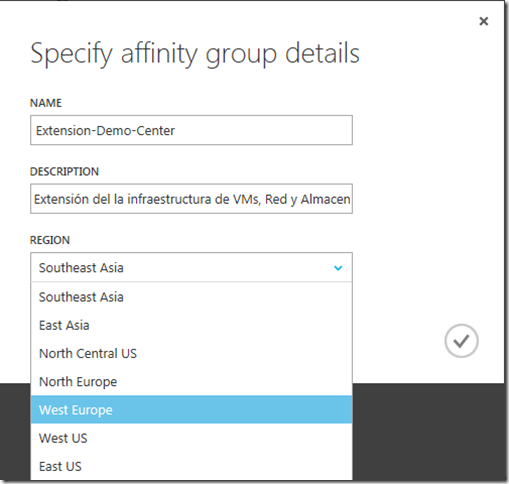

Como podemos observar, el grupo de afinidad lo asociamos a una región geográfica, y los recursos que estén asociados al mismo se moverán conjuntamente entre los datacenters presentes en dicha región.

Vamos a dejar la red por un momento, y vamos a configurar el almacenamiento donde guardaremos y ejecutaremos nuestras máquinas virtuales

Crear cuentas de almacenamiento

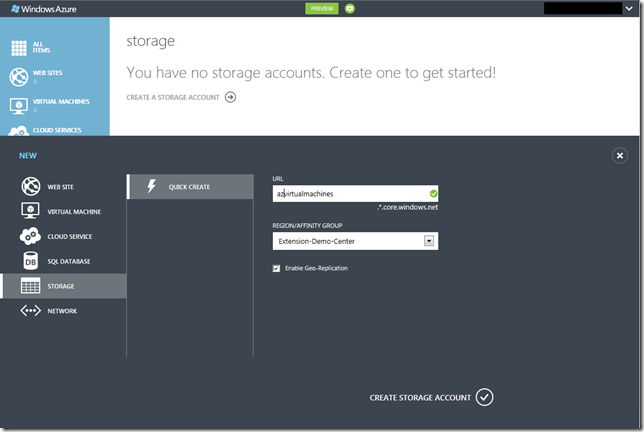

En el apartado correspondiente, elegimos el nombre a utilizar y marcamos el grupo de afinidad que hemos creado anteriormente. Como se puede observar, podemos elegir que, de forma transparente para nosotros, Azure haga una réplica de los datos que almacenemos aquí a otro de sus datacenters

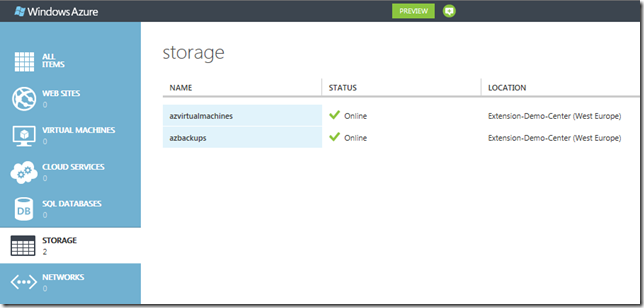

Como veréis, hemos generado dos cuentas de almacenamiento, una para albergar los VHDs de las máquinas virtuales, plantillas, etc., y otra para subir copias de seguridad de de datos que tengamos on-premise, y que por razones de costes o de redundancia queramos no almacenar localmente o replicarlo fuera de nuestra infraestructura (existen algunos productos de backup que ya soportan este modelo tanto para backups primarios como secundarios, y tanto Windows Server 2012 como System Center Data Protection Manager se integrarán nativamente con el almacenamiento de Windows Azure)

Configuración de la red

A nivel de red vamos a configurar tres cosas

- Los DNS, internos y públicos, que podemos llegar a querer asociar a nuestras máquinas virtuales

- Las redes locales, que representan los direccionamientos IP de nuestros recursos on-premise, y los gateways que se usarán en el caso de querer conectarlos con la redes virtuales de Windows Azure

- Las redes virtuales sobre las que definiremos las maquinas virtuales de Windows Azure

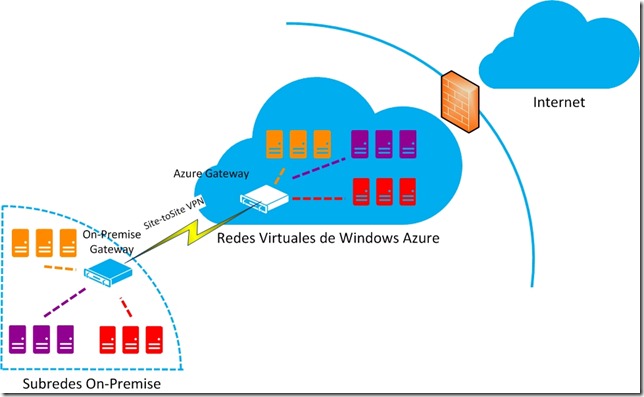

Esto nos tiene que permitir construir algo así:

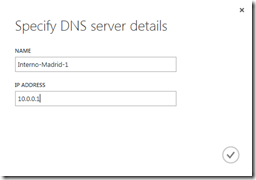

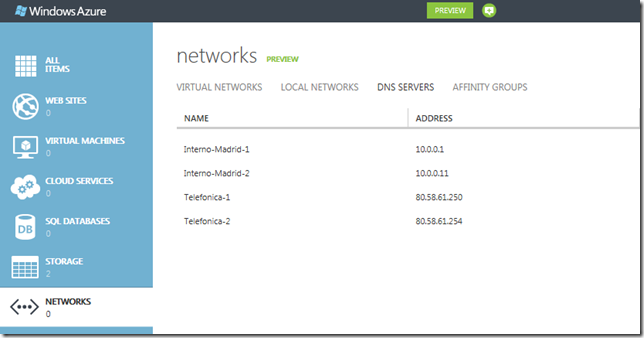

Vamos a definir primero los DNS. Agregamos en el portal las direcciones de servidores DNS tanto internos como externos, para poderlos luego asignar según sea preciso:

Con lo que resulta:

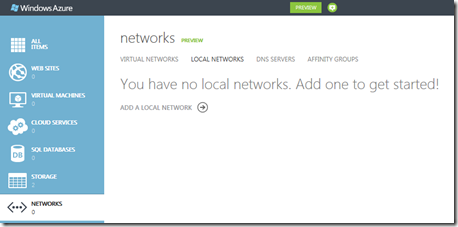

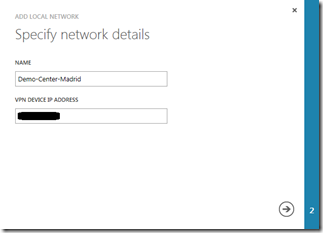

Ahora vamos a definir una red local, es decir, relativa a nuestra infraestructura On-Premise. En nuestro caso utilizaremos una 10.0.0.0/16 que tenemos expuesta a internet mediante una IP pública, que será nuestro extremo del túnel VPN que definiremos posteriormente:

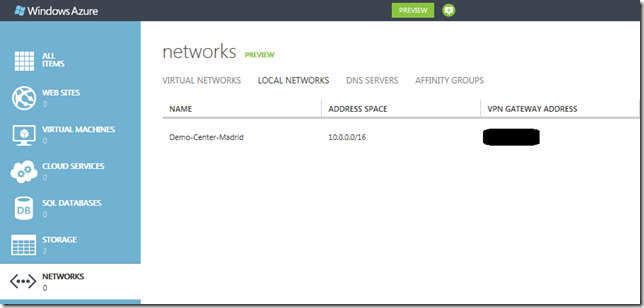

Con lo que nos queda:

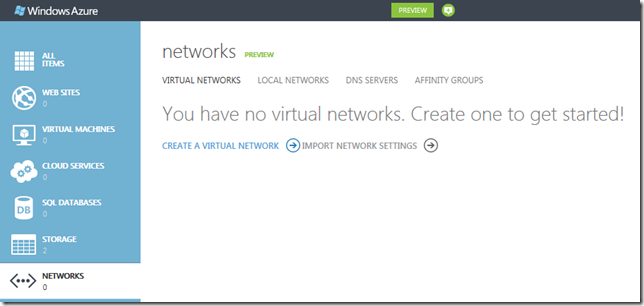

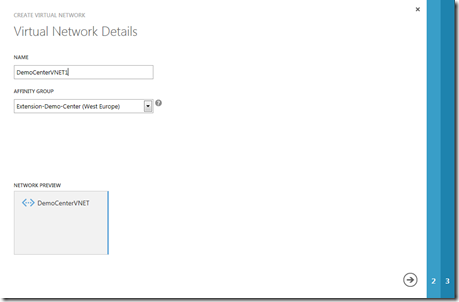

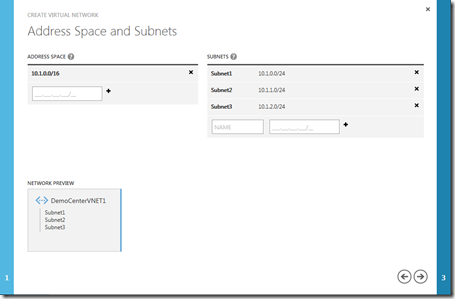

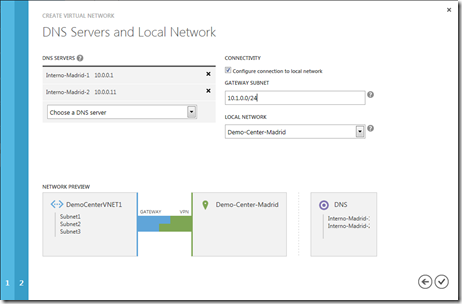

Por último, vamos a crear una red virtual, compatible con el direccionamiento IP que tenemos definido localmente. Usaremos la siguiente clase B (10.1.0.0/16), dado que por el túnel tendremos que enrutar. Además, rizando el rizo, vamos a hacer subnetting, creando tres clases C (10.1.1.0/24, 10.1.3.0/24 y 10.1.3.0/24). Reservaremos la primera subnet de clase C (10.1.0.0/24) para uso exclusivo del servicio de gateway de Windows Azure. Deberemos asociar a esta red virtual un subconjunto de los DNS definidos anteriormente:

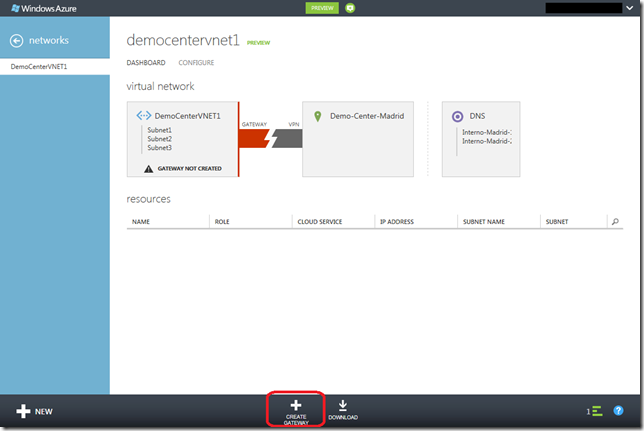

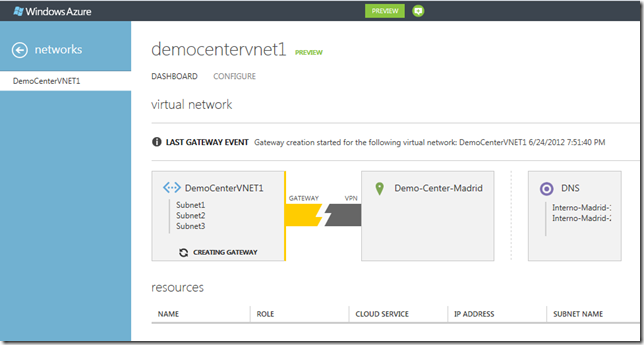

Y por último, levantaremos un servicio de gateway que iniciará un tunel Site-to Site contra la dirección IP del correspondiente a nuestras instalaciones On-Premise:

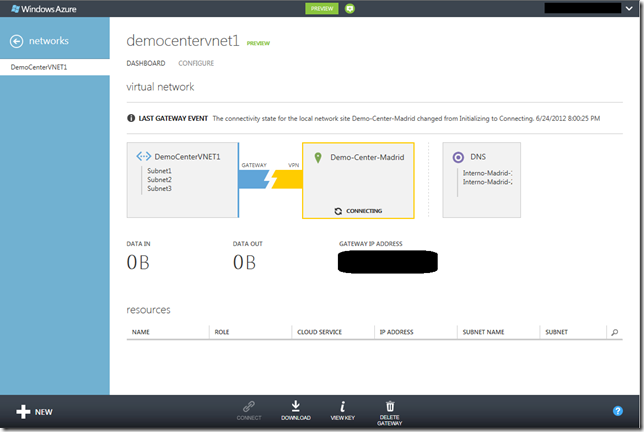

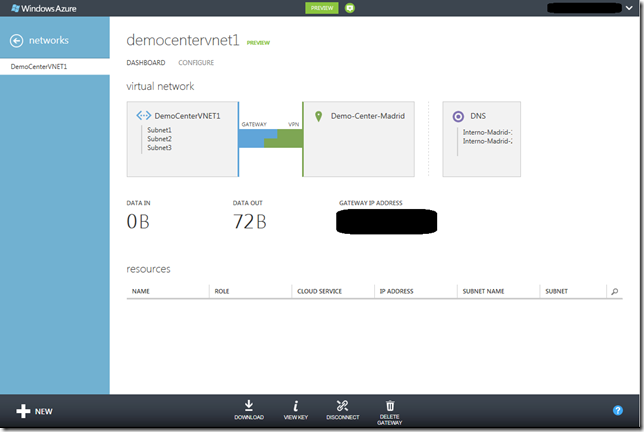

El proceso de creación de gateway termina al cabo de unos minutos, y nos da una dirección IP pública que será la que tengamos que utilizar para realizar la conexión Site-to-Site

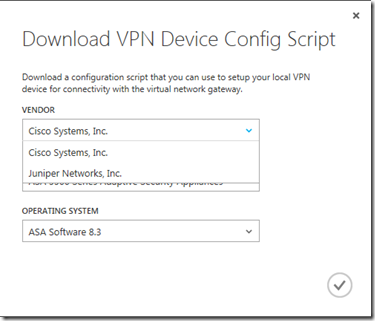

Ya solo nos queda configurar nuestro extremo con los parámetros adecuados para que se establezca el tunel IPSec. En el portal hay un botón para descargar el secreto compartido (iKey) y tenemos también otro botón “Download” para descargar una plantilla de la configuración para los dispositivos que están actualmente soportados.

Los requerimientos están especificados aquí:

En el próximo post veremos como configurar Microsoft Forefront TMG 2010 como gateway en nuestro extremo y permitir el tráfico entre la red interna y las subredes de Windows Azure, de forma que veamos esto:

Mas información:

Saludos