Socorro! Tengo usuarios remotos...

Repetidas veces, en distintos eventos, almuerzos o simplemente conversando informalmente con otros gerentes de sistemas, suele surgir una inquietud normalmente disparada por algún directivo que quiere ingresar con su PC en forma remota a la compañía.

Repetidas veces, en distintos eventos, almuerzos o simplemente conversando informalmente con otros gerentes de sistemas, suele surgir una inquietud normalmente disparada por algún directivo que quiere ingresar con su PC en forma remota a la compañía.

Básicamente el interrogante es: ¿cómo me aseguro que la PC que utiliza cumple con las normas de seguridad que no la conviertan en el eslabón más débil de mi red?

No me animaría a recomendarle a los colegas que le pidan a ese directivo colocar un cerco electrificado para que sus hijos no puedan acceder a la misma, e instalar cualquier clase de programas, con la posibilidad de virus y troyanos que eso implica (en mi opinión, esta solución no es muy saludable, ni para el trabajo de uno, ni para el hijo del directivo).

Por otro lado, si logro una forma segura de conexión, ¿no sería bueno ampliar el ofrecimiento a otras áreas de la empresa, de manera de darle a los empleados una herramienta más de trabajo? En algunos casos, hasta podría apuntar a una mejora del balance vida-trabajo, pero eso es tema de discusión para cada empresa...

¿Cómo lo hacemos en Microsoft?

Con el transcurso del tiempo, la implementación de un acceso seguro por VPN en Microsoft fue evolucionando hasta lo que es hoy...

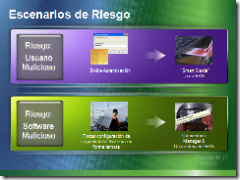

Los dos escenarios de Riesgo y la solución de mitigación.

(Click en el gráfico para ampliar)

En honor a la brevedad, les describo el circuito (¡muy resumido!) y les ofrezco enviarles los slides de la presentación que realicé el 21 de diciembre con más información al respecto (¡incluyendo las lecciones aprendidas, para que no reinventen la rueda!):

Paso 1: El usuario ingresa a su PC con una tarjeta chip y una clave (doble autenticación, evito el riesgo de robo de la tarjeta o deducción de la clave). Ese chip contiene un certificado que permite autenticarse contra la red corporativa. ¡Por favor! No se vaya luego de leer esto, por más aburrido que suene pero es importante: utilizamos el protocolo EAP-TLS para transportar el certificado, autenticación mutua, negociación del método de encripción y de la clave a ser utilizada entre el cliente y el servidor (y otros protocolos a lo largo de la solución, desde el cliente a los servidores).

Paso 2: El servidor VPN envía la solicitud de autenticación al IAS (Internet Authentication Service).

Paso 3: IAS realiza la consulta LDAP al controlador de dominio para obtener el grupo al que pertenece el usuario y la configuración de sus permisos remotos.

Paso 4: La PC del usuario es colocada en CUARENTENA, es decir, la conexión VPN se establece pero el usuario no podrá ingresar a los recursos hasta no terminar un chequeo de salud de su PC (firewall activado, antivirus actualizado, actualizaciones de seguridad instaladas, otras acciones configuradas por el área de Sistemas etc. etc.).

Paso 5: Las revisiones (a través de scripts) terminan exitosamente y se envía la clave que permite levantar la cuarentena y permitir al usuario acceder a los recursos de la compañía.

Curiosamente, y debo confesarlo, no conocía este tipo de soluciones antes de ingresar a Microsoft, y me hubieran salvado de varios dolores de cabeza. Más allá de la solución que elija, es importante saber que esta tecnología existe en el mercado (en nuestro caso, gran parte de los componentes son diferencialmente gratuitos, por ejemplo, si el usuario ya cuenta con Windows 2003 Server instalado tendrá disponible el "Connection Manager", una de las bases de esta solución).

Más Información:

Próximamente se publicará la grabación del webcast del 21/12 en

www.microsoft.com/conosur/technet/gerentesdeit

Por otro lado, lo invito a enviarme un email (click arriba de la pantalla) si desea los slides de la presentación con el detalle de las tecnologías que utilizamos.

Finalmente, mi recomendación para este "post": Doña Lucía en San Isidro... ¡no dejen de pedir las rabas!