[Kurz erwähnt] Admin Accounts und AppLocker

Hallo,

heute möchte ich über einen interessanten Fall berichten, an dem ich vor kurzem gearbeitet habe. Das zugrundeliegende Verhalten wird einigen von Ihnen wahrscheinlich bekannt vorkommen – wird jedoch öfters nicht korrekt verstanden oder bei Auftreten eines Problems außeracht gelassen.

<Szenario>

Sie möchten innerhalb Ihrer Umgebung AppLocker verwenden, um den Zugriff auf Anwendungen zu steuern.

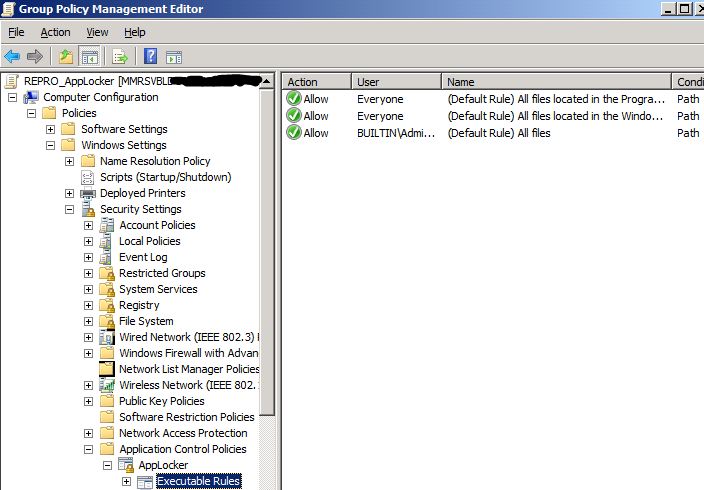

Hierzu legen Sie eine neue Gruppenrichtlinie an, generieren die Standardrichtlinien für Anwendungen (AppLocker) und schalten AppLocker scharf (Enforce).

Gem. der Richtlinien hat ein Administrator das Recht, jede Anwendung überall auszuführen.

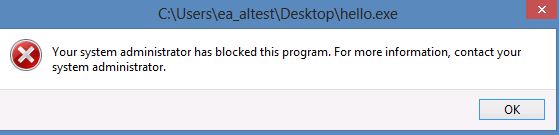

Sie wenden nun diese Gruppenrichtlinie auf eine Arbeitsstation an, melden sich mit einem Domain-Admin-Benutzer an und versuchen, eine normale Anwendung, welche bspw. als Binary auf dem Desktop oder unter C:\Tools\ liegt, auszuführen und erhalten die folgende Meldung:

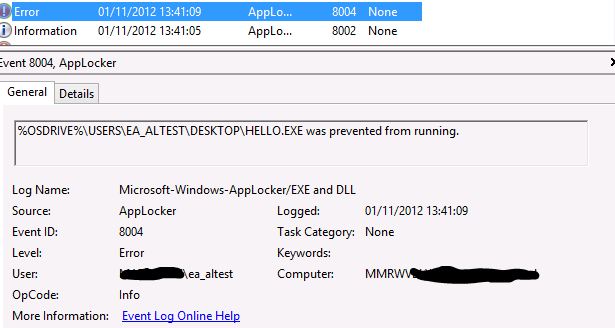

Sie schauen sich im Anschluss die AppLocker-Eventlogs an und finden die folgende Meldung:

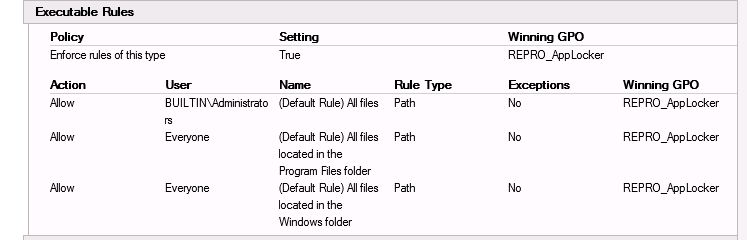

Sie prüfen noch einmal die Applizierung der GPO, um sicher zu gehen, das diese Einstellung angewendet wird:

</Szenario>

Spätestens jetzt werden sich die meisten Fragen – Warum???

Erklärung (Auflösung)

Oftmals wird (und nicht nur bei einem solchen Szenario) eine Komponente vergessen, die seit Windows Vista erheblich die Sicherheit verbessert hat – die Rede ist von der Benutzerkontensteuerung (UAC).

Jeder Benutzer, der Mitglied der Gruppe Administratoren ist (die Domain-Admin-Gruppe selbstverständlich auch), führt Programme mit dem Benutzer-Token aus.

WhoAmI-Ausschnitt eines Domain-Administrators (not elevated)

MYLABDOM\Domain Admins Group S-1-5-21-933214590-3716576416-2384931715-512 Group used for deny only

Everyone Well-known group S-1-1-0 Mandatory group, Enabled by default, Enabled group

BUILTIN\Administrators Alias S-1-5-32-544 Group used for deny only

BUILTIN\Users Alias S-1-5-32-545 Mandatory group, Enabled by default, Enabled group

NT AUTHORITY\INTERACTIVE Well-known group S-1-5-4 Mandatory group, Enabled by default, Enabled group

CONSOLE LOGON Well-known group S-1-2-1 Mandatory group, Enabled by default, Enabled group

NT AUTHORITY\Authenticated Users Well-known group S-1-5-11 Mandatory group, Enabled by default, Enabled group

NT AUTHORITY\This Organization Well-known group S-1-5-15 Mandatory group, Enabled by default, Enabled group

LOCAL Well-known group S-1-2-0 Mandatory group, Enabled by default, Enabled group

Authentication authority asserted identity Well-known group S-1-18-1 Mandatory group, Enabled by default, Enabled group

MYLABDOM\Denied RODC Password Replication Group Alias S-1-5-21-933214590-3716576416-2384931715-572 Mandatory group, Enabled by default, Enabled group

Mandatory Label\Medium Mandatory Level Label S-1-16-8192

Wird nun ein Prozess im sog. Elevated-Modus gestartet oder wechselt in diesem Modus, wird für die weitere Ausführung des Prozesses der Admin-Token (mit allen Admin-Berechtigungen) verwendet.

WhoAmI-Ausschnitt eines Domain-Administrators (elevated)

Group Name Type SID Attributes

=============================================== ================ ============================================ ===============================================================

MYLABDOM\Domain Admins Group S-1-5-21-933214590-3716576416-2384931715-512 Mandatory group, Enabled by default, Enabled group

Everyone Well-known group S-1-1-0 Mandatory group, Enabled by default, Enabled group

BUILTIN\Administrators Alias S-1-5-32-544 Mandatory group, Enabled by default, Enabled group, Group owner

BUILTIN\Users Alias S-1-5-32-545 Mandatory group, Enabled by default, Enabled group

NT AUTHORITY\INTERACTIVE Well-known group S-1-5-4 Mandatory group, Enabled by default, Enabled group

CONSOLE LOGON Well-known group S-1-2-1 Mandatory group, Enabled by default, Enabled group

NT AUTHORITY\Authenticated Users Well-known group S-1-5-11 Mandatory group, Enabled by default, Enabled group

NT AUTHORITY\This Organization Well-known group S-1-5-15 Mandatory group, Enabled by default, Enabled group

LOCAL Well-known group S-1-2-0 Mandatory group, Enabled by default, Enabled group

Authentication authority asserted identity Well-known group S-1-18-1 Mandatory group, Enabled by default, Enabled group

MYLABDOM\Denied RODC Password Replication Group Alias S-1-5-21-933214590-3716576416-2384931715-572 Mandatory group, Enabled by default, Enabled group

Mandatory Label\High Mandatory Level Label S-1-16-12288 Mandatory group, Enabled by default, Enabled group, Local Group

Das gleiche Verhalten kommt auch bei dem beschriebenen AppLocker-Problem zum Tragen.

Um die Anwendung ausführen zu können, müssen Sie diese im Elevated-Modus starten (bei einer Anwendung bspw. über rechte Maustaste -> „Run as Administrator“).

Bei der Verwendung von AppLocker-Richtlinien für MSI-Dateien kommt das gleiche Verhalten zum Tragen – jedoch steht hier „Run as Administrator“ nicht zur Verfügung. Daher müssen diese Dateien über eine Elevated-CMD gestartet werden.

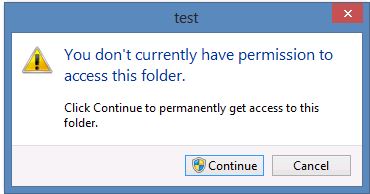

Ein anderes Szenario, in dem das gleiche Verhalten auftritt - NTFS-ACLs. Hier werden bspw. die Administratoren hinzugefügt - alle anderen Benutzer entfernt.

Versucht nun, ein Benutzer dieser Gruppe diesen Ordner zu öffnen, erhält dieser die folgende Meldung:

Hinweis hierzu – bestätigt der Admin-Benutzer den Dialog mit „Continue“, wird dieser zur ACL hinzugefügt (nicht die Gruppe) - by design.

Einigen von Ihnen wird dies sicherlich bekannt sein – einigen anderen evtl. so in der Form noch nicht.

Leider werden Basiskomponenten wie die UAC während des Troubleshootings oftmals vergessen (passiert auch uns) – was dann im weiteren Verlauf zu viel Arbeit und Kosten führt..

Nachfolgend einige Links zu Thema UAC:

Understanding and Configuring User Account Control in Windows Vista

User Account Control Troubleshooting Guide

Und zu AppLocker

Windows 7 AppLocker im Überblick

Understanding AppLocker Default Rules

Grüße,

Matthias Meiling

Premier Platforms Core Team | Microsoft GBS