Windows Server 2008 - Sauvegarde et restauration d'Active Directory en mode cliché

Dans un précédent post nous avions regardé comment avec Windows Server 2008 il est possible d'accroitre la protection d'Active Directory contre les suppressions accidentelles, il n'en reste pas moins que la mise en place d'une politique de sauvegarde reste indispensable pour se protéger contre d'autres types de risques.

Je ne vous apprendrai rien non plus que depuis Windows Server 2003, il est possible de réaliser des sauvegardes d'Active Directory de type cliché (Snapshot) en s'appuyant sur le service VSS, les avantages de ce type de sauvegarde sont nombreux comme par exemple la possibilité de sauvegarder sans interruption de service des fichiers verrouillés en écriture en permanence tels que NTDS.DIT.

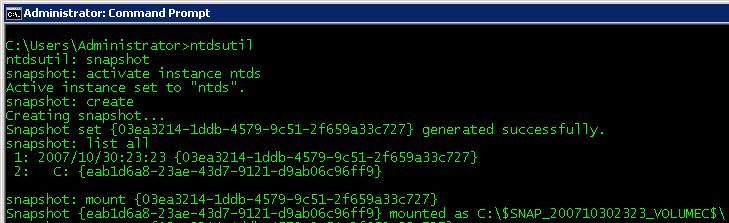

L'opération de sauvegarde peut être réalisée en standard au moyen de NTDSUTIL tel qu'illustré ci-dessous.

L'apport essentiel de Windows Server 2008 est de permettre d'accéder au contenu des différents snapshots, il faut pour cela monter le snapshot via la commande MOUNT et précisant le GUID associé au snapshot. Une fois le snapshot monté il devient accessible directement au niveau du système de fichiers dans le répertorie indiqué en réponse à la commande MOUNT.

Il nous reste maintenant une étape avant d'obtenir accès via LDAP au contenu du fichier NTDS.DIT, nous allons pour cela instancier le snapshot via DSAMAIN (pour ceux d'entre vous qui on pu être amenés à utiliser ADAM, DSAMAIN n'est pas totalement inconnu), la commande utilisée précise le chemin où se trouve le fichier NTDS.DIT ainsi que de manière obligatoire le port TCP au travers du quel nous allons rendre accessible cette instance via LDAP et de manière optionnelle les ports TCP associés à LDAPS et à l'accès via LDAP et LDAPS et Global Catalog.

Nous avons maintenant un accès au contenu de la sauvegarde via les outils habituels que sont LDP et ADSIEDIT comme illustré ci-dessous.

En complément des outils disponibles en standard au sein de Windows Server 2008 et présentés ici, il est aussi possible d'utiliser Active Directory Explorer disponible sur le site Technet de Sysinternals