Windows 10 : Jonction à un domaine Azure AD ( Azure AD Join)

Dans le précédent billet Azure Device Registration Service: le Workplace Join dans Azure !, on a abordé l’enregistrement des appareils dans Azure Active Directory avec pour avantages le fait que :

- l’appareil joue le rôle d’un deuxième facteur d’authentification ;

- l’accès à des applications ou services puisse être autorisé selon que l’appareil de l’utilisateur soit ou non enregistré, des paramètres supplémentaires pouvant également être pris en compte comme le type d’appareil, l’accès depuis l’extérieur, etc.

Cet enregistrement concerne les OS Windows depuis Windows 7, mais également iOS et Android.

Durant la session des TechDays 2015 Joindre un domaine Cloud avec Windows 10 pour de nouvelles expériences BYOD et au-delà !, nous vous avons détaillé, avec mon collègue Philippe Béraud, une nouvelle fonctionnalité apportée par Windows 10 : la jonction à un domaine Azure Active Directory.

A l’époque, il n’était pas possible de vous en faire la démonstration en live car la fonctionnalité n’était pas encore disponible dans Azure AD, mais maintenant, vous allez pouvoir vous en faire une idée plus précise et très facilement la tester en suivant ce billet.

On peut décliner plusieurs scénarios autour de cette nouvelle fonctionnalité de jonction à Azure AD selon que l’on dispose d’une infrastructure uniquement Cloud – option tout à fait envisageable pour des PME, l’éducation, les réseaux d’agence, ONG, etc.) – ou d’une infrastructure hybride où l’annuaire interne de l’entreprise est utilisé comme référence par Azure AD. Les scénarios peuvent ensuite s’enrichir en introduisant un compte utilisateur personnel (scénario BYOD), une expérience de configuration simplissime après déballage de l’appareil, l’enregistrement automatique dans un outil de gestion de flotte (Mobile Device Management), etc.

Pour commencer simplement et éviter de tout mélanger, on va traiter dans un premier temps du scénario uniquement Cloud,qui possède en plus l’avantage d’être excessivement simple à mettre en œuvre.

Mais avant de rentrer dans l’implémentation, il n’est pas inutile de faire un petit rappel sur deux types de comptes utilisateur : le compte (personnel) Microsoft et le compte Azure AD.

Qu’est-ce qu’un compte Microsoft ?

Un compte Microsoft (Microsoft Account ou MSA) est tout d’abord un compte personnelaccessible avec un identifiant correspondant à une adresse de messagerie Microsoft (hotmail.com, outlook.fr, etc. ) ou associé à une autre messagerie comme par exemple gmail. Il permet d’accéder aux applications du Store Windows et aux services Cloud grand public de Microsoft tels que le service de stockage en ligne OneDrive. L’environnement personnel est accessible en mobilité et depuis tous les appareils Windows de l’utilisateur (PC, tablette, Windows Phone).

Dernier point important, depuis Windows 8, vous pouvez ouvrir une session sur un appareil Windows en utilisant ce compte personnel Microsoft.

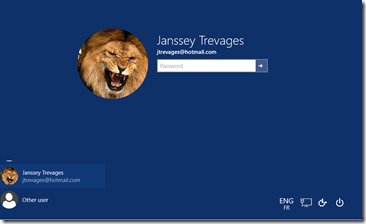

Ci-dessous, une photo de mon écran d’authentification Windows 10 avec un compte Microsoft associé à l’adresse email jtrevages@hotmail.com.

Je vous conseille la petite vidéo de 2 minutes Qu’est-ce qu’un compte Microsoft ?

Ce service Microsoft reste dédié pour le grand publicavec l’avantage de la gratuité (en version de base).

Pourquoi commencer par parler d’un compte personnel ? En toute logique, dans un scénario d’entreprise dans le cadre du BYOD, ou CYOD (Choose Your Own Device), on va souhaiter une utilisation à la fois personnelle et professionnelledu même appareil.

Qu’est-ce qu’un compte de travail ou d’entreprise ?

Vous trouverez dans la littérature Microsoft plusieurs dénominations telles que compte de travail (Work account), compte d’entreprise (Enterprise account ou organizational account), toutes pour désigner la même chose : un compte utilisateur Azure AD.

La différence fondamentale avec un compte Microsoft destiné au grand public, est que ce référentiel Azure AD est le vôtre ; il ne s’agit PAS d’un annuaire public partagé . Plus précisément Microsoft vous met à disposition un annuaire dans le Cloud dont vous êtes non seulement locataire mais dont vous avez également la gestion : c’est vous qui créez l’annuaire Azure Active Directory, qui l’administrez, qui gérez les utilisateurs ou qui choisissez de les synchroniser à partir de votre annuaire AD d’entreprise ; bref, c’est comme votre AD mais dans le cloud.

Ce domaine a, par défaut, un nom qui se termine avec le suffixe en onmicrosoft.com (ex. contosofrcloud.onmicrosoft.com); vous pouvez également lui attribuer un nom de domaine que vous aurez préalablement enregistré, par exemple contosofrcloud.com.

L’énorme avantage d’Azure AD est qu’il sert de référentiel pour les services Cloud Microsoft, tels qu’Office 365 : en général, en tant qu’entreprise ou administration, il est bien vu d’offrir à chaque utilisateur, une boite mail, du stockage en ligne, de la messagerie instantanée, services qui sont fournis en ligne dans cette offre sur abonnement.

D’autres services s’appuient sur ce référentiel Azure AD, tels que Windows Intune, la solution de MDM Microsoft, mais également des milliers d’applications SaaS tierces disponibles sur le Market Place.

Si vous souhaitez creuser un peu plus, deux liens d’introduction What is Azure Active Directory? et Identity and Access Management for the Cloud.

Quel est l’intérêt d’enregistrer un appareil Windows 10 ?

Un premier intérêt est de pouvoir ouvrir une session sur le compte d’entreprise défini dans Azure ADce qui vous permet de bénéficier des services qui en découlent.

Si on fait le parallèle avec les services offerts avec votre compte personnel Microsoft, vous allez avoir le même type de services mais avec votre compte d’entreprise c’est-à-dire :

les paramètres de configuration et l’environnement de travail automatiquement disponibles sur tous vos appareils Windows 10 qui sont enregistrés dans Azure AD et associés à votre compte ;

le SSO avec les applications et services qui s’appuient sur Azure AD avec en premier lieu les services Office 365 ;

L’enregistrement automatique dans l’outil de MDM, avec Windows Intune mais également les plateformes tierces qui ont choisi de s’intégrer avec Azure AD ;

L’expérience de première configuration simplissime (Out Of the Box experience) qui permet à l’utilisateur de configurer son appareil dès déballage, en spécifiant son compte d’entreprise ;

L’accès au Store d’entreprise pour installer les applications à utiliser dans le cadre de votre travail.

Pour plus d’informations sur le sujet, consultez le billet Azure Active Directory and Windows 10: Bringing the cloud to enterprise desktops!

Comment implémenter la jonction à Azure AD : les étapes

Dans la suite de ce billet, on décrit l’ensemble des étapes à suivre pour mettre en œuvre et tester la jonction d’un poste Windows 10 à votre propre annuaire Azure Active Directory.

1- Création de l’annuaire d’entreprise Azure Active Directory

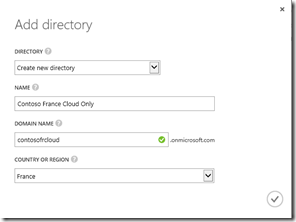

Pour faire le test, il faut d’abord disposer d’un annuaire Azure Active Directory qui constituera votre annuaire d’entreprise. Dans la souscription Azure, il suffit de créer un Active Directory dénommé ici « contoso France cloud only », avec comme nom DNS contosofrcloud.onmicrosoft.com.

IMPORTANT: il vous faudra choisir un autre nom de domaine, car celui-là est déjà réservé

Connectez-vous sur le portail de gestion Azure https://manage.windowsazure.com/ et authentifiez-vous.

Dans le bandeau de gauche, cliquez sur l’onglet ACTIVE DIRECTORY pour afficher la liste des annuaires déjà créés.

Appuyez sur la croix + NEW en bas à gauche, puis sélectionnez DIRECTORY/CUSTOM CREATE.

Dans l’écran Add directory, entrez le nom de l’annuaire Azure AD, le nom de domaine (qui doit être unique dans l’espace de nom associé à onmicrosoft.com), puis sélectionnez le pays France dans la liste déroulante.

Appuyez sur le signe « Complete »

en bas à droite.

en bas à droite.

Après quelques secondes, vous verrez apparaitre votre nouveau domaine dans la liste

2- Création de l’utilisateur de test

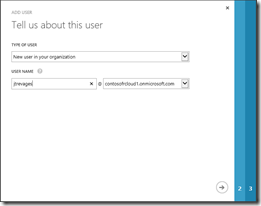

On crée ensuite un compte utilisateur de test, jtrevages@contosofrcloud.onmicrosoft.com.

1. Cliquez sur votre nouvel annuaire (Contoso France Cloud Only) puis sur l’onglet USER.

2. Cliquez sur le signe ADD USER en bas de l’écran.

3. Sur la page Tell us about this user, entrez le nom d’utilisateur (jtrevages) puis passez à l’écran suivant en appuyant sur la flèche en bas à droite.

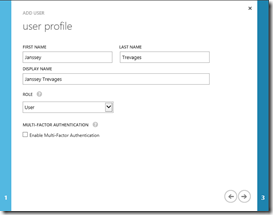

4. Dans la page user profile, entrez les informations de l’utilisateur, et appuyez sur la flèche droite en bas à droite pour passer à l’étape 3. (Laissez décochée l’option MULTI-FACTOR AUTHENTICATION).

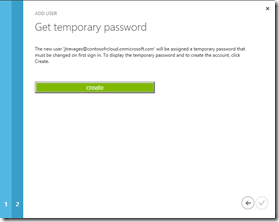

5. Dans l’écran suivant, appuyez sur le (gros) bouton vert create.

6. L’utilisateur est créé et un mot de passe initial lui est attribué, qui sera demandé lors de sa première tentative de connexion. N’oubliez pas de noter ce mot de passe et cliquez ensuite sur le signe

en bas à droite.

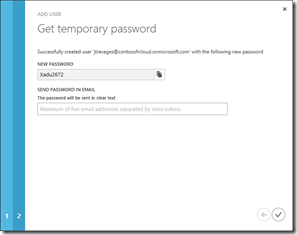

Vous pouvez vérifier que l’utilisateur apparait bien dans la liste des utilisateurs du domaine.

Note : La création des utilisateurs peut être aisément automatisée avec PowerShell.

3- Activation de la fonction de jonction à Azure AD

Il suffit maintenant d’activer la fonctionnalité de jonction au domaine Azure AD qui vient d’être créé.

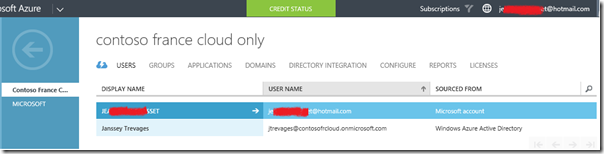

1- Sélectionnez votre nom d’annuaire dans le bandeau avec la flèche de retour arrière. Cliquez sur l’onglet CONFIGURE puis descendez jusqu’à la section devices.

2- A droite de USERS MAY AZURE AD JOIN DEVICES, cliquez sur le sélecteur ALL pour autoriser sans restrictions particulières. L’option SELECTED vous permettrait de restreindre la fonctionnalité à des utilisateurs ou groupes d’utilisateurs.

3- N’oubliez de valider en cliquant sur l’icône disquette SAVE.

Note : à la date de rédaction, la fonctionnalité est encore en PREVIEW.

Vous remarquerez aussi, que juste au-dessus, on retrouve l’option USER MAY WORKPLACE JOIN DEVICES permettant d’activer la jonction au lieu de travail décrite dans le précédent billet, même si le nom a changé (précédemment ENABLE WORKPLACE JOIN).

4- Installation d’un poste ou d’une machine virtuelle en preview Windows 10

Pour tester, il vous faut disposer d’un poste Windows 10. Il suffit de vous inscrire dans le programme Windows Insider à l’URL https://insider.windows.com/pour pouvoir récupérer le fichier ISO de la Preview de Windows 10, Build 10074 (à date).

Vous pouvez ensuite installer Windows 10 soit sur une machine physique, soit sur une machine virtuelle en profitant par exemple de la fonctionnalité Hyper-V disponible depuis Windows 8 (nécessite une machine 64 bit avec l’option Second Level Address Translation – SLAT).

Durant l’installation, spécifiez comme utilisateur, un compte Microsoft (dans l’exemple de ce billet jtrevages@hotmail.com), compte sur lequel vous ouvrirez votre première session.

Pour détailler la procédure de jonction à un domaine Azure AD, j’ai choisi volontairement de décrire le scénario où l’utilisateur possède déjà un compte personnel Microsoft qu’il utilise sur son appareil. Un autre scénario consistant à inscrire automatiquement l’appareil dès son déballage est également possible mais sera décrit ultérieurement.

5- Jonction du poste Windows 10 dans Azure Active Directory

Tout est prêt pour pouvoir tester la fonctionnalité de jonction dans Azure AD. Dans la build 10074 de Windows 10, l’option de jonction à AAD a été cachée au fin fond de l’application moderne SETTINGS.

1- Dans la barre de recherche Cortana, entrez « settings » et validez. L’application moderne SETTINGS se lance.

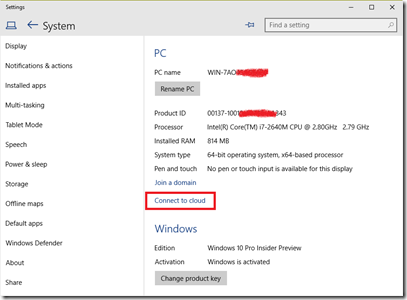

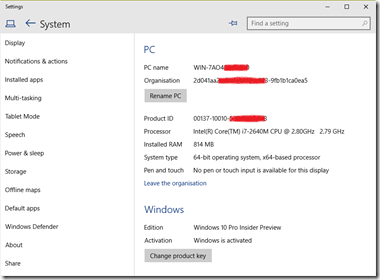

2- Naviguez vers SYSTEM\About pour afficher l’écran ci-dessous

Note : Au cas où vous ne verriez pas apparaitre les options «Join a domain » et « Connect to Cloud », vérifiez que le compte utilisateur sur lequel vous êtes authentifié est bien administrateur local du poste (ce qui doit être le cas si vous avez suivi la procédure d’installation selon les indications de l’étape précédente).

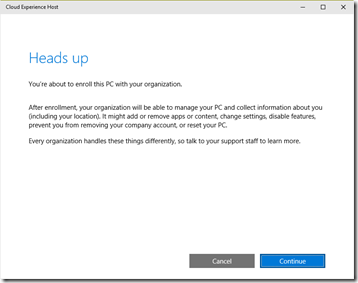

3 - En cliquant sur le lien Connect to cloud, on affiche un écran d’avertissement légal vous spécifiant que vous allez passer sous le contrôle d’une entreprise.

4- Après avoir tout lu précautionneusement, cliquez sur Continue.

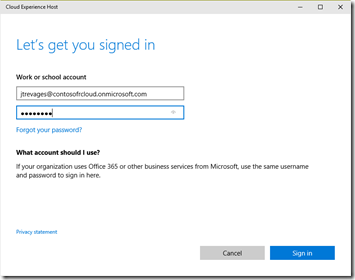

5- La fenêtre suivante va permettre de spécifier le compte utilisateur Azure AD de l’entreprise ; on entre donc ici jtrevages@contosofrcloud.onmicrosoft.com et le mot de passe initialement attribué lors de la création du compte. Dans un scénario réel, ce mot de passe vous aura été transmis par l’administrateur dans le cadre de la procédure d’accueil.

6- Puis, on passe à l’étape suivante en cliquant sur le bouton Sign in.

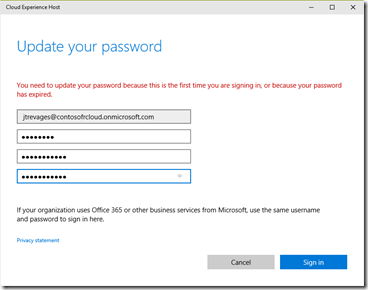

7- S’agissant d’une première authentification, on demande à l’utilisateur de changer de mot de passe; remplissez les deux derniers champs avec le nouveau mot de passe que vous souhaitez attribuer à ce compte.

Ensuite, tout va très vite : un écran indiquant que l’enregistrement est en cours s’affiche avant de revenir sur l’écran initial.

Vous remarquerez que l’écran SYSTEM\About a été modifié et indique désormais un champ Organisation suivi d’un GUID (ici 2d041aa…), identifiant unique de votre annuaire Azure AD. De plus, l’option « Connect to cloud » a été remplacée par « Leave the organisation ». Votre appareil a donc bien rejoint le domaine Azure AD !

6- Ouverture de session avec le compte Azure

Vous êtes toujours dans la session ouverte sous votre compte personnel Microsoft, mais vous devrez être maintenant en mesure d’utiliser votre compte d’entreprise.

1- Fermez la session en cours sous votre compte Microsoft (ex. jtrevages@hotmail.com)

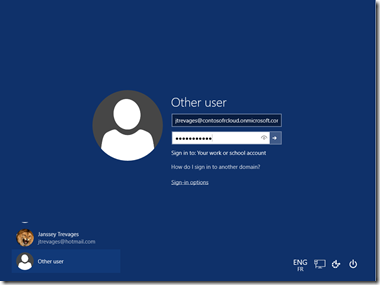

2- Cliquez sur l’option Other user et entrez votre compte d’entreprise Azure AD (ici, jtrevages@contosofrcloud.onmicrosoft.com) et le mot de passe (le nouveau, celui que vous avez choisi à l’étape précédente); votre session Windows 10 doit s’ouvrir avec votre compte d’entreprise Azure AD.

Note : Après cette première authentification, vous n’aurez plus à entrer cette identité : elle vous sera proposée par défaut sur la mire d’authentification.

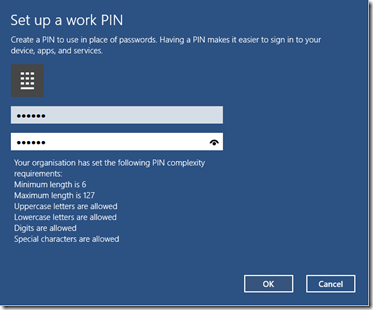

3- La session s’ouvre et s’agissant de la première fois, on va vous demander de choisir un code PIN. Ce code PIN est associé au nouveau mode d’authentification de Microsoft Passport et est lié à votre appareil ; il vous servira ultérieurement pour vous authentifier ou enregistrer un geste biométrique à travers Windows Hello. Entrez votre code PIN 2 fois avant de valider en appuyant sur OK.

Note : pour plus d’information sur Windows Hello et Passport, veuillez consulter les liens suivants Password-less Authentication with Microsoft Passport, Microsoft Passport overview et Making Windows 10 More Personal and More Secure with Windows Hello.

Vous êtes désormais dans une session ouverte sous le compte Azure AD de votre entreprise. Mais, pour vous en persuader,

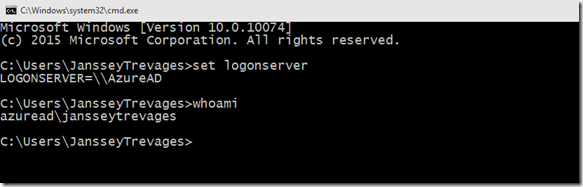

4. lancez une ligne de commande cmd.exe et entrer « set logonserver » puis ensuite la commande « whoami» .

Vous remarquerez que la variable d’environnement LOGONSERVER indiquant le contrôleur de domaine ayant procédé à l’authentification de l’utilisateur est \\AzureAD et que l’utilisateur authentifié est azuread\jeansseytrevages.

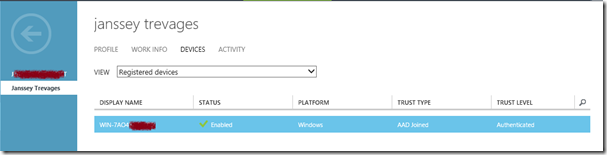

7- Vérification de la jonction au domaine (portail d’administration)

Il est aussi possible de vérifier que l’appareil est bien enregistré dans le domaine Azure AD à travers le portail d’administration.

1- Connectez-vous sur le portail de gestion Azure https://manage.windowsazure.com/ et authentifiez-vous.

2- Dans le bandeau de gauche, cliquez sur l’onglet ACTIVE DIRECTORY pour afficher la liste des annuaires déjà créés.

3- Cliquez sur le lien de votre domaine dans le bandeau bleu (ex. Contoso France Cloud only) puis sur USERS.

4- Cliquez sur l’utilisateur pour lequel vous venez d’enregistrer l’appareil Windows 10 (Janssey Trevages) : l’onglet PROFILE s’affiche.

5- Cliquez sur l’onglet DEVICES et assurez-vous que la liste déroulante VIEW indique Registered devices.

Vous devez constater que le DISPLAY NAME indique le nom de la machine enregistrée et que le champ TRUST TYPE spécifie AAD Joined

Conclusion

En résumé, Windows 10 vous apporte la possibilité d’enregistrer l’appareil dans votre annuaire d’entreprise Azure Active Directory pour permettre aux utilisateurs d’ouvrir une session « dans le Cloud » et de bénéficier de l’ensemble des services associés: SSO, environnement de travail sur tous les appareils de l’utilisateur, accès au Store d’entreprise, intégration avec Office 365, etc. Associé à des outils de MDM, cette fonctionnalité ouvre de nouveaux scénarios pour les entreprises qui souhaitent s’appuyer pour tout ou partie sur une infrastructure décidemment orientée Cloud.