Office 365 でユーザー アカウントを乗っ取り被害から保護するには?

皆様あけましておめでとうございます。今日から仕事が始まる方もたくさんいらっしゃると思いますが、正月は少しゆっくりできましたでしょうか。

さて、正月早々なのですが、ちょっと気になるニュースとその対処法についてお知らせします。昨年のクリスマス頃から年末にかけて、「Gmail アカウント乗っ取りが相次ぐ」というニュースが国内で大きく取り上げられました。報道によると、パスワードの推測や総当たり攻撃によってパスワードを破られた可能性があるということでした。幸い、Office 365 では同様の報告は挙がってきていませんが、Office 365 でも同様のリスクがあるのではないかと心配されるお客様もいらっしゃるのではないかと思います。そこで、今回の記事は、リスク別の対処法について解説したいと思います。

1. パスワードの推測に対する対策

一番重要かつすぐにできる対策は、お使いのパスワードを推測されにくいものに変更し、かつ定期的に変更することです。Office 365 では、パスワードポリシーに従った複雑なパスワードのみしか設定できないようになっていますが、下記のページで紹介されているような危険なパスワードやそれに類似するような方法で作成されたパスワードは利用しないように気を付けてください。

また、Office 365 では、マシンアカウント用などに、パスワード期限切れポリシーを解除することができますが、セキュリティの観点からはマイクロソフトはこの方法を推奨していません。ユーザーに広く無期限のパスワードを配るようなことは絶対に避けてください。

2. 総当たり攻撃に対する対策

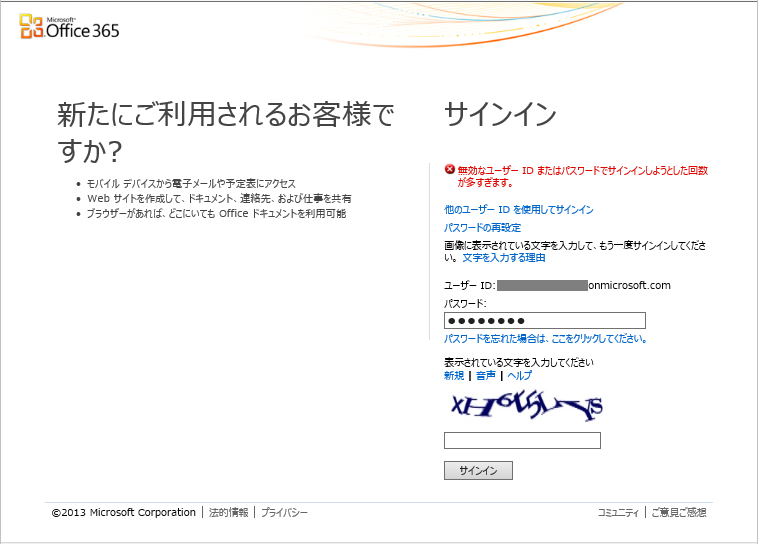

「総当たり攻撃」とは、パスワードとして成立する可能な文字列の組み合わせを1つずつすべて試していくことによってパスワードを破る方法です。時間さえあれば人間には入力が面倒でもコンピュータはすべてのパターンを試すことが可能です。Gmail/Google Apps のパスワード認証画面では、2012 年 12 月末現在、総当たり攻撃に対する対策がなされていないシナリオがある (つまり間違ったパスワードを何度でも受け入れる場合がある) ようですが、Office 365 をはじめとするマイクロソフトのクラウドサービスでは、間違ったパスワードを一定回数以上入力すると、追加の認証を要求したり、入力元をブロックしたりする仕組みが実装されていますので、Gmail に比べると総当たり攻撃に対するガードは格段に高くなっています。

Office 365 で一定回数以上パスワードを間違えると、画像で表示されている文字列を入力する追加の認証を行う必要がある

Windows Live Hotmail で一定回数以上パスワードを間違えると、入力がブロックされる

このように、マイクロソフトでは、アカウントの乗っ取り攻撃を想定した上で、お客様のユーザーアカウントを攻撃から守るための様々な対策をすでに講じています。このため、ユーザーアカウントの正しい運用がされていれば Gmail で報告されたようなアカウント乗っ取りは Office 365 では起こりにくいと考えられます。

より安全性を上げるには AD FS を使った 2 要素認証を利用

Office 365 のお客様は今すぐ追加の対策ソリューションを実装する必要があるわけではありませんが、Gmail で推奨されている 2 要素認証を Office 365 ではどのように実装すればいいかについて簡単にご紹介します。Office 365 では、Active Directory フェデレーションサービス (AD FS) を利用したシングルサインオンを実装することが可能ですが、2 要素認証は AD FS を利用して実装することが可能です。ご興味がある方は、以下の参考資料をご参照ください。

また、ユーザー ID のセキュリティをはじめとする、クラウドサービスにおけるセキュリティの確保はマイクロソフトの最優先事項の 1 つになっています。2013 年もこの分野で、マイクロソフトは様々な追加のソリューションの提供を予定しており、お客様がより安全にクラウドサービスをご利用いただける環境を整えていく予定です。

2013 年も引き続きどうぞよろしくお願いします。