グループポリシー[ネイティブの UEFI ファームウェア構成の TPM プラットフォーム検証プロファイルを構成する]について

こんにちは、Windows Support チームです。

今回は Bitlocker に関する [ネイティブの UEFI ファームウェア構成の TPM プラットフォーム検証プロファイルを構成する] というグループポリシーについてご紹介致します。

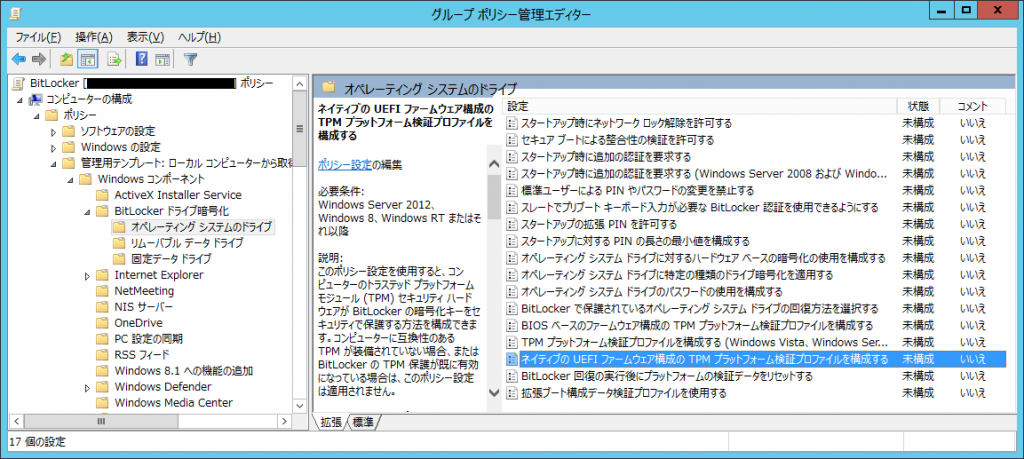

[コンピュータの構成]

- [管理用テンプレート]

- [Windows コンポーネント]

- [Bitlocker ドライブ暗号化]

- [オペレーティング システムのドライブ]

- [ネイティブの UEFI ファームウェア構成の TPM プラットフォーム検証プロファイルを構成する]

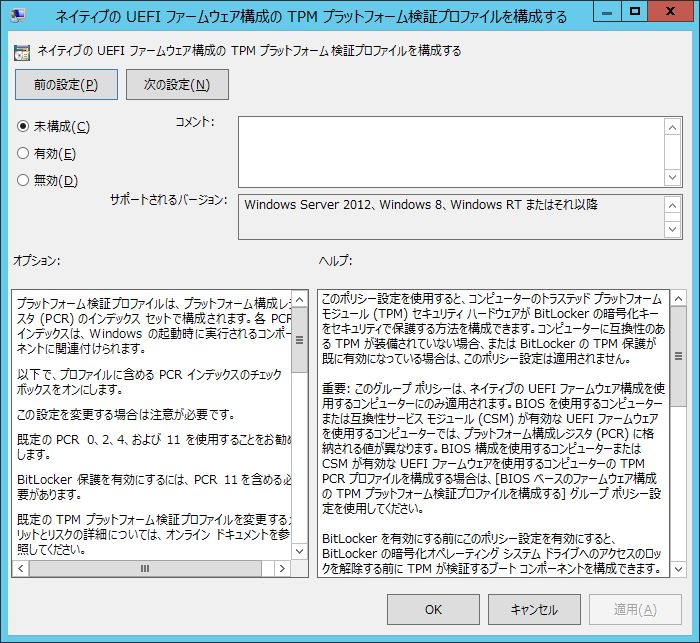

このグループポリシーは、Bitlocker による暗号化が行われた時点と OS 起動時とで構成変更が行われているかを確認する際にどの項目をチェックするかを定義するものです。

チェック対象は以下の通りです。

- PCR 0: コア システム ファームウェアの実行可能コード

- PCR 1: コア システム ファームウェアのデータ

- PCR 2: 拡張またはプラグ可能な実行可能コード

- PCR 3: 拡張またはプラグ可能なファームウェアのデータ

- PCR 4: ブート マネージャー

- PCR 5: GPT/パーティション テーブル

- PCR 6: S4 および S5 電源状態イベントから再開

- PCR 7: セキュア ブートの状態

- PCR 8: 拡張なしで 0 に初期化 (将来の使用のため予約済み)

- PCR 9: 拡張なしで 0 に初期化 (将来の使用のため予約済み)

- PCR 10: 拡張なしで 0 に初期化 (将来の使用のため予約済み)

- PCR 11: BitLocker アクセス制御

- PCR 12: データ イベントおよび揮発性が高いイベント

- PCR 13: ブート モジュールの詳細

- PCR 14: ブート機関

- PCR 15 ~ 23: 将来の使用のため予約済み

このチェック対象のうち、どの項目が必要かはご使用のハードウェア構成により異なっており、グループポリシーを「未構成」に設定した場合にはご使用のハードウェア構成により自動決定されます。

もし、グループポリシーを「有効」 にし、ご使用のハードウェア構成に必要なチェック項目とは異なる設定している場合には、Bitlocker による暗号化を行った際とは構成変更等がされていると判断し、回復パスワードの入力が求められる場合がございます。

このグループポリシーのヘルプ (説明) では、「既定の PCR0 / PCR2 / PRC4 / PCR11 を推奨する」 説明が記載されておりますが、前述の通りご使用のハードウェアにより必要なチェック項目は異なりますので自動決定される 「未構成」 の状態で運用されることをお勧めいたします。

なお、ご使用のハードウェア構成に必要なチェック項目は、以下のコマンドにて確認できます。

>manage-bde.exe -protectors -get c:

(実行結果の例)

======================

C:\>manage-bde -protectors -get c:

BitLocker ドライブ暗号化: 構成ツール Version 10.0.15063

Copyright (C) 2013 Microsoft Corporation. All rights reserved.

ボリューム C: []

すべてのキーの保護機能

TPM:

ID: {043BD705-431B-4725-9293-43A66A3E7BCA}

PCR 検証プロファイル:

7, 11

(整合性の検証のためにセキュア ブートを使用)

======================

上記の例では、自動で選択された項目は 7 と 11 になります。

以上でございます。

ご参考 : https://technet.microsoft.com/ja-jp/library/mt404672(v=vs.85).aspx#BKMK_tpmvaluefi