UAG Server üzerinden SSTP VPN bağlantısı kurulmak istendiğinde “Connection Ended” Hatası Alınıyor

UAG Server üzerinde SSTP VPN yapilandirmasini olusturdunuuz ve sonrasinda baglanti kurulduktan hemen sonra “Connection Ended” hatasi karsilasabilirsiniz ve internal kaynaklara erisim saglayamayabilirsiniz.

Bu hatanin olusmasina sebep olabilecek bir çok etken söz konusudur ancak genel anlamda bu problem UAG Server üzerinde sertifika yapilandirmasi ile ilgi bir hatadan kaynaklanabilir veya client sistemler sertifika için CRL (Certificate Revocation List ) check yapamadigi için bu problem olusmaktadir.

Bu problem ile karsilasildiginda öncelikli olarak kontrol edilmesi gereken alanlar asagidaki gibidir.

* Route and remote access service’i baslatalim. RAS properties’ine geçtikten sonra Security sekmesine geçin. Bu bölümde SSL certificate binding basligi altinda Default seçenegi yerine SSTP için kullandiginiz sertifikayi seçin ve OK butonu ile pencereleri kapatin

Not: Bu degisiklik RAS Servisinin yeninden baslatilmasini gerektirir.

SSL certificate bind’i degistirdikten sonra tekrar SSTP baglantisini kontrol edebilirsiniz.

Bu konuda ki bir baska senrayo ise client sistemlerin Certificate Revocation List (CRL) URL’lerine erisim saglayamadigi durumlarda olusmaktadir.

Asagida bu konu ile ilgili bir örnek görebilirsiniz.

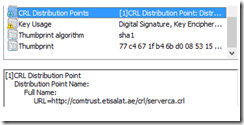

SSTP VPN yapilandirilmasinda kullanilan sertifica içerisinde CRL kontrolü yapilamasi için client’in URL=https://comtrust.etisalat.ae/crl/serverca.crl adresine ulasmasi ve buradan CRL bilgilerini almasi gerekir. (Sizin kullanmis oldugunuz sertifikanin CRL URL’ini görmek için sertifikanin özeelilerine açin ve details bagligi altinda “CRL Distribution Points” özelligine tikladiginizda ilgili URL’i görebilirsiniz.)

Client tarafinda toplanan network trace içerisinde bu durum asagidaki gibi görülmektedir.

Filter > (ip.addr eq 192.168.1.36 and ip.addr eq 195.229.85.171) and (tcp.port eq 51969 and tcp.port eq 80)

889 40.864925000 192.168.1.36 195.229.85.171 TCP 116 51969 > http [SYN] Seq=0 Win=8192 Len=0 MSS=1460 WS=256 SACK_PERM=1

891 40.869290000 192.168.1.36 195.229.85.171 TCP 104 51969 > http [ACK] Seq=1 Ack=1 Win=65536 Len=0

892 40.869480000 192.168.1.36 195.229.85.171 HTTP 240 GET /crl/serverca.crl HTTP/1.1

899 41.072338000 192.168.1.36 195.229.85.171 TCP 104 51969 > http [ACK] Seq=137 Ack=1460 Win=64000 Len=0

1588 71.175737000 192.168.1.36 195.229.85.171 TCP 104 51969 > http [ACK] Seq=137 Ack=1461 Win=64000 Len=0

1589 71.175881000 192.168.1.36 195.229.85.171 TCP 104 51969 > http [FIN, ACK] Seq=137 Ack=1461 Win=64000 Len=0

Ilgili URL’lere gönderilen get requestler yanit gelememektedir. CRL kontrolü yapilamadigindan SSTP VPN baglantisida kurulamamaktadir.

Bu sorunu geçici olarak asagidaki registry kayidini olusturup client sistemler üzerinde CRL kontrolü yapilmasini disable edebilirsiniz.

Not: Clientlar üzerinde CRL kontrolünün yapilmamasi kesinlikle önerilen bir davranis degildir. Problemin kesin çözümü olarak seritifka dagitisi ile iletisime geçip bu problemin çözümlenmesini saglamaniz gerekiyor.

* Kayit defterini regedit ile baslatalim.

* Registry altinda asagidaki anahtara kadar ulasalim.

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\Sstpsvc\parameters

* Parameters üzerinde sag tiklayalim, new seçenegi ile yeni bir 32-bit DWORD degeri olusturalim.

* Deger adi olarak NoCertRevocationCheck ve deger verisi 1 olarak yapilandiralim.

Bu islemden sonra client’i restart ederek SSTP baglantisinin olusup olusmadigini kontrol edebilirsiniz.

Configure RRAS with a Computer Authentication Certificate

https://technet.microsoft.com/en-us/library/dd458982.aspx

Tesekkürler :)

Yavuz YILMAZ